主なポイント

- RTFテンプレートインジェクションの技術は、シンプルで、かつ攻撃グループがRTFファイルを使用してリモートURLから悪意のあるコンテンツを取得できるため、悪意のあるフィッシング添付ファイルに最適な新手法です。

- プルーフポイントは、2021年にインド、ロシア、中国の3つのAPT攻撃グループがこの手法を使用し、それぞれの国家が関心を持ちそうなさまざまなエンティティを標的にしていることを確認しています。

- RTFテンプレートインジェクションは、他のフィッシング添付ファイルのテンプレートインジェクションベースの手法と比較した場合、使いやすさと相対的な有効性から、サイバー犯罪者を含むサイバー脅威の現場でより広く採用されることが予想されます。

概要

プルーフポイントの脅威リサーチャーは、2021年の第2四半期と第3四半期に、APT攻撃グループが斬新で簡単に実装できるフィッシング添付技法を採用したことを確認しています。RTFテンプレートインジェクションと呼ばれるこの手法は、正規のRTFテンプレート機能を活用するものです。これは、RTFファイルのプレーンテキスト文書のフォーマット特性を破壊し、RTFのテンプレート制御ワード機能を通じて、ファイルリソースの代わりにURLリソースを取得することを可能にします。これにより、脅威者は、正規のファイルの保存先を、リモートペイロードを取得することができるURLと置き換えることができます。

今回分析したサンプルRTFテンプレートインジェクションファイルは、よく知られたOfficeベースのテンプレートインジェクション手法と比較して、現在、一般的なアンチウイルスエンジンによる検出率が低くなっています。プルーフポイント社は、この手法を使用したフィッシングキャンペーンを確認しており、これらのキャンペーンは、様々なAPT脅威者が関与していることが分かっています。この手法は、複数の国のAPT関係者の間で広まっているようですが、プルーフポイントは、最近の使用率の上昇と実装のつまらなさに基づいて、サイバー犯罪者にもまもなく採用される可能性があると、中程度の確信を持って評価しています。

RTF テンプレートインジェクション

RTFテンプレートインジェクションは、おとりコンテンツを含むRTFファイルを改ざんし、RTFファイルを開いたときに外部URLにホストされているコンテンツを取得できるようにするシンプルな手法です。RTFファイルのドキュメントフォーマットプロパティ、特に" \*template" 構造のドキュメントフォーマット制御ワードを変更することで、アクセス可能なファイルリソースではなく、URLリソースを指定して、リモートコンテンツを取得するようにRTFファイルを操作することが可能です。RTFファイルは、その文書フォーマットのプロパティをファイルのバイト内にプレーンテキスト文字列として含んでいます。これにより、ワードプロセッサーのアプリケーションがない場合でも、プロパティ制御の単語構文を参照することができ、多数のプラットフォームにまたがるファイルタイプにおいて安定性を提供します。しかし、このようなファイルのバイト内にある平文文字列の可読性を利用したRTFファイルは、フィッシングキャンペーンの文脈で悪意のあるファイル配信を目的として、しばしば改ざんされることがあります。これまで、RTFを使ったマルウェアファイルの配信方法として、埋め込まれた悪意のあるRTFオブジェクトの使用はよく知られていましたが、この新しい手法は、これまで知られていた手法よりも単純で、ある意味、リモートペイロード配信のためのより効果的な方法であると言えます。

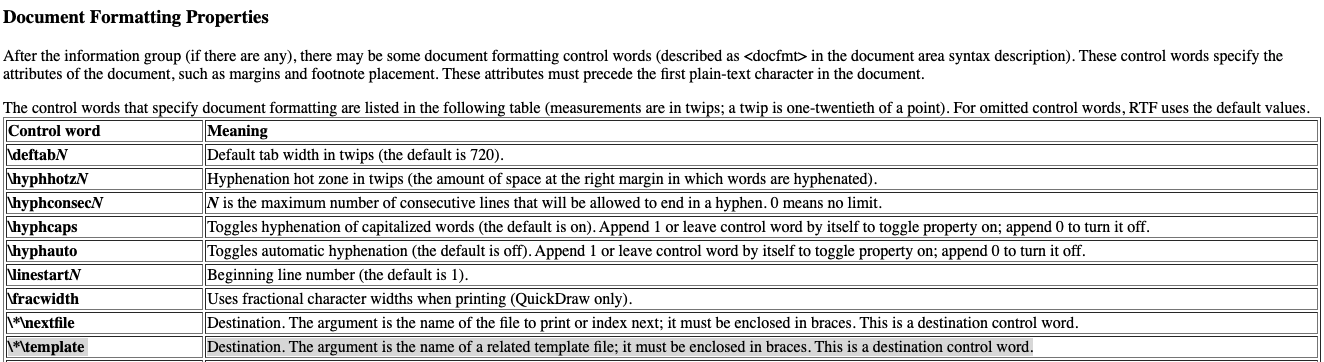

図1. RTF文書の書式特性 リッチテキストフォーマット(RTF)Version 1.5 の仕様

RTFファイルVersion1.5仕様書(図1)に記載されているように、RTFファイルには" \*template" コントロールワードがあり、"***"は次の値が宛先であることを示しています。この制御ワードの値は、最初のRTFを開いたときに読み込まれ、ファイルの外観を変更する正当なテンプレートファイルの保存先となることを意図しています。しかし、既存のRTFファイルのバイトを変更し、URLリソースを含むテンプレート制御ワードの宛先を挿入することは容易です。これにより、RTFファイルは、RTFの構造が意図するように、ファイルではなく、URLリソースを宛先として取得することができるようになります。この方法は、.rtfファイルと.doc.rtfファイルの両方で実行可能で、外部URLでホストされているリモートペイロードを正常に取得することが可能です。

Microsoft WordにおけるRTFテンプレートインジェクション

.docや.rtfファイルの場合、拡張子はRTFファイルがMicrosoft Wordを利用して開かれることを指定します。その結果、RTFリモートテンプレートインジェクションファイルがMicrosoft Wordを使用して開かれたとき、アプリケーションはファイルのルアーコンテンツを表示する前に、指定されたURLからリソースを取得することになります。この手法は、挿入されたURLが有効な文書テンプレートファイルでないにもかかわらず、成功します。図2、図3は、RTFファイルを開く際に、URLからRTFバージョン1.5のドキュメントページを取得するもので、リサーチャーによってRTFファイルが武器として利用されています。この技術は、拡張子が.rtfのファイルフォーマットでも有効ですが、Wordで開いたときに、指定したURLのコンテンツがダウンロードされていることを示すメッセージが表示され、場合によっては、ファイル内の誘引コンテンツを表示する前に、アプリケーションが無効なドキュメントテンプレートを使用したことを指定するエラーメッセージが表示される場合があります。

図2. リモートにあるリソースをダウンロードするサンプル RTF テンプレート インジェクション ファイル

図3. RTFテンプレートインジェクションのサンプル ファイル表示ルアー

武器化

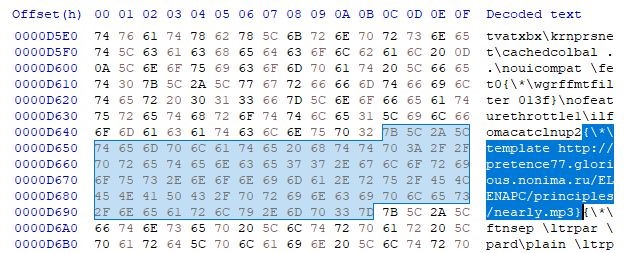

RTFファイルの武器化は、HEXエディタを使用して既存のRTFファイルのドキュメントプロパティバイトを作成または変更することによって実現できます。この手法では、RTFリモートテンプレートURLをファイルに注入するために、ワープロアプリケーションを使用する必要はありません。図 4 の例では、既存の RTF ファイルにテンプレート制御ワードを挿入していますが、これはフォントファミリ制御ワードの既存の囲みグループ内に挿入しています。このテンプレート制御ワードの値は、 独立し た中括弧の中に入っていないので、 無効な RTFファイル形式エ ラ ーになりますが、これに注意する必要があります。その代わり、既存のフォントファミリ制御語のグループの先頭に追加され、有効なRTFファイル構造を可能にします。RTFファイルの制御語群の中で、テンプレート制御語を既存の囲みグループの一部としてうまく取り込むことができるのは、これだけではありません。RTFファイルでは、ファイル構造全体を通して、多くの囲みグループ内の宛先制御語を解析することができます。以下は、説明のための抜粋です。

図4. RTFテンプレートインジェクションのサンプルの制御文字

この技術の成功は、プルーフポイント社のリサーチャーによって限定的にテストされたもので、本ブログで実証されたものよりもさらに不正確である可能性があります。しかし、この手法の柔軟性と、RTFファイルのUnicode文字エンコーディングのレンダリング機能により、この手法の実行可能性はさらに高まります。テンプレート制御ワードをファイルの様々なグループ内に含め、Unicodeレンダリングを利用して含まれるURLを難読化することで、この手法はOfficeベースのテンプレートインジェクションに代わる現実的な方法であることが証明されるかもしれません。

RTFテンプレートインジェクションを採用したAPT攻撃グループの経過

プルーフポイント社では、2021年2月から4月にかけて、APT攻撃グループによるRTFテンプレートインジェクションの採用が増加していることを確認しています。この手法については、2021年1月の時点でリサーチャーが言及しており、それ以前から採用されていたようですが、インドと中国の国益に関連すると考えられる2つの異なるAPTグループが、この時期にRTFテンプレートインジェクションを採用しています。配信インフラの登録を含む兵器化の兆候は、それぞれ2021年3月15日と2021年4月8日に始まり、4月と5月を通して複数の異なる攻撃キャンペーンが続きました。

2021年7月8日までに、これまでにインド国家との連携が疑われているAPTグループ「DoNot Team」と考えられるテンプレートインジェクションRTFファイルが確認されています。中国関連のAPT攻撃グループに帰属すると思われるRTFファイルは、マレーシアの深海エネルギー探査と関係のある事業体を標的とし、2021年9月29日の時点で確認されています。この最初の採用期間の後、ロシア連邦保安庁(FSB)に関連するAPTアクターGamaredonは、その後、2021年10月5日にウクライナ政府のファイルルアーを活用したキャンペーンでRTFテンプレート注入ファイルを利用していることが確認されています。

図5. APT攻撃グループによるRTFテンプレートインジェクション採用の時系列

DoNot TeamのRTFテンプレートインジェクションの解析

APT攻撃グループであるDoNot TeamがRTFテンプレートインジェクションファイルを利用した最も早い公開事例は、2021年2月に発生したようで、ルアーも同時期に参照されています。セキュリティ研究者がDoNot Teamに 帰属するいくつかのRTFテンプレートインジェクションファイルには、2017年のコンパイルタイムスタンプがあり、それ以前の採用の可能性を示唆しています。しかし、プルーフポイントは、このグループが数年前にさかのぼってこの技術を使用していることを確認できず、またRTFファイルのコンパイルスタンプを操作することは、攻撃者の能力の範囲内の技術であることに注意してください。

2021年4月5日に公開されたファイルは、RTFファイル内でUnicode符号付きの16ビット文字表記を利用しており、レンダリングすると、RTFテンプレートのプロパティフィールド内にリモートテンプレート注入URLがあることが判明します。このグループは、2021年4月から7月にかけて行われた後続のキャンペーンでも、これと同じ手法を使用しています。このキャンペーンのサンプルは、「防衛提案」のルアーを利用し、パキスタンとスリランカの事業体をターゲットにしているようです。Unicode 署名文字表記の使用は、RTF ファイルに含まれる URL 値の難読化を提供し、アンチウイルス エンジンの静的検出シグネチャを回避するための努力として行為者によって使用される可能性が高いです。RTFファイルは、これらの16ビットUnicode署名文字を解析することができるため、URLを含む平文文字列を使用する代わりに、悪意のあるサンプルを検出した際に簡単に分析することができます。DoNot Teamファイル内のこのURLフォーマットのデコード方法に関する詳細な説明は、セキュリティアナリストのRafa Pedrero氏が、オープンソースでこのサンプルに言及した後に発表しています。

図6. DoNot Team RTF テンプレートインジェクション ファイル署名付き 16 ビット Unicode テンプレート URL

DoNot TeamのRTFテンプレートインジェクションファイルの構造を深く分析すると、彼らはRTFファイル内の既存のリストオーバーライドテーブル内にテンプレートフォーマットプロパティを含んでいることが判明しました。このテーブルは、RTF内のリストの一部で、ヘッダー、フッター、脚注といったものを含むさまざまな文書機能の書式を管理するものです。DoNot Teamの添付ファイルの場合、悪意のあるテンプレート制御語は、“\*\wgrffmtfilter”の制御文字内に埋め込まれています。この機能は、RTFファイルを開いたときにMicrosoft Wordで表示される文書スタイルオプションを制限する一連のフィルタを適用するためのものです。 “wgrffmtfilters”は、通常4桁の16進数値で指定されます。この既存の16進数値は、既存の16進数値を置き換えるためにUnicode-signed 16ビットフォーマットを使用したため、このセクションのテンプレートフィールドを含めるという攻撃グループの判断に影響を与えた可能性があります。

RTFインジェクションテンプレートにユニコードエンコーディングを使用することは洗練されていると思われますが、DoNot TeamはMicrosoft Wordで初期化するためにテンプレートのコントロールワードをRTFファイルにシームレスに統合することに苦労しているように見受けられます。Microsoft Wordでファイルを開くと、ダウンロード中のメッセージが表示され、意図した悪意のあるURLと前述の無効なドキュメントテンプレートエラーメッセージが明らかになります。これらのメッセージは、図7と図8で確認できます。また、ダウンロードの警告とエラーメッセージが表示された後、空白のドキュメントが表示され、ソーシャルエンジニアリングのコンテンツが全くないファイルでした。このブログの目的のために分析されたサンプルは以下の通りです。

- 801402ffa0f0db6cc8fc74c68c4b707a625205f25bc2c379f6a8b8329231eb56

- 694d433a729b65993dae758e862077c2d82c92018e8e310e121e1fa051567dba

Figure 7. DoNot Team RTF template injection File Downloading Remote Payload.

図8. DoNot Team RTF テンプレートのインジェクションファイル ドキュメントテンプレートエラーメッセージ

TA423 RTFテンプレートインジェクションを採用し、マレーシアをターゲットとする

2021年4月から9月下旬にかけて、セキュリティリサーチャーは、マレーシアの企業およびエネルギー探査分野で事業を展開する国際企業を標的としたキャンペーンにおいて、RTFテンプレートインジェクションファイルを確認しました。これらのファイルは、RTFテンプレートインジェクションファイルをフィッシングの添付ファイルとして利用し、この地域で活動する事業体を持続的に標的にしていることを示すものです。これまで確認されたこの手法によるファイルの亜種とは異なり、これらのファイルは、平文でリモートテンプレートをインジェクションするURLを含んでいます。外部コンテンツを参照するURLは、RTF添付ファイルの文字列の中に明白に表示されていました。注目すべきは、この攻撃グループは、DoNot Teamのキャンペーンで以前観測されたものとは異なる文書の書式設定プロパティのセクションを使用して、RTFファイルを武器化していることです。この攻撃グループは、以前説明した「wgrffmtfilters」グループではなく、フォントファミリーコントロールワードを持つ既存の囲みグループを修正することを選択しました。以下は、実証のために2021年7月に分析された公開サンプルです。

- df203b04288af9e0081cd18c7c2daec2bc4686e2e21dcaf415bb70bbd12169a0

図9. TA423 RTFテンプレートインジェクション ファイルテンプレートの制御文字

マレーシアをテーマにしたRTFテンプレートインジェクションファイルは、エラーメッセージを表示したり、URLダウンロードコンテンツのメッセージを表示したりすることなく、Microsoft Wordに正常に読み込まれました。この文書内のソーシャルエンジニアリングの誘引は、Office 365を装ったシンプルなメッセージで、このファイルに対して「編集を有効にする」と「コンテンツを有効にする」ことをユーザーに要求します。さらに、クアラルンプールの国立宮殿を参照する1行が含まれています。

図10. TA423 Malaysian Themed RTF テンプレートインジェクション おとり文書

Gamaredon RTFテンプレートインジェクション機能を搭載

2021年10月初旬、プルーフポイントのリサーチャーは、ウクライナ国防省になりすましたGamaredon RTFテンプレートインジェクション文書の公開サンプルを確認しました。この戦術は、Gamaredonをクリミア共和国とセヴァストポリ市で活動するロシア連邦保安庁に関連付ける、このAPTグループに関する報告と一致しています。このファイルは、ウクライナ政府機関を装った複数のMicrosoft Office Word文書で使用されたリモートテンプレート配信URLでもあるpretence77.glorious[.] nonima[.]ruというドメインと通信しています。これらのOfficeファイルは、Gamaredonの悪質なMicrosoft Officeフィッシングドキュメントで以前確認されたURIパターンを使用して、攻撃グループのインフラストラクチャと通信しています。具体的には、Microsoft Office文書では、リモートテンプレート注入を使用して、「/ELENAPC/principles/」というディレクトリのURIを使用した悪意のあるペイロードファイルを何度か取得しています。さらに、いくつかの事例では、取得されたリソースが、配信リソースとしてMP3ファイルを配信していました。

これらの共有された配信ドメイン、既知のGamaredonリモートテンプレート注入文書のテクニックの使用、グループの主要な責任範囲内の政府組織になりすましたソーシャルエンジニアリングの誘い、およびRTFとOfficeテンプレート注入ファイルの両方のURIパターンの組み合わせにより、リサーチャーはサンプルがGamaredonであると 断定することができました。リサーチャーは、これらのOfficeリモートテンプレート注入文書のいくつかは、2021年10月6日にGamaredonに関連するオープンソースで確認されたことに留意しています。

図11. Gamaredon RTF テンプレートインジェクションおとり文書

関連するファイルやURL:

- 9525.rtf|a33ccc612a03de4f42a6f5ab5277470f6a7e8ee7abe52725b13704366e8da48b

- 9525.doc|8f4a91ecfb9190461459a2d05e5cb944da80ec30a2b1d69f9817ecb431a5ac8f

- edc84bbf13b8300540daf7cd203dc12eede6286a1ac5ce2175031fba3125d354

- Зразок тлг ІСД ІНТЕРНЕТ.docx|066b2b884b250a3bda4feb19aaa71616c19bf6387ed2767b633521647ada29f8

- Акт інсталяції.docx|b9aefe12015489b94e9e7d2cc19fd5e81a471da93a320477f1c8e362344f6bde

- hxxp://pretence77.glorious.nonima[.]ru/ELENAPC/principles/nearly.mp3

- hxxp://intense52.faithful.onihik[.]ru/elenapc/

- hxxp://intense52.faithful.onihik[.]ru/ELENAPC/bikes.conf

Gamaredonグループが使用しているRTFテンプレートインジェクションファイルは、DoNot Teamの不正ファイルと同じグループにテンプレートコントロールワードを含んでいることが特徴的です。また、Gamaredonは、ドキュメントスタイルフィルタを制御する“\*\wgrffmtfilter” 制御ワードの囲みグループを同様に利用しています。しかし、Gamaredonは、符号付き16ビットUnicode値を使用するのではなく、プレーンテキストでURLを含めることを選択します。Gamaredonは、OfficeやXMLテンプレート文書など、1つのリモートテンプレートURLを共有する他のいくつかの添付ファイル配信方法とともに、この手法を使用しており、この犯人は新しいファイルタイプを試していることが示唆される。この犯人は、新しいキャンペーンを行う際に、多様な添付ファイルを利用した取り組みの効果を比較し、フィッシング戦術の有効性を判断しているのかもしれません。プルーフポイントは、GamaredonがどこでこのRTFテンプレートインジェクションの手法に出会ったかを断定することはできませんが、ドキュメントのスタイルフィルターのセクションにテンプレートコントロールワードが含まれていることから、2021年の初めにDoenot Teamのキャンペーンの一部として使用された、オープンソースにある機能を複製している可能性があると考えられます。

Figure 12. Gamaredon RTFテンプレートインジェクションファイルテンプレートの制御文字

Figure 12. Gamaredon RTFテンプレートインジェクションファイルテンプレートの制御文字

Outlook: インジェクション

XML Officeベースのリモートテンプレート文書の実行可能性は、このタイプの配信メカニズムが、最初の配信ベクトルとしてフィッシングと組み合わせると、耐久性があり効果的な方法であることを証明しました。この手法をRTFという新しいファイルタイプに持ち込んだ攻撃者の技術革新は、世界中の組織にとって脅威の表面積を拡大するものです。この手法は、現在、限られた数のAPT攻撃グループによって使用されていますが、この手法の有効性と使いやすさが相まって、今後、脅威の現場でさらに採用されることが予想されます。最終的に、この手法は、標的型フィッシング攻撃以外の脅威にも広く採用される可能性があり、採用される可能性があるのはクライムウェア企業です。インドや中国のAPT攻撃者は、過去にRoyal RoadのようなRTFウェポナイザーを使用してRTFファイルタイプとの親和性を示しましたが、防御側は、これらのツールやテクニックが洗練されていない攻撃者にも広く使用されるようになったことを確認しました。今回のケースでは、RTFの添付ファイルを武器化するのに必要な労力はごくわずかであることから、この確立されたトリックル・ダウン・パターンが加速された可能性があります。

ET シグネチャ

SID: 2032483 – ET TROJAN DonotGroup Template Download

SID: 2034157 - ET TROJAN Gamaredon Maldoc Remote Template Retrieval (GET)

SID: 2034156 - ET TROJAN Gamaredon Maldoc Remote Template Retrieval (GET)

YARA シグネチャ

rule Proofpoint_RTFtemplateInjection_Technique_Generic_HTTP_HTTPS

{

meta:

author = "Proofpoint Threat Research"

description = "Detects malicious RTFs using RTF Template Injection to Retrieve

Remote Content from a URL"

disclaimer = "Yara signature created for hunting purposes - not quality controlled

within enterprise environment"

hash1 = " 43538d9010462668721f178efaeca89f95f6f35a "

hash2 = " b5ec74e127ce9dfcb1b3bd9072c1d554b59b4005 "

strings:

$rtf = { 7b 5c 72 74 66 } //rtf_bytes

$s1 = "{\\*\\template http" ascii nocase //https_intentionally_not_specified

condition:

$rtf at 0 and $s1

}

rule Proofpoint_RTFtemplateInjection_Technique_Generic_Unicode_16Bit

{

meta:

author = "Proofpoint Threat Research"

description = "Detects malicious RTFs using RTF Template Injection to Retrieve Remote

Content from Unicode 16 Bit Encoded URL"

disclaimer = "Yara signature created for hunting purposes - not quality controlled

within enterprise environment"

hash1 = " fbc8064399008fe20f350f0de5e4bbf5833847c7 "

hash2 = "6c01fe16e8cffa3049e84707672b82dc32f1cf72 "

strings:

$rtf = { 7b 5c 72 74 66 } //rtf_bytes

$s1 = {7B 5C 2A 5C 74 65 6D 70 6C 61 74 65 20 0D 0A 5C 75 2D } //{\*\template \u-

condition:

$rtf at 0 and $s1

}

※本ブログの情報は、英語による原文「Injection is the New Black: Novel RTF Template Inject Technique Poised for Widespread Adoption Beyond APT Actors」の翻訳です。英語原文との間で内容の齟齬がある場合には、英語原文が優先します。