プルーフポイントのリサーチャーは、主に北米の大学を標的とした、大学のログイン認証情報を盗み出そうとするフィッシングメールの攻撃キャンペーンが増加していることを確認しました。攻撃では、新型コロナウイルスの検査情報や新しい変異種であるオミクロン株などのテーマを利用しています。

プルーフポイントでは、パンデミックの期間中、教育機関に影響を与える新型コロナウイルスをテーマにした攻撃を観測しており、大学を標的とした標的型のクレデンシャルフィッシング攻撃は、2021年10月に始まりました。2021年の11月下旬に新しいオミクロン株の発表がされた後、攻撃者は、認証情報を窃取する攻撃キャンペーンでこの新しい新型コロナウイルスの亜種のテーマを活用し始めました。

攻撃者は、複数の業界や地域を対象としたキャンペーンにおいて、新型コロナウイルスをテーマとしたルアー(おとり文書やおとりの文言)を引き続き使用しています。特に大学を標的とした脅威は、標的が特定されていることと、正規のログインポータルを模倣しようとしている点で興味深いものがあります。大学が長期休暇中にキャンパスを行き来する学生、教員、その他の従業員のために検査を提供したり要求したりすることや、オミクロン株の感染が拡大していることから、この活動は今後2ヶ月間で増加すると思われます。

オミクロン株の登場により、このテーマを用いた攻撃が増えると予想されます。なぜならば、2021年8月にデルタ株が出現した後に、デルタ株のテーマを用いたEメール攻撃キャンペーンを観測した調査結果 があるためです。

攻撃キャンペーンの詳細

オミクロン株をテーマにした攻撃キャンペーンは、北米の数十の大学を対象に実行され、数千のメッセージが送信されました。

フィッシングメールには、大学アカウントの認証情報を取得するための添付ファイルやページのURLが含まれています。ランディングページは、通常、大学の公式ログインポータルを模倣していますが、一部の攻撃キャンペーンでは、一般的なOffice 365のログインポータルが使用されています。認証情報を入力した後は、被害者が大学の正規のコミュニケーションサイトにリダイレクトされるように作り込まれているケースもあります。プルーフポイントでは、この攻撃者が、新しい変異種の発表があった後、デルタ株をテーマにしたメールルアーからオミクロン株をテーマにしたメールルアーへと変化したことを確認しています。

URLつきのEメールのタイトル例:

- Attention Required - Information Regarding COVID-19 Omicron Variant - November 29

(注意 - 新型コロナウイルス オミクロン株についての情報 - 11月29日)

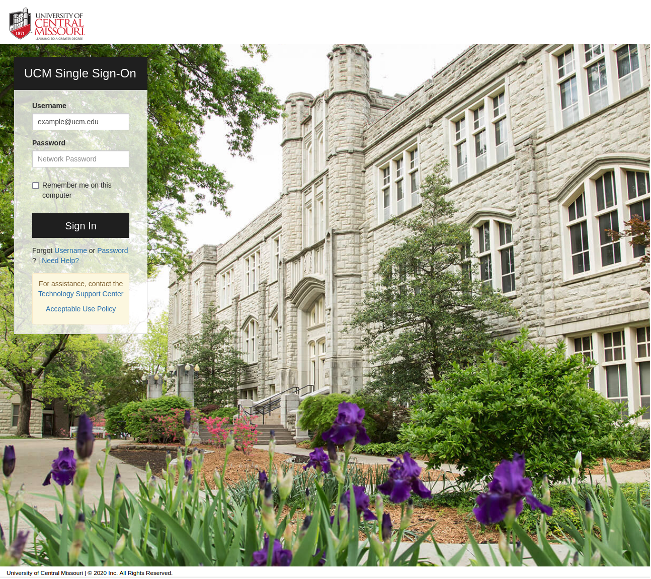

メールに掲載されたリンクから導かれる模倣された大学のランディングページの例:

図1:セントラル・ミズーリ大学のなりすましログインページ

添付ファイルを配布するメッセージには、「Covid Test」などの件名が含まれていました。

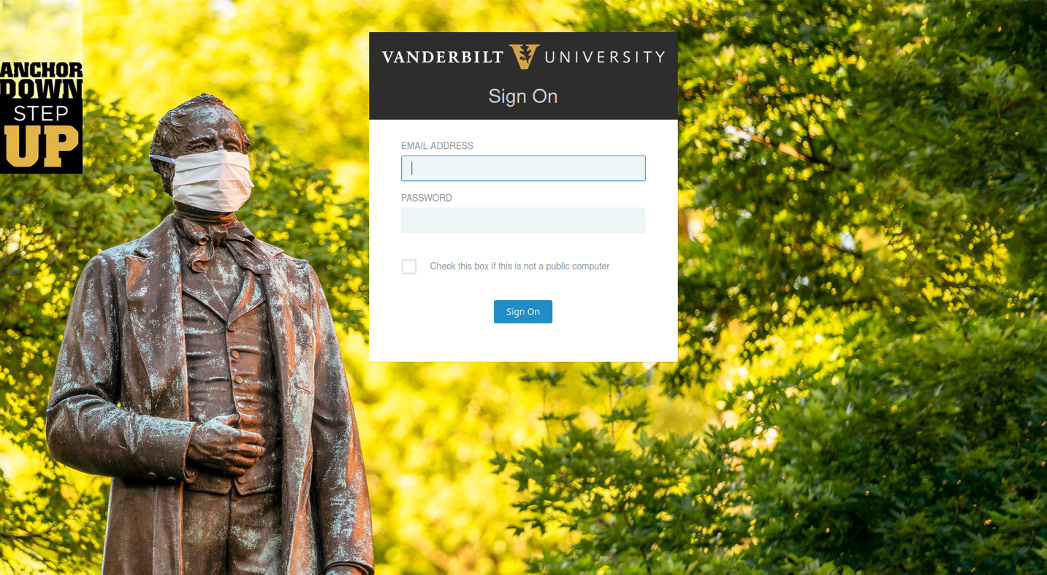

図2:認証情報を窃取するWebページにつながるHTM添付ファイル

添付ファイルは、大学をテーマにした電子メールの認証情報の窃取ページにつながります。

図3:ヴァンダービルト大学になりすました認証情報を窃取するWebページ

プルーフポイントでは、新型コロナウイルスのテーマを用いて、異なるTTP (戦術・技術・手順)を用いて大学を標的とする複数の攻撃グループを確認しています。複数の配信方法(プルーフポイントでは、URLと添付ファイルの両方の攻撃キャンペーンを確認しています)に加えて、攻撃グループは、異なる送信者とホスティング方法を使用して、認証情報窃盗キャンペーンを実施しています。

オミクロン株は、攻撃者が管理するインフラを利用して、似たようなドメイン名を使用した認証情報のウェブページをホストしています。これには以下が含まれます。

- sso[.]ucmo[.]edu[.]boring[.]cf/Covid19/authenticationedpoint.html

- sso2[.]astate[.]edu[.]boring[.]cf/login/authenticationedpoint.html

添付ファイルを用いた攻撃キャンペーンでは、改ざんされた正規のWordPressウェブサイトを利用して、認証情報を取得するWebページをホストしています。

- hfbcbiblestudy[.]org/demo1/includes/jah/[university]/auth[.]php

- afr-tours[.]co[.]za/includes/css/js/edu/web/etc/login[.]php

- traveloaid[.]com/css/js/[university]/auth[.]php

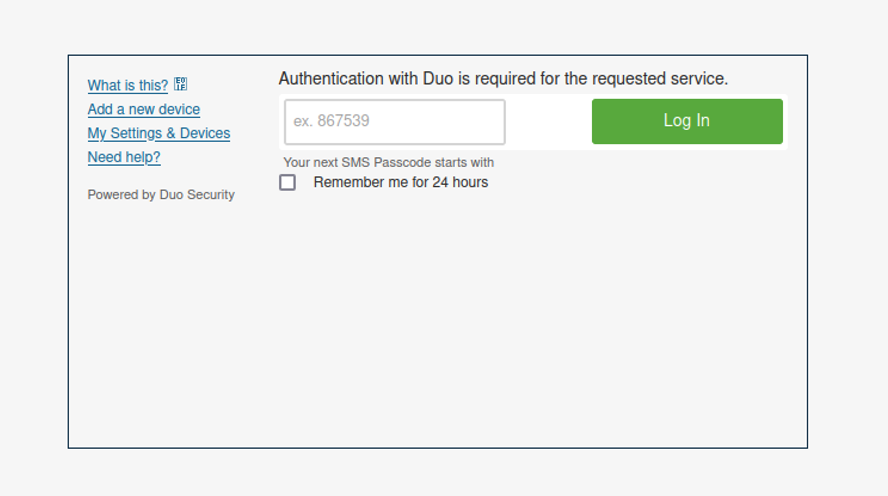

一部のキャンペーンでは、Duo などの MFA プロバイダになりすまして、多要素認証(MFA)の認証情報を盗み出そうとしました。MFAトークンを盗むことで、すでに被害者のユーザー名とパスワードを取得している攻撃者は、多要素認証の第2のセキュリティ層を迂回することができます。

図4:Duo MFA 認証情報を窃取するランディングページ

多くのメッセージは偽装された送信者を介して送信されますが、プルーフポイントでは、新型コロナウイルスをテーマにした攻撃メールを送信するために、攻撃者が正規の侵害された大学のアカウントを活用していることを確認しています。攻撃者が大学から認証情報を盗み、侵害されたメールボックスを利用して他の大学に同じ脅威を送信している可能性があります。

IoC (Indicators of Compromise: 侵害の痕跡)

|

Indicator |

Description |

|

hfbcbiblestudy[.]org/demo1/includes/jah/[university]/auth[.]php |

Credential Theft URL |

|

afr-tours[.]co[.]za/includes/css/js/edu/web/etc/login[.]php |

Credential Theft URL |

|

traveloaid[.]com/css/js/[university]/auth[.]php |

Credential Theft URL |

|

traveloaid[.]com/css/js/[university]/auth[.]php |

Credential Theft URL |

|

offthewallgraffiti[.]org/[university]/auth[.]php |

Credential Theft URL |

|

traveloaid[.]com/css/js/[university]/auth[.]php |

Credential Theft URL |

|

sso[.]ucmo[.]edu[.]boring[.]cf/Covid19/authenticationedpoint.html |

Credential Theft URL |

|

sso2[.]astate[.]edu[.]boring[.]cf/login/authenticationedpoint.html |

Credential Theft URL |

|

242smarthome[.]com/[university]/auth.php |

Credential Theft URL |

※本ブログの情報は、英語による原文「University Targeted Credential Phishing Campaigns Use COVID-19, Omicron Themes」の翻訳です。英語原文との間で内容の齟齬がある場合には、英語原文が優先します。