主なポイント

- 多要素認証が標準的なセキュリティ手法になるにつれ、多要素認証のトークンを盗み、このセキュリティ層を回避するためのフィッシングキットが時代とともに進化

- 脅威となる人物は、透過型リバースプロキシを利用して、ブラウザセッションの中間者(MitM)となり、認証情報やセッションクッキーをリアルタイムで盗むことを可能にするフィッシングキットを使用

- 今後、このようなMitM型のフィッシング・キットを利用する脅威者が増えることが予想される

概要

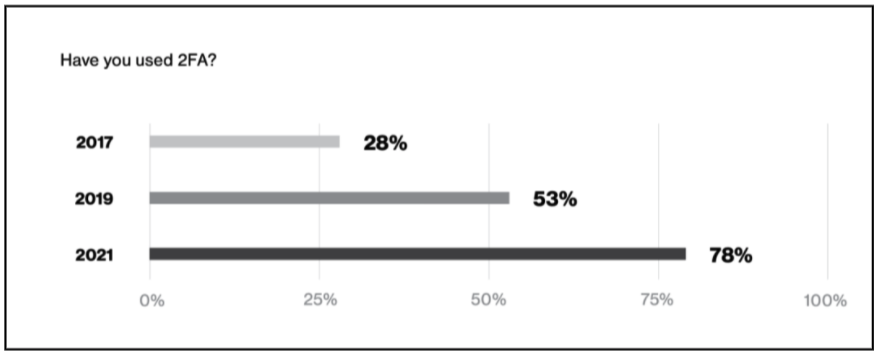

1961年にMIT(マサチューセッツ工科大学)のCompatible Time-Sharing System(互換性のある時間共有システム)に初めてパスワードが導入されて以来、人々は情報セキュリティを意識してきました。多要素認証(MFA)が登場したのは、その数年後の1986年、最初のRSAトークンが登場してからですが、最近ではコンシューマ向けにも広く普及しています。MFAデジタル認証システムを提供するDuo社が毎年発表する「State of the Auth Report 」によると、2017年には28%に過ぎなかった2/多要素認証(2FA/MFA)を、2021年には78%の回答者が利用しています。DuoやRSAのような多くの企業が、MFAをよりユビキタスでユーザーフレンドリーなものにしてきた一方で、攻撃者はMFAをターゲットにしたり、進化したフィッシングキットを使ってMFAをバイパスする方法を模索したりしています。

図1. Duo State of the Auth Report 2021では、MFAの使用率が増加

MFAフィッシングキットの進化

フィッシング・キットは、攻撃者が認証情報を取得し、それを素早く利用するために開発されたソフトウェアです。これらのキットの多くは、コーヒー1杯分以下の値段で購入することができますが、その多くは、脅威のある人物が所有する専用サーバーにインストールされたり、不運な個人が所有する危険なサーバーに密かにインストールされたりします。プルーフポイントの脅威リサーチャーは、人間が読めるコードと機能を備えたシンプルなオープンソース・キットから、ユーザー名、パスワード、MFAトークン、社会保障番号、クレジットカード番号を盗むことができる、何層もの難読化と内蔵モジュールを利用した高度なキットまで、数多くのMFAフィッシング・キットを確認しています。これらのキットの目的は、ユーザー名とパスワードのみを盗む従来のキットと同じ技術を使って認証情報を窃取することです。

図2. 認証情報をキットと同じウェブサーバに保存したオープン・ディレクトリを利用するシンプルなフィッシング・キット

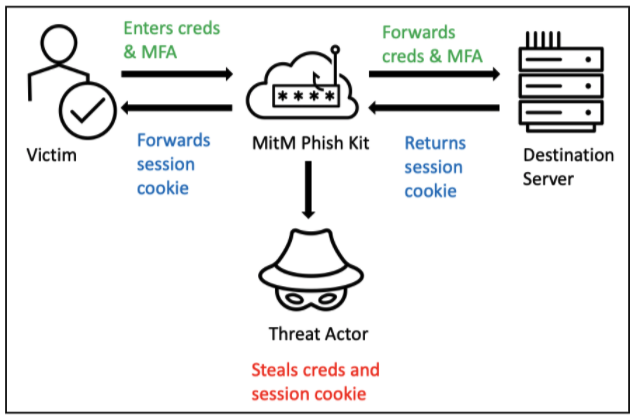

近年、プルーフポイントの研究者は、標的となるWebサイトの再現に頼らない新しいタイプのキットの出現を確認しています。これらのキットは、透過型リバースプロキシ を使用して、実際のWebサイトを被害者に提示します。最近のWebページは動的で、頻繁に変化します。そのため、複製ではなく実際のサイトを提示することで、個人が安全にログインしているかのような錯覚を与えることができます。リバースプロキシのもう1つの利点は、セッションをマンインザミドル(MitM)攻撃により、ユーザー名やパスワードだけでなく、セッションクッキーもリアルタイムで取得できることです。

図 3. MitMの透過型リバースプロキシ

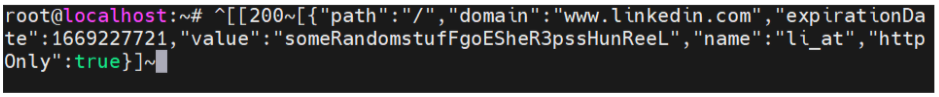

その後、セッション・クッキー(図4参照)を利用して、ユーザー名、パスワード、MFAトークンを必要とせずに、攻撃者は標的となるアカウントにアクセスすることができます。

図4. Evilginx2のLinkedInセッションクッキーの例

プルーフポイントのリサーチャーは、これらのフィッシング・キットの使用がわずかに増加していることを指摘しており、MFAの適応を余儀なくされていることから、攻撃者がこのキットをさらに攻撃に採用することを予想しています。具体的には、3つの透明型リバースプロキシのキットが登場していることを確認しています。

リバースプロキシのフィッシングキット

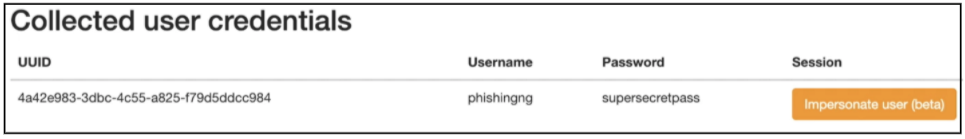

Modlishka: ポーランドのセキュリティ研究者であるPiotr Duszyński氏がModliskaを開発し、2018年12月にgithub.comで公開しました。この比較的シンプルなツールは、一度に1つのサイトをフィッシングすることができ、コマンドラインインターフェイスを備えており、攻撃者に認証情報やセッション情報を取得するための便利なGUIを提供します(図5参照)。また、ModlishkaはLet's Encryptを統合しており、トラフィックを暗号化したり、ウェブバーに小さな南京錠を表示したりすることで、偽ドメインのランディングページの信頼性を高めています。Modlishka は、このブログで後述する他の 2 つのキットほど高度ではないかもしれませんが、Duo のプッシュ通知のような 認証が使われている場合でも、被害者のセッションを窃取することができます。

図5.Modliskaのグラフィカル・ユーザー・インターフェース(GUI)

Muraena/Necrobrowser: Muraena/Decrobrowserは、セッションクッキーやクレデンシャルなどをフィッシングするための2つのツールです。2019年にGiuseppe Trotta氏とMichele Orrù氏によって作成されたMuraenaは、サーバーサイドで動作し、クローラーを使用してターゲットサイトをスキャンし、被害者に警告を与えないために必要なすべてのトラフィックを適切に書き換えられるようにします。被害者の認証情報とセッション・クッキーを取得した後は、Necrobrowserを展開します。Necrobrowserは、自動化に使われるGUIを持たないヘッドレス・ブラウザで、盗んだセッション・クッキーを利用して標的サイトにログインし、パスワードの変更、Google Workspaceの通知の無効化、メールのダンプ、GitHubのSSHセッション・キーの変更、すべてのコード・リポジトリのダウンロードなどを行います。

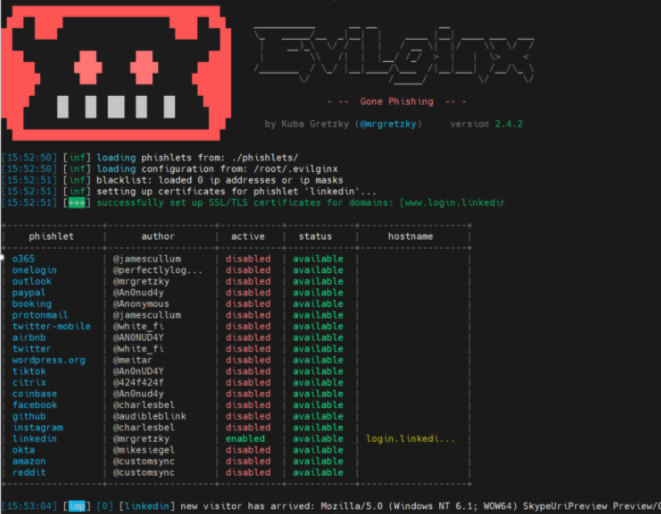

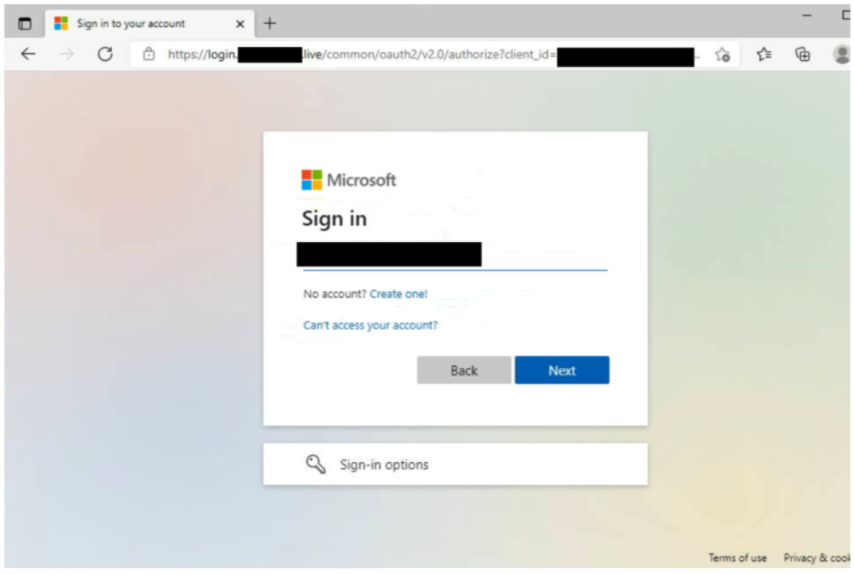

Evilginx2: Evilginx2は、セキュリティ研究者であり開発者でもあるKuba Gretzky氏によってGolangで書かれた、使いやすい透過型リバースプロキシです(図6)。このツールは、独自に開発した "Phishlets"を使用して簡単にセットアップや設定ができるため、レッドチームや攻撃者の間で人気の高いツールです。"phishlets"とは、エンジンがターゲットサイトへのプロキシを設定する際に使用するyamlの設定ファイルです。この "phishlets"を利用することで、複数のブランドを一度にフィッシングするようにサーバを設定することができます。Evilginx2では、それぞれにカスタムサブドメインとランディングページのURLを設定することができます。このキットにはいくつかのプリインストールされた "phishlets"が含まれていますが、さらに追加で作成することも簡単です。被害者が悪意のあるリンクをクリックすると、ターゲットサイトと同じようにリソースが表示された安全なページに移動します。被害者がログインすると、MFAコードを含む認証情報とセッションクッキーがリアルタイムでサーバに送信され、被害者は別のページにリダイレクトされるか、そのページへのアクセスが許可されます。攻撃者は、盗んだセッション・クッキーを使用して被害者としてログインし、パスワードの変更、データのコピー、被害者へのなりすましなどの複数のアクションを実行することができます。

図6. Evilginx2のコマンドラインコンソール

Outlook

これらのキットのほとんどは何年も前から存在していますが、なぜ再び注目されているのでしょうか? Stony Brook大学とパロアルトネットワークスの研究者(Kondracki et al)は、最近の論文の中で、MitMフィッシングキットを徹底的に調査し、MitMフィッシングページが業界の盲点であることを発見しました。研究者たちは、Phocaと呼ばれる機械学習ツールを開発し、疑わしいフィッシングページをスキャンして、MitMの認証情報に対して透過型リバースプロキシを使用しているかどうかを判断しました。その結果、1200以上のMitMフィッシングサイトを特定することができました。この1200以上のサイトのうち、VirusTotalのような一般的なブロックリストに登録されていたのは、ドメインで43.7%、IPアドレスで18.9%でした。さらに、標準的なフィッシングサイトの寿命は24時間弱であるのに対し、MitMフィッシングサイトはそれよりも長く、15%は20日以上であることもわかりました。最近では、2021年1月末に、プルーフポイントのリサーチャーが、72時間以上活動していたMitMリバースプロキシサイトを確認しています。

図 7. MitM O365のページ (フルパスでない場合NSFWコンテンツにリダイレクトされるため、ドメインを編集しています)

2021年5月、Googleはブログで、2021年後半から2022年前半の間に、Googleアカウントへのログイン時にMFAを必要とするようになるだろうと述べました(Google Workspaceを利用している場合はオプション)。現在は2022年ですが、パンデミックはまだ猛威を振るい、多くの従業員はまだ自宅で仕事をしており、多くの労働者がオフィスに戻ることはないかもしれません。Google社に続き、MFAの導入を義務付ける企業が増えれば、脅威となる企業はこのMitMキットのようなソリューションに急速に移行するでしょう。MitMキットは、導入が容易で、無料で使用でき、検出を回避する効果があることが実証されています。業界は、予期せぬ新しい方向に進化する前に、このような盲点に対処する準備をする必要があります。

※本ブログの情報は、英語による原文「MFA PSA, Oh My!」の翻訳です。英語原文との間で内容の齟齬がある場合には、英語原文が優先します。