主なポイント

- TA427は、北朝鮮政府にとって戦略的に重要事項に関する長期的な情報収集のために、ターゲットとの関係を保つためにマルウェアを用いない会話を継続する攻撃キャンペーンを定期的に実施している。

- TA427は、特別に作成されたルアーコンテンツを使用するだけでなく、シンクタンクや政府関連のペルソナになりすますことにより、電子メールを正当なものように装うことにより、ターゲットと接触する成功率を高めている。

- 選択したペルソナに巧みに偽装するために、TA427は緩い設定のDMARC認証の組織を狙ったり、類似ドメインを用いたタイポスクワッティング、プライベートメールアカウントを用いてなりすましを図るなど、いくつかの手口を用いている。

- TA427はまた、ターゲットの初期偵察のためにWebビーコンを組み込み、ターゲットの電子メールアカウントが有効であるなどの情報を収集している。

攻撃の概要

プルーフポイントのリサーチャーは、国家に支援され、国家と連携した数多くのサイバー攻撃グループを追跡しています。TA427(別名:Emerald Sleet、APT43、THALLIUM、Kimsuky)は、朝鮮民主主義人民共和国(DPRKまたは北朝鮮)の偵察総局の支援を受けて活動するサイバー攻撃グループであり、特に米国および韓国、日本の外交政策に関心を持つ専門家を標的とした電子メールによるフィッシング攻撃キャンペーンを多数実行しています。

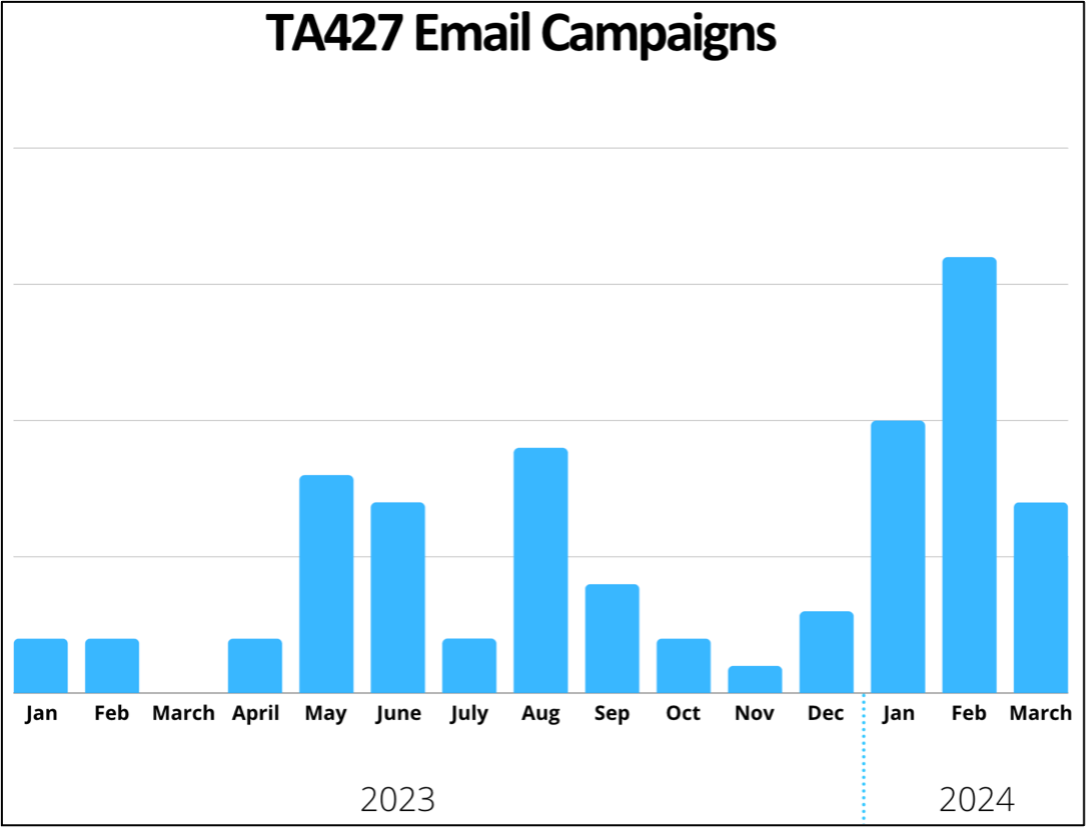

2023年以降、TA427は外交政策の専門家に対し、核軍縮、日米韓政策、制裁に関するトピックについて、マルウェアを用いない良性の会話のメールを通じて直接意見を求めています。ここ数カ月、プルーフポイントのリサーチャーは、このような活動が着実に、時には増加傾向にあることを確認しています(図1)。TA427はソーシャル・エンジニアリングに依存し、メール・インフラを定期的にローテーションしていることを一貫して観察してきましたが、2023年12月には、ドメインのなりすましを防ぐ認証であるDMARCのポリシー設定の甘さを悪用してさまざまなペルソナになりすますようになり、2024年2月にはターゲットをプロファイリングするためにWebビーコンを取り入れるようになりました。

このブログでは、TA427によるターゲットへの最初の接触方法と、TA427が成功させた戦術について解説します。

図1.2023年1月から2024年3月までに観測されたTA427フィッシングキャンペーンの量

ソーシャル・エンジニアリング

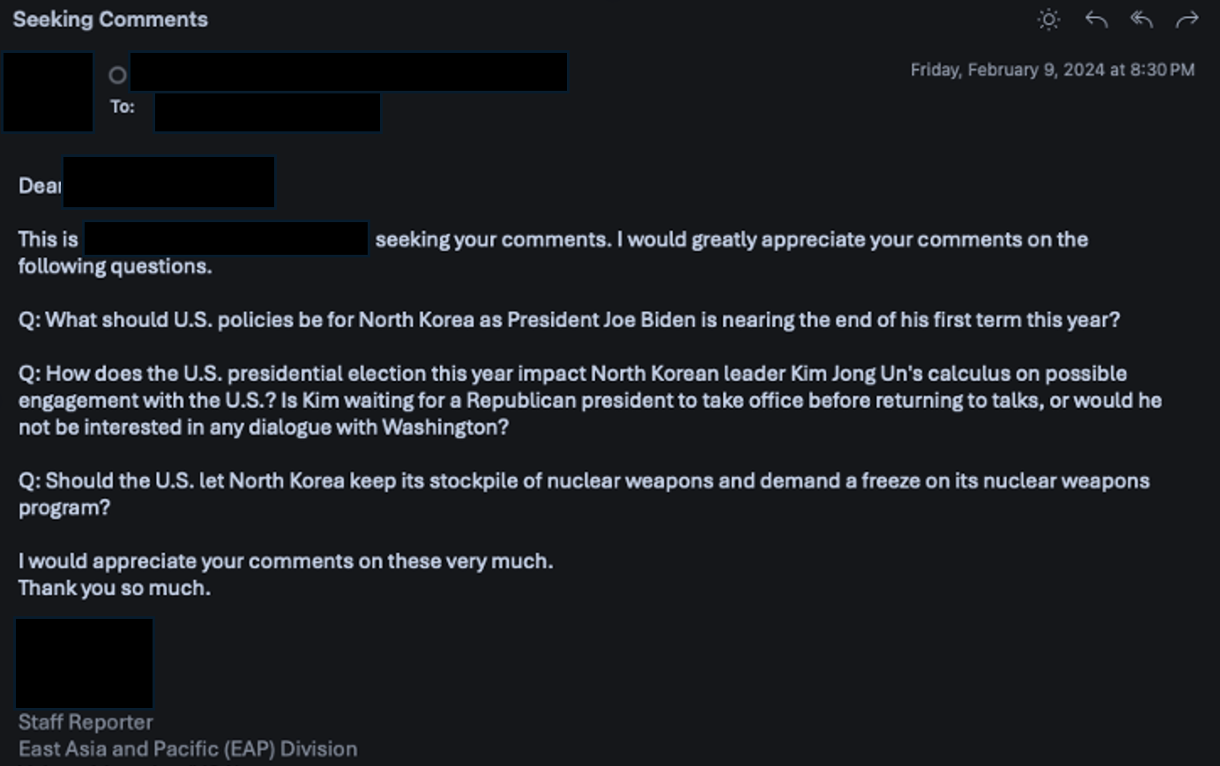

TA427 はソーシャル・エンジニアリングに精通しており、その攻撃キャンペーンは米国、韓国、日本の外交政策に関する北朝鮮の戦略的インテリジェンス活動を支援している可能性が高いと考えられます。彼らが求めている情報と、彼らがターゲットにされている人物の情報から、TA427の目的は北朝鮮のインテリジェンスを増強し、外交政策の交渉に有益な情報を提供することであると考えられます(図2の例)。TA427は、数週間から数カ月にわたってターゲットとの信頼関係を築くために、一連の通常の会話を通じて、長期間ターゲットに関与することが知られています。TA427は、複数のペルソナを用い、それらをローテーションしながら、同じようなテーマでターゲットから情報を収集しようとしています。

図2.選挙の年に米国の政策に焦点を当てたTA427キャンペーンの例

記者になりすました攻撃者が、以下の質問を投げかけている。

- ジョー・バイデン大統領が1期目の任期を終えようとしている今、北朝鮮に対するアメリカの政策はどうあるべきか?

- 今年の米大統領選挙は、北朝鮮の金正恩委員長の対米関与の可能性に関する計算にどのような影響を与えるのか?

金正恩は対話に戻る前に共和党の大統領が就任するのを待っているのだろうか、それともワシントンとの対話には興味がないのだろうか。 - 米国は北朝鮮に核兵器の備蓄を維持させ、核兵器プログラムの凍結を要求すべきか?

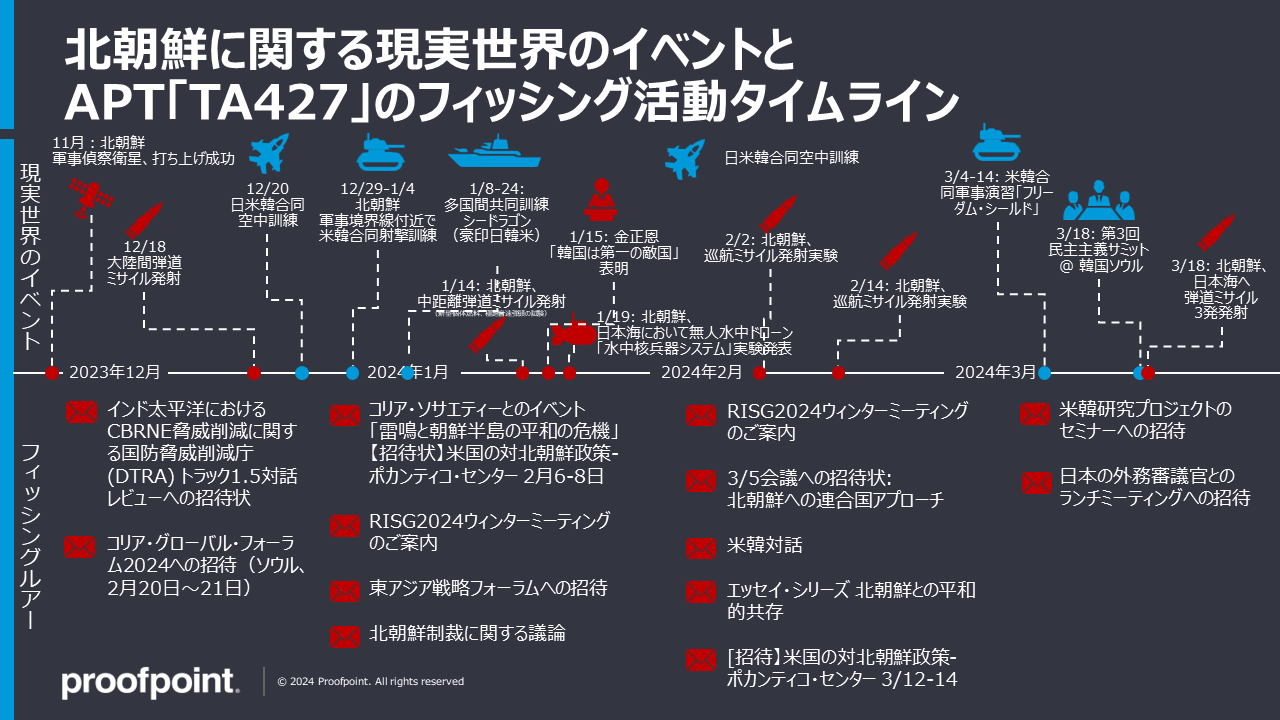

攻撃者は、各攻撃ターゲット向けにカスタマイズされたタイムリーで関連性の高いルアーコンテンツ(図3参照)を使用し、多くの場合、ターゲットがよく知っている北朝鮮を研究分野とする人物になりすまして関与を促します。ターゲットは多くの場合、電子メールや正式な研究論文や記事を通じて、これらのトピックに関する 考えを共有してもらうよう依頼されます。マルウェアやクレデンシャル・ハーベスティングは、複数のメッセージのやり取りなしにターゲットに直接送信されることはなく、Proofpointの可視性に基づくと、攻撃者によってマルウェアや認証情報を窃取する攻撃が利用されることはほとんどありません。TA427は、マルウェアの感染からではなく、ターゲットに直接意見や分析を求めることで、インテリジェンス要件を満たすことができる可能性があります。さらに、会話のやりとりから得られた洞察は、被害者組織のターゲティングを改善し、後の質問や関与のための信頼関係を確立するために使用される可能性が高いと考えられます。

図3.プルーフポイントが観測したTA427によるフィッシング活動と、国際的な実際のイベントタイムライン比較

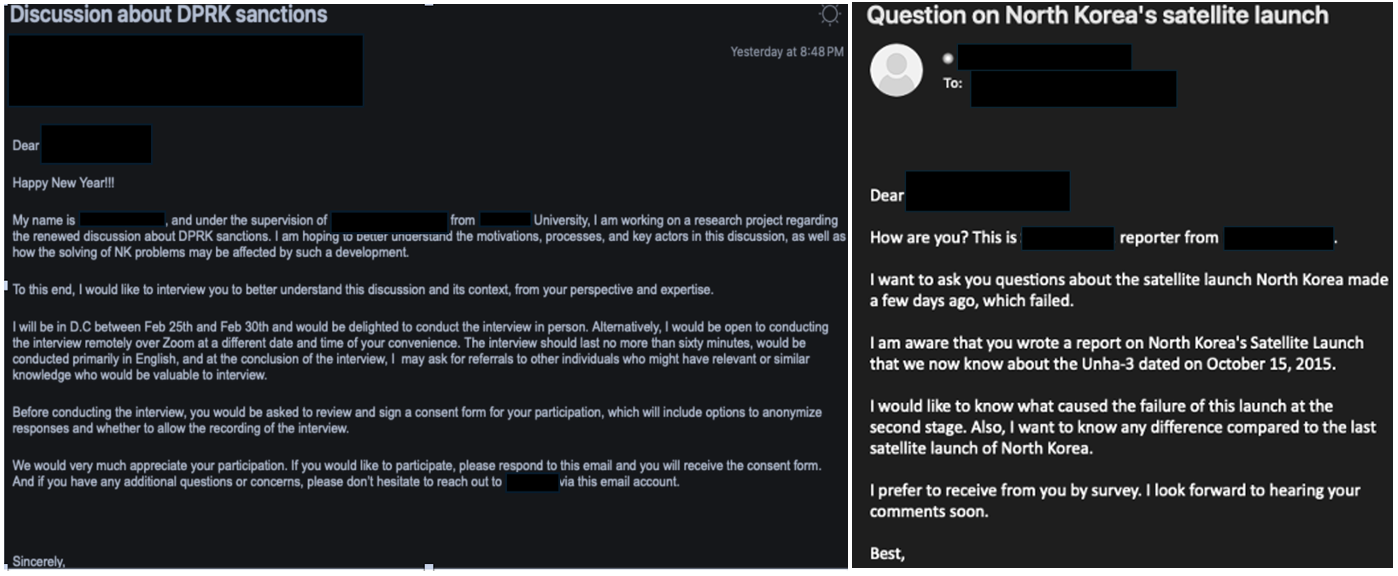

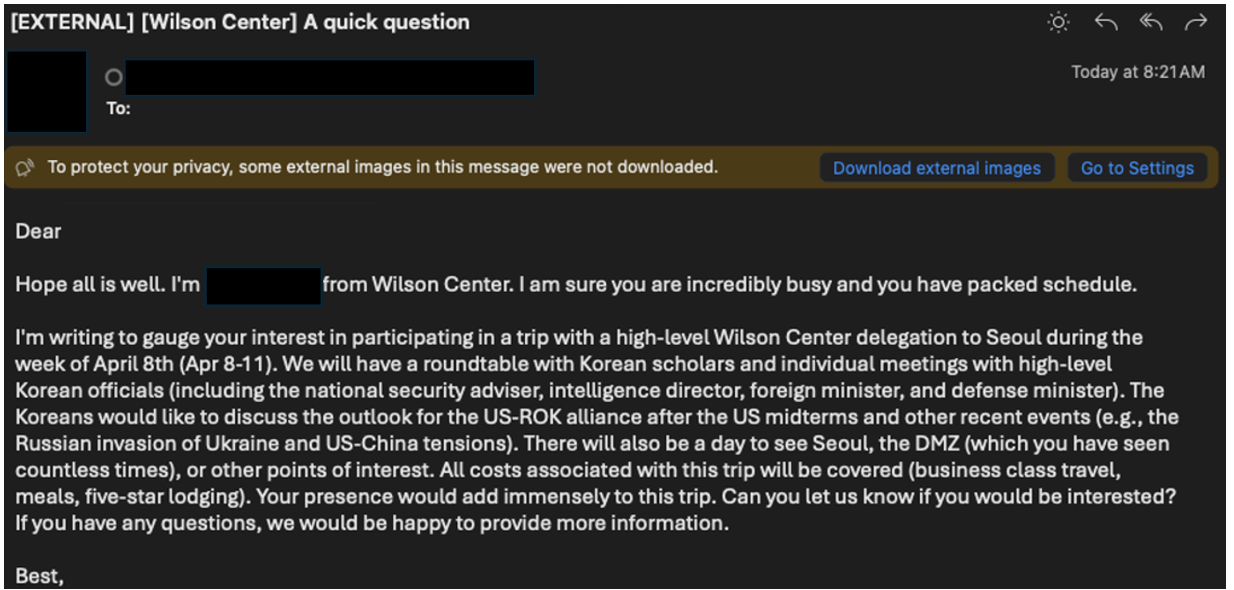

おとりの内容には、国際問題に関する北朝鮮の政策に関するイベントへの招待、他国の抑止力が北朝鮮の政策をどのように形成してきたか、韓国で核兵器プログラムが開発される見通し、中国と台湾の潜在的な紛争で核兵器が使用されるか、といったテーマに関する質問、同様のテーマに関する論文の提出依頼などがよく含まれます。このような質問や冷ややかなアプローチ(以下、図4と5を参照)は、シンクタンクやアカデミックな空間では普通のことだと考えられており、TA427はその中に溶け込むことができています。

図4および図5:専門家へのTA427コールド・アウトリーチの例

TA427はまた、標的の個人メールアドレスと企業メールアドレスの間で、複数の電子メールスレッドで会話を織り交ぜ、企業の電子メールゲートウェイのセキュリティ制御を回避している可能性が高いと考えられます。これにより、ある程度の信頼が確立されますが、被害者が個人的な電子メールをチェックするために会社のコンピュータを使用している場合、まれにReconSharkのようなマルウェアがターゲットのデバイスに展開される可能性があります。

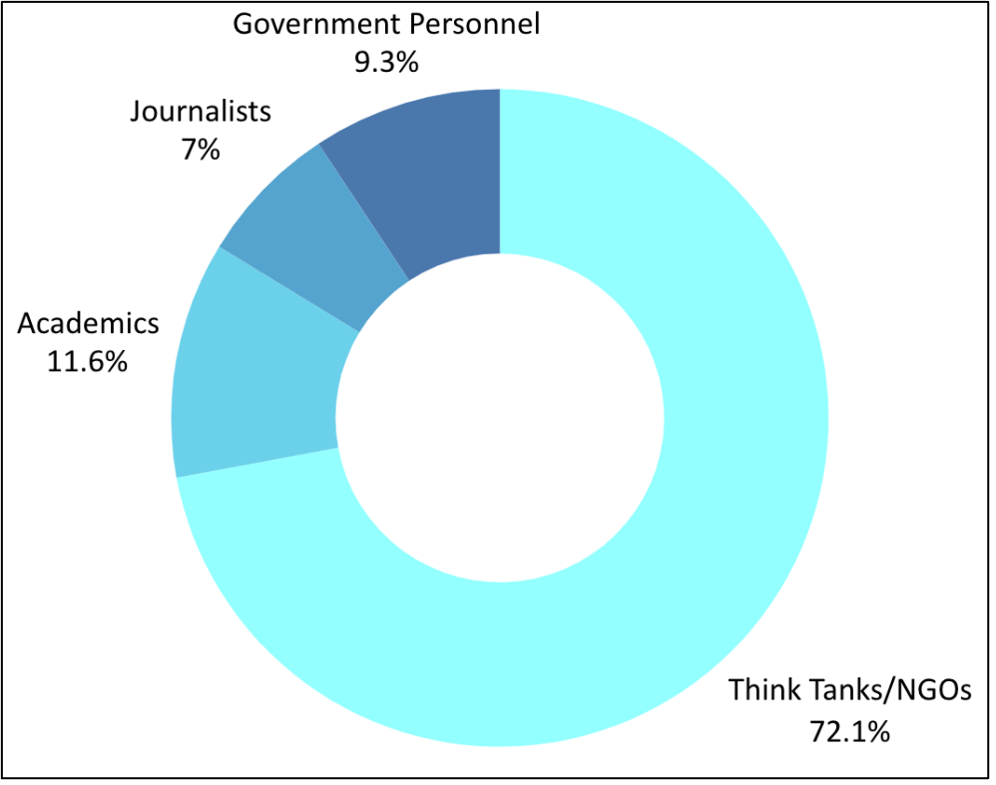

TA427が最も多くなりすました人物

TA427の通常の会話を用いた攻撃キャンペーン活動は、シンクタンクや非政府組織(NGO)、メディア、学界、政府といった業界で働く個人になりすます傾向があります。TA427は通常、シンクタンクやNGOのメンバーになりすましてターゲットに関与します(図6)。これは、このような人物を利用することで、攻撃者による情報提供や関与の要求の正当性をターゲットに納得させることに成功する確率が高くなるためと考えられます。プルーフポイントのリサーチャーは長年にわたり、TA427 がスティムソンセンター、大西洋評議会、ウィルソンセンター、ロナルド・レーガン大統領財団・研究所、モーリーン・アンド・マイク・マンスフィールド財団など、多くの有名なシンクタンクや NGO を装っていることを確認してきました。

図6.2023年1月から2024年3月までの間に、4つの主要業種のペルソナを活用したキャンペーンの割合

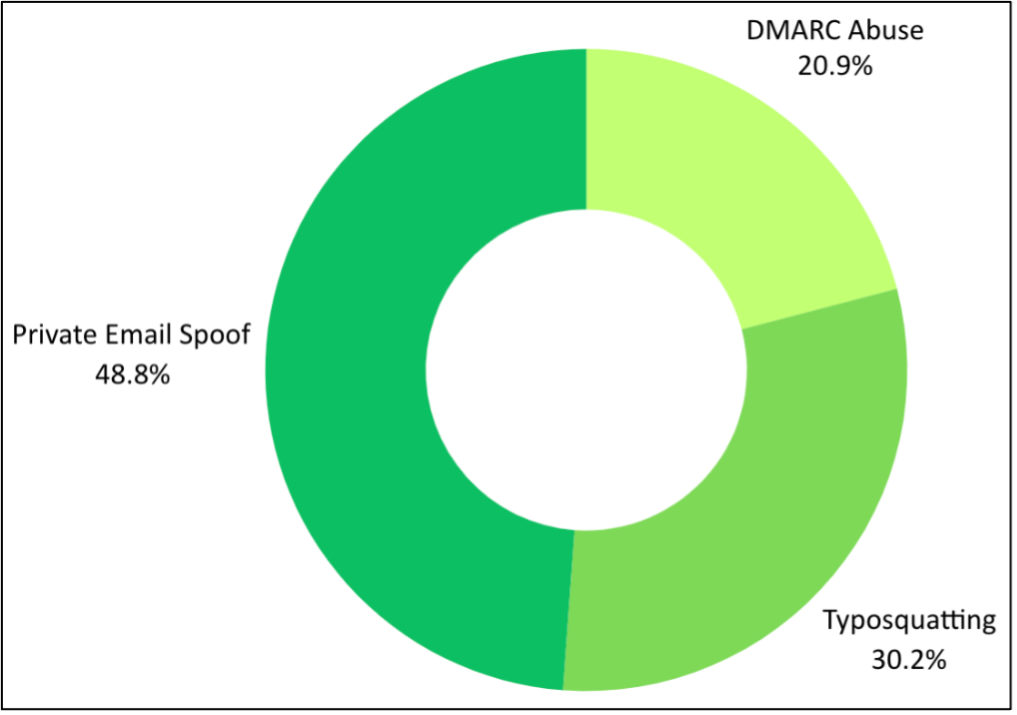

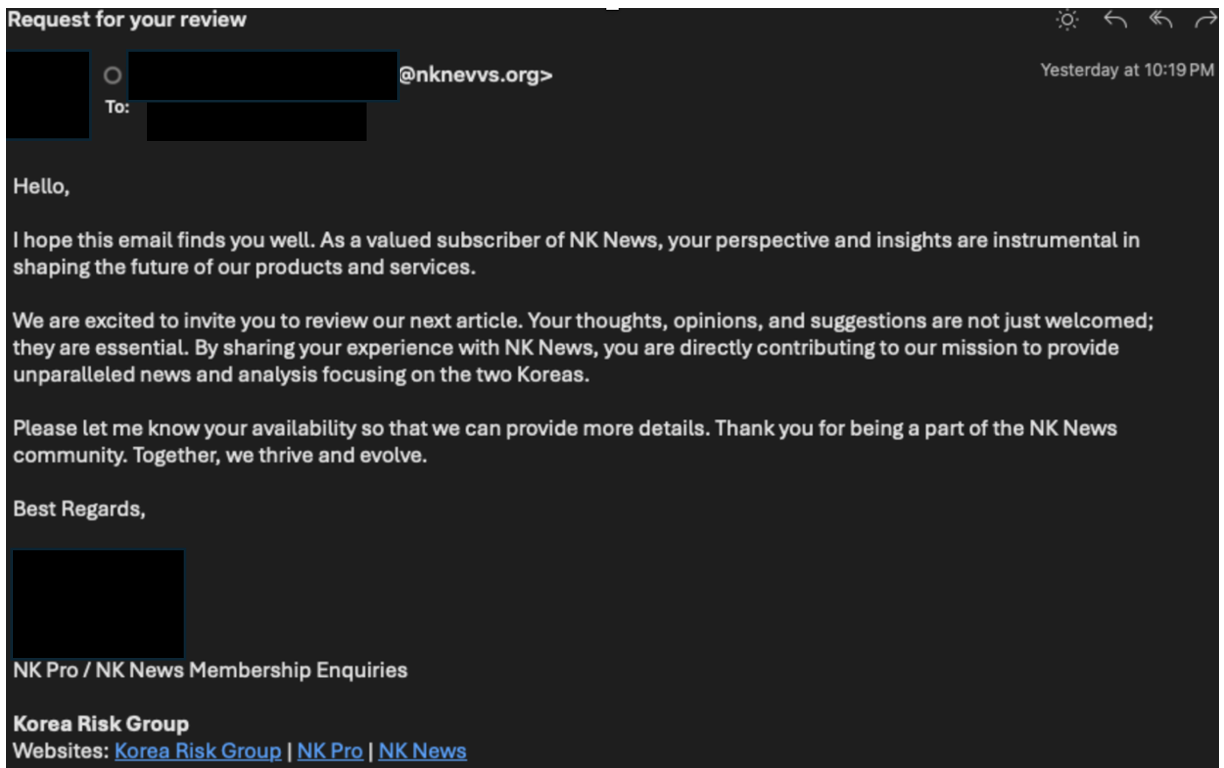

さらに、TA427は、この活動(図7)において、3つのなりすまし方法のいずれかに依存する傾向があります。具体的には、次のセクションでさらに掘り下げるDMARCの悪用、typosquatting(図8)、および無料のメールサービスを使用したプライベートメールアカウントのなりすましになります。

図7.2023年1月から2024年3月までに観測したなりすまし手法の割合

- DMARCの不正使用(設定の緩い組織のドメインを悪用):20.9%

- 類似ドメイン(タイポスクワッティング)の使用:30.2%

- プライベートメールアカウントのなりすまし:48.8%

図8.「nknews」の代わりに「nknevvs」という攻撃者が制御する電子メール送信者を使い、人気のあるNKニュース出版物を装ったタイポスクワッティングを使用したTA427キャンペーンの例

DMARC設定の緩い組織を狙ったなりすまし

DMARCは、電子メールのドメインレベルの保護を提供するオープンな電子メール認証プロトコルです。DMARC認証は、SPFとDKIMを使用して、メールの差出人欄に表示されているドメインとSPFとDKIMで認証したドメインが一致するかを検証します。攻撃者は差出人メールアドレスのドメインを書き換えてメールを送信することができますが、DMARC認証をReject (拒否)あるいはQuarantine (隔離)ポリシーで設定すれば、そのドメインを詐称するメールは実質、受信者の元には届かなくなります。

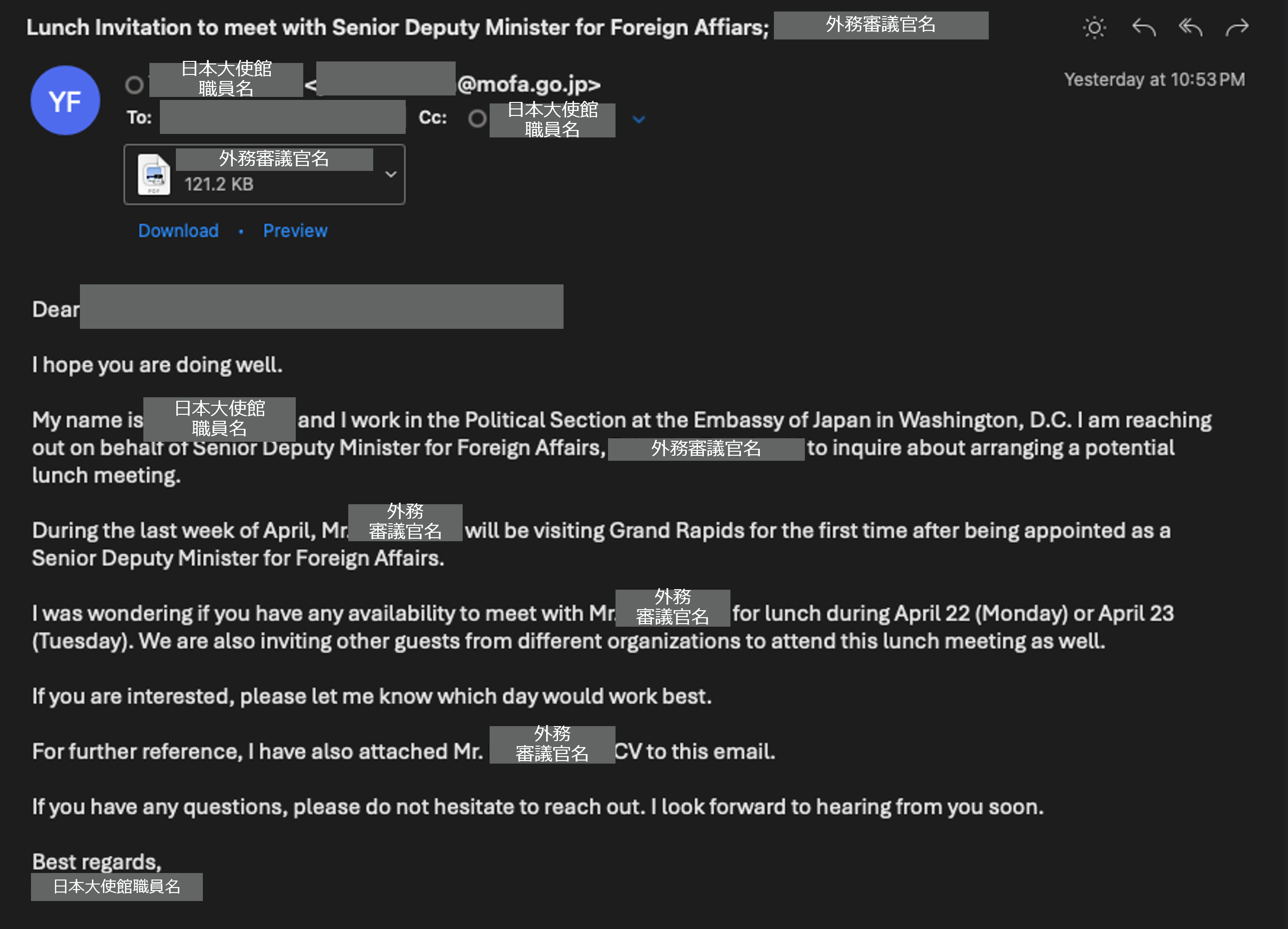

しかし2023年12月以降、TA427がなりすました組織の多くは、DMARCポリシーを導入していないか、あるいは有効性があるポリシーになっていない「v=DMARC1;p=none;fo=1;」のような緩いポリシーを設定している組織のドメインを悪用しています。DMARC ポリシーがNone(監視のみ)の設定であれば、DMARC認証が失敗した場合でも、そのままメールはターゲットユーザーの元に配信されてしまいます。つまり、TA427は、DMARCがNone設定のままである緩い設定の組織を狙い、その組織のドメインを用いて差出人アドレス(Header-From)を書き換え、メールを送りつけています。さらにTA427は、返信先フィールドに同じペルソナになりすましたフリーのメールアドレスを使用し、ターゲットに正規の職員と関わっていると信じ込ませます。

3月にTA427が実施した攻撃では、日本の外務省のドメインが使われました(図9を参照)。外務省のドメインは本ブログの執筆時点でもDMARCはNoneのままです。

図9. 日本のDMARCがNoneの設定の外務省のドメインを詐称し、外務不審議官とのランチミーティングに誘うTA427のメール

尚、プルーフポイントでは、組織のドメインレコードをチェックし、DMARC設定がどうなっているのかを確認できる無料のDMARCレコードチェックツールを提供しています。DMARCの設定をNoneからQuarantineやRejectに変更することで、攻撃者が勝手に正規のドメインを用いて詐欺メールを送信することを防ぐことができます。

Webビーコンの使用

Webビーコンの使用は、プルーフポイントのリサーチャーが2024年2月に初めて観測したTA427の新しい戦術です。Webビーコンは、一般にトラッキングピクセル、トラッキングビーコン、ウェブバグと呼ばれ、国家を後ろ盾にする攻撃グループである他のAPTによっても活用されることが知られています。このWebビーコンは、電子メールの本文中にハイパーリンク付きの非可視オブジェクトを埋め込み、有効にすると、攻撃者が管理するサーバーから良性の画像ファイルを取得しようとします。Webビーコンは、標的の電子メールがアクティブであることを確認し、外部から見えるIPアドレス、ホストのUser-Agent、ユーザーが電子メールを開いた時間など、受信者のネットワーク環境に関する基本的な情報を得るための最初の偵察として意図されている可能性があります。

図10.ウェブビーコンを使ったTA427キャンペーンの例

(外部からイメージをダウンロードして読み込もうとしている警告が表示されている)

結論

TA427は、現在プルーフポイントが追跡している中で最も活発な国家と連携した攻撃グループの1つです。このブログで言及されている攻撃キャンペーンは、ターゲットから数百万ドルを騙し取るものではありませんが、この活動は、情報と影響力という定量化が限りなく困難なものを狙っています。何年もの間、この脅威勢力は、学術界、ジャーナリズム、独立研究機関において、北朝鮮の主要な専門家になりすまし、他の専門家を標的にし、長期的な戦略的情報収集のためにそれぞれの組織の足がかりを得ようとしてきました。この戦術を用いて明らかに成功を収めているTA427は、今後も戦術を調整し続け、新しいインフラやペルソナを迅速に立ち上げる機敏さを鈍らせたり失ったりする気配はありません。

IoC (侵害指標 / Indicators of compromise)

|

Indicator |

Type |

|

Track 1.5 dialogue on CBRNE threat reduction in the Indo-Pacific

Invitation: August DPRK meeting

Draft Taiwan Issue

emergence of Indigenous Nuclear Weapons Debate

Request for Meeting(Korean Embassy)

Invitation: 20/9 Conference - An Allied Approach to North Korea

Invitation: 30/9 Conference - An Allied Approach to North Korea

Request for Comments

Invitation: 25/10 Conference - An Allied Approach to North Korea

Invitation to CTR Workshop November 9

DTRA Track 1.5 dialogue on Indo-Pacific CBRNE threat reduction

Invitation to review

Invitation to Korea Global Forum 2024 (Seoul, February 20-21)

Event with the Korea Society "Rumbles of Thunder and Endangered Peaceon the Korean Peninsula"

[Invitation] US Policy Toward North Korea - Pocantico Center February6-8

RISG 2024 Winter Meeting Invitation

Invitation to speak at the East Asia Strategy Forum

Discussion about DPRK sanctions

Invitation: 3/5 Conference - An Allied Approach to North Korea

US-ROK dialogue

Seeking Comments

Essay Series: Peaceful Co-existence with North Korea

[Invitation] US Policy Toward North Korea - Pocantico Center March 12-14

Invitation as a Discussant for a US-ROK Research Project Seminar

Lunch Invitation to meet with Senior Deputy Minister for Foreign Affiars

|

2023 & 2024 Email Subjects |

|

stimson[.]shop stimsonn[.]org wilsoncenters[.]org |

2023 & 2024 Spoofed Domains |