主なポイント

- 2022年半ば、TA453は、プルーフポイントが「マルチペルソナ偽装(MPI: Multi-Persona Impersonation)」と呼ぶソーシャルエンジニアリングの手法を用いた攻撃を展開しました。この手法では、攻撃者が1つのメールスレッドで少なくとも2つのペルソナを用いて、狙ったターゲットにメールの内容が正当なものであると信じさせるように仕向けます。この手法では、ターゲット1人あたりにより多くの時間と手間がかかり、TA453が使用するさまざまなペルソナ間で連携したアプローチが必要となるため、非常に興味深い手法です。

- これは、これまでのTA453のテクニックを進化させた最新のもので、中東問題や核安全保障を専門とするような標的とされうる人物に対して使われていました。通常、メールの内容が正当であると受け止められるものであったとしても、予想外の人物から接触を受けた場合には、その内容の正当性を疑うことがあります。複数の別の人物からアプローチを受けることにより、メールを受け取る標的が持つ疑いを弱くすることができます。

概要

偉大なソングライターがかつて詠んだように、"everyone needs a friend"(誰にでも友達が必要)です。今年、イランと連携したスパイ活動をおこなう攻撃グループであるTA453ほど、この感情を真摯に受け止めているAPTはないでしょう。2021年末から2022年にかけて、プルーフポイントのリサーチャーは、Charming Kitten、PHOSPHORUS、APT42として追跡されている活動と重複する攻撃グループTA453が、諜報活動の優先順位を高めるために継続的にアプローチを進化させていることを確認しています。2022年6月下旬、この進化において、TA453は、プルーフポイントが「マルチペルソナ偽装 (MPI: Multi-Persona Impersonation)」と呼ぶ攻撃キャンペーンを実施しました。MPIは、プルーフポイントのメール詐欺分類のフレームワーク(Email Fraud Taxonomy framework)に定義する「なりすまし」のサブセットです。MPIでは、TA453は標的型ソーシャルエンジニアリングを新たなレベルに引き上げ、攻撃グループが制御するペルソナを1つだけでなく複数使って研究者をターゲットにしています。この手法により、TA453は社会的証明(social proof )という心理学の原理を利用してターゲットを捕食し、攻撃グループのスピアフィッシングの信憑性を高めることができるのです。プルーフポイントは以前にも、TA2520 (Cosmic Lynx) などの高度なビジネスメール詐欺を実行する攻撃者からこのテクニックを確認しています。

なお、本ブログでは、プルーフポイントは、TA453の各ペルソナを送信者名で表記しています。プルーフポイントは、以前、TA453が侵害されたメールアカウントを使用してフィッシングメールを送信しているのを確認しましたが、これらの偽装された個人がTA453の被害に遭ったという具体的な兆候はありません。さらに、プルーフポイントは、TA453が、同じなりすまし人物と、攻撃グループが管理する異なる電子メール・アドレスとを組み合わせているのを定期的に確認しています。

TA453の代表的なアクティビティ

プルーフポイントのリサーチャーが典型的なTA453キャンペーンと考える場合、攻撃グループは、 ジャーナリストや政策関係者などの個人になりすまし、意図したターゲットに協力するように働きます。歴史的に、TA453は、学者、政策立案者、外交官、ジャーナリスト、人権活動家などを標的としてきました。TA453の活動の特徴は、良識のある会話からはじまり、最終的にクレデンシャル・ハーベスティングのリンクが張られたメールが送信されます。プルーフポイントでは、TA453がマルウェアを展開する事例を限定的に観測しています。

ほとんどの場合、TA453はターゲットと1対1で会話をしていましたが、2022年半ばにこの状況が変わりました。

時代は変わる:TA453のマルチペルソナ

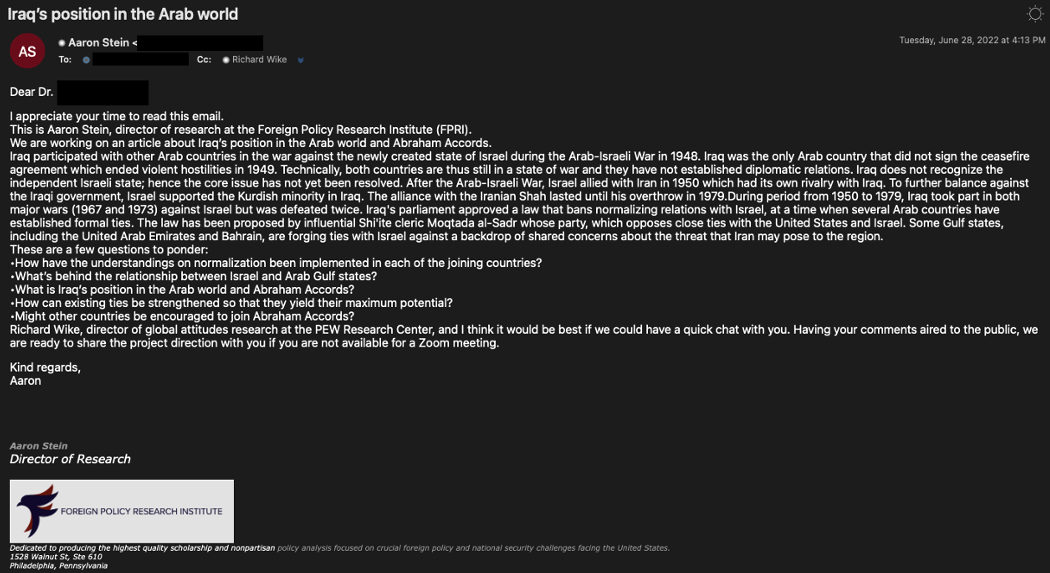

プルーフポイントのリサーチャーは、2022年6月からTA453のアプローチに変化があることを観察しました。この最初の攻撃キャンペーン(図1)では、TA453は "FRPIのリサーチディレクター、アーロン・スタイン (Aaron Stein) "を装って会話を開始しました。このメールには、イスラエル、湾岸諸国、アブラハム和平協定合意についての会話をおこなうことを意図したさまざまな質問が含まれていました。これらの質問は、一般に、認証情報取得のためのリンクを送信したり、悪意のある文書を配信したりするための口実を作るためのものですが、TA453に課せられた情報収集のための質問である可能性もあります。

このメールでは、TA453の「アーロン・スタイン (Aaron Stein) 」が、CCに「PEW Research Centerのグローバル情勢調査ディレクターであるリチャード・ウィルケ (Richard Wilke)」を含めることによって、マルチペルソナ偽装 (MPI: Multi-Persona Impersonation)を実施しはじめています。

図1. "FRPI研究ディレクターのアーロン・スタイン (Aaron Stein) "を装ったTA453のメール

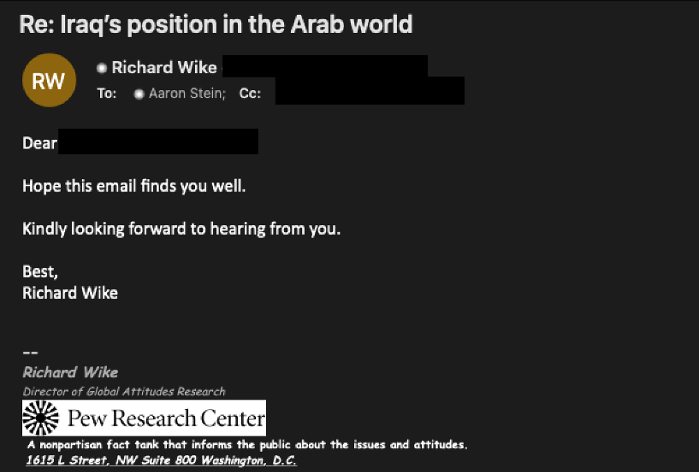

最初のメールから1日後、「リチャード・ウィルケ (Richard Wilke)」がメールのスレッドに返信しており(図2)、要求の信憑性を高め、ターゲットからの応答を求めようとしたものと思われます。このケースでは、悪意のある文書やリンクは確認されませんでした。

図2. 別のペルソナを使ったTA453のフォローアップメール

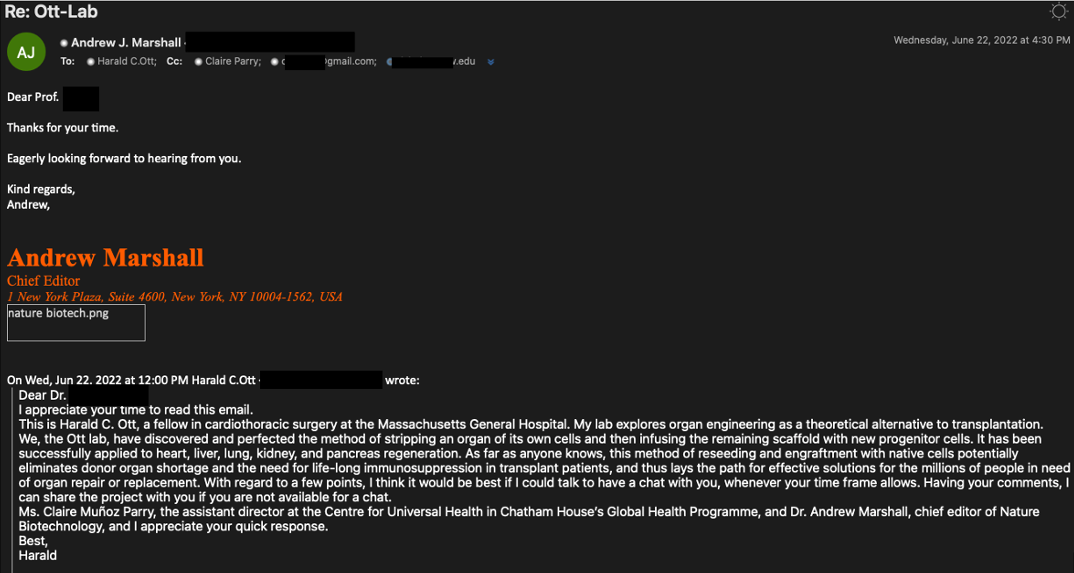

BadBloodとのつながり: 2022年6月下旬、TA453は、ゲノム研究を専門とするターゲットに「ハラルド・オット (Harald Ott)」として接触し、他の2つの攻撃者が制御するアカウント、「Chatham Houseのグローバルヘルスプログラムのユニバーサルヘルスセンターのアシスタントディレクター、クレア・パリー (Claire Parry)」と「Nature Biotechnologyのチーフエディター、アンドリュー・マーシャル (Andrew Marshall) 博士」をCCに入れ、3つのなりすましアカウントを用いたMPIを実施しました。ターゲットが最初のメールに返信すると、「ハラルド (Harald)」はOtt-Lab 371.docxという悪意のあるWordドキュメントをダウンロードするOneDriveのリンクを配信しました。このファイルのSHA256は、f6456454be8cb77858d24147b1529890cd06d314aed70c07fc0b5725ac84542bです。プルーフポイントは、この文書が、PwCが以前に報告したTA453のリモートテンプレートインジェクションを悪用する最新版であると評価しています。このテンプレートとマクロ(プルーフポイント社では「Korg」と呼んでいます)については、本レポートで後ほど説明します。

図3. TA453がccのペルソナの1つを使用して、医学研究者をターゲットにした策略を進めているスクリーンショット

TA453は、通常、医療関係者、特にゲノム研究に携わる人々を標的とすることはあまりありませんが、この攻撃グループがこの種の研究に関心を示したのは今回が初めてではありません。2020年12月、TA453は、ProofpointのBadBloodのブログで詳述されているように、医療研究者を標的としたフィッシングキャンペーンを実施しました。

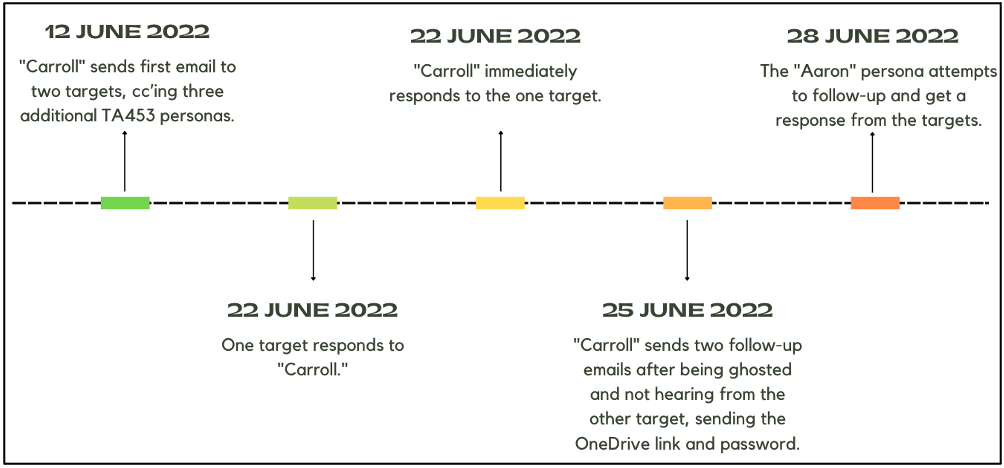

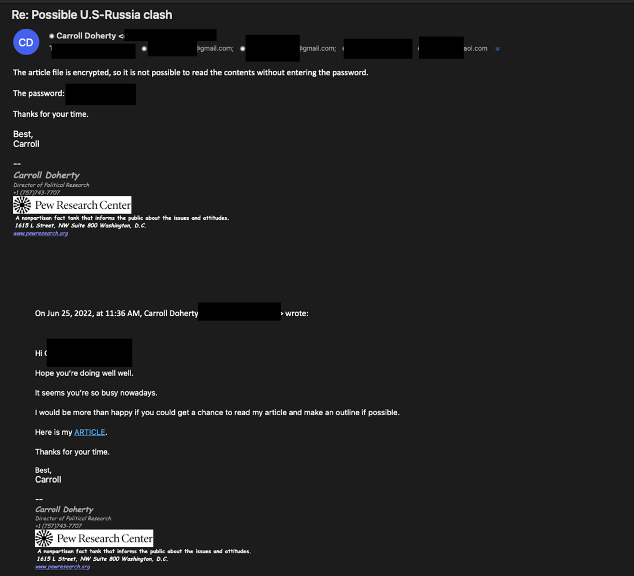

グループプロジェクト: 2022年6月、TA453のペルソナ「キャロル・ドハーティ (Carroll Doherty)」は、核軍備管理に携わる著名な学者に、米国とロシアの衝突の可能性について働きかけました。この攻撃キャンペーンは、TA453のMPI手法を進化させたもので、ペルソナは1人のターゲットにリーチするだけでなく、同じ大学の2人のターゲットにリーチしました。「キャロル (Carroll )」は、TA453の他の3人のペルソナにもメールをCCしています。"Daniel Krcmaric", "Aaron Stein", そして "Sharan Grewal "です。

図4. TA453のグループプロジェクトメールキャンペーンのタイムライン

ターゲットの1人は、アウトリーチの電子メールに最初に応答しましたが、その後、「キャロル (Carroll )」に対して連絡をしなくなくなりました。ターゲットが1週間あまり反応しなかった後、「キャロル (Carroll )」は親切にも元の電子メールで参照された記事へのOneDriveリンクを提供しました(図5)。このリンクからは、「The possible US-Russia clash.docx」というタイトルの文書がダウンロードされました(SHA256:16a961475a88313478bc2406d6b442be9809e64a9e2a4754debcce9200cf36b)。

図5. 「キャロル (Carroll )」のペルソナがターゲットに悪意のあるOneDriveのリンクを送信しているスクリーンショット

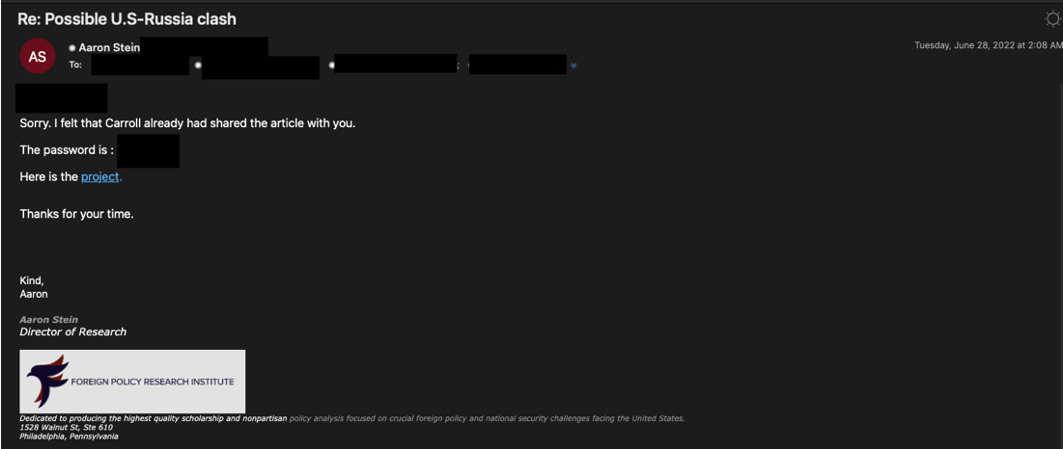

また、「キャロル (Carroll )」はターゲットにフォローアップメールを送り、パスワードがなければ読むことができないことを伝えています。暗にドキュメントが安全であることを知らせていいます。4日後、TA453のペルソナの1人である「アーロン・スタイン (Aaron Stein)」は、メールのスレッドから「キャロル (Carroll )」を削除し、ターゲットに「キャロル (Carroll )」からすでに送られていることを伝えつつも、再度同じOneDriveのリンクとパスワードを再送信しました(図6)。

図6. キャンペーンの正当性をターゲットに納得させようとするccに入っていたTA453のペルソナ

「ハラルド (Harald)」から送られた文書と同様に、この文書もリモートテンプレートインジェクションを使用してKORGをダウンロードするものでした。

Korg—TA453の 最新のリモートテンプレートインジェクション

上述の通り、TA453のキャンペーンの一部は、悪意のあるドキュメントをホストするOneDriveのリンクを配信しました。この文書は、2022年7月にPwCが取り上げたTA453のリモートテンプレートインジェクション文書の最新版です。パスワードで保護されたドキュメントは、354pstw4a5f8.filecloudonline[.]comからマクロを有効にしたテンプレートドキュメントをダウンロードするものでした。プルーフポイントは、この特定のfilecloudonline[.]comのホストを再利用する複数のキャンペーンを確認しています。ダウンロードされたテンプレートは、Proofpointによって「Korg」と呼ばれ、3つのマクロを備えています。Module1.bas、Module2.bas、およびThisDocument.clsです。このマクロは、ユーザー名、実行中のプロセスのリスト、ユーザーのパブリックIPなどの情報をmy-ip.ioから収集し、Telegram APIを使用してその情報を流出させます。

現時点では、プルーフポイントはビーコン情報のみを観測しており、後続のエクスプロイト機能は観測していません。TA453 マクロにコード実行やコマンド&コントロールの機能がないのは異常です。プルーフポイントは、感染したユーザーが、そのマシン上で確認されたソフトウェアに基づき、さらなる悪用にさらされる可能性があると判断しています。

アトリビューション

プルーフポイントは、TA453がイスラム革命防衛隊(IRGC)を支援するために活動していると引き続き評価しています。この評価は、Charming KittenのレポートとPwCが特定したIRGCユニットとのユニット番号の重複、Monica WittおよびIRGC関連攻撃グループの米国司法省による起訴、報告されたIRGC-IOの優先順位と比較したTA453の標的の分析などのさまざまな証拠に基づいて行われています。

プルーフポイントは、主に被害者像、テクニック、インフラによって区別されるTA453の複数のサブグループを追跡しています。典型的な攻撃キャンペーンでは、悪意のあるリンクを送信する前に、数週間にわたってターゲットと穏便な会話をするサブグループがあります。逆に、別のサブグループは、最初の電子メールですぐに悪意のあるリンクを送信する傾向があります。

特定の指標があるだけでは、そのメールがTA453であると断定することはできませんが、TA453に関連するペルソナの可能性を示す指標は以下の通りです。

- コーポレートの電子メールではなく、Gmail、Outlook、Hotmail、AOLの電子メールアドレスを使用すること

- 他の「個人メールアカウント」を会話に含めること

- 空メールに返信する

- 中東に関連する問題についての共同研究を依頼する

- Zoomコールを提案する(多くの場合、クレデンシャル・ハーベスティング・リンクが表示される)

- 未承諾の共同研究の「草稿」を添付して送信する

結論

すべての攻撃グループは、ツール、戦術、テクニック(TTP)を常に繰り返し、あるものは進化させ、あるものは衰退させています。TA453によるMPIの使用は、同グループの最新の手法ではありますが、同グループがIRGCを支援するために情報を収集する中で、今後も進化・変容を続ける可能性があります。プルーフポイントのリサーチャーは、TA453が空メールを送信し、その空メールに返信しながら、CCラインにすべての「友人」を含めるという、この次のステップの可能性をすでに観察し始めています。これは、攻撃グループがセキュリティ検出を回避するための試みであると考えられます。

国際安全保障に携わる研究者、特に中東研究や核安全保障を専門とする研究者は、迷惑メールを受信した際に、より高い意識を持つ必要があります。例えば、ジャーナリストからコンタクトを受けた専門家は、ジャーナリストのウェブサイトをチェックし、そのメールアドレスがそのジャーナリストのものであるかどうかを確認する必要があります。