主なポイント

- TA4903は、(1)クレデンシャルフィッシング、(2)ビジネスメール詐欺(BEC)という少なくとも2つの異なる目的の攻撃を行うユニークな攻撃グループです。

- TA4903は、様々な米国政府機関になりすまし、企業の認証情報を盗む攻撃キャンペーンを日常的に行っています。

- また攻撃者は、建設、金融、医療、食品・飲料などさまざまな分野の組織になりすましています。

- 攻撃キャンペーンの量は、1回あたり数百通から数万通に及びます。

- このメッセージは通常、米国内の事業体を標的としていますが、ワールドワイドで標的も確認されています。

- TA4903は、EvilProxy というMFA(多要素認証)バイパスツールを攻撃に使用していることが観測されています。

- 2023年後半、TA4903はクレデンシャル・フィッシング・キャンペーンにQRコードを採用し始めています。

概要

TA4903は、金銭的な動機に基づくサイバー犯罪グループであり、米国政府機関やさまざまな業種の民間企業になりすまして攻撃を展開しています。TA4903は、主に米国に所在する組織を標的としていますが、時折、世界各地に所在する組織に対しても、大量の電子メール攻撃キャンペーンを展開しています。プルーフポイントは、この攻撃キャンペーンの目的は、企業の認証情報を盗み出し、メールボックスに侵入し、その後のビジネスメール詐欺(BEC)活動を行うことであると確信を持って評価しています。

プルーフポイントは、2021年12月に米国連邦政府機関になりすました一連のキャンペーンを観測し始めました。その後、TA4903による犯行と分析されたこれらの攻撃キャンペーンは、まず米国労働省になりすましました。2022年のキャンペーンでは、攻撃者は米国住宅都市開発省、運輸省、商務省になりすましました。2023年には、米国農務省になりすましています。

2023年半ばから2024年にかけて、プルーフポイントはTA4903とは異なるテーマを使用したクレデンシャルフィッシングや詐欺キャンペーンの増加を観測しました。この攻撃グループは、建設、製造、エネルギー、金融、食品・飲料など、さまざまな業種の中小企業(SMB)になりすますようになりました。プルーフポイントは、「サイバー攻撃」などのテーマを使用して被害者に支払いや銀行口座の詳細情報の提供を促すなど、BECのテーマのテンポが速くなっていることも確認しています。

この攻撃グループに関連するほとんどのクレデンシャル フィッシング メッセージには、クレデンシャル フィッシングのウェブサイトにつながるURLまたは添付ファイルが含まれています。政府をテーマとした攻撃キャンペーンを含むいくつかのケースでは、メッセージには、なりすました政府機関の直接的なクローンと思われるウェブサイトにつながる埋め込みリンクまたはQRコードを含むPDFの添付ファイルが含まれています。

プルーフポイントの調査およびオープンソースインテリジェンスで観察された戦術、技術、手順(TTP)に基づくと、TA4903による米国政府機関へのなりすましに関連する活動は、少なくとも2021年半ばまでさかのぼります。この攻撃者が広範囲に実行するクレデンシャル フィッシングおよびBEC活動に関連するTTPは、2019年まで遡ることができます。

攻撃キャンペーン詳細

政府入札のなりすまし

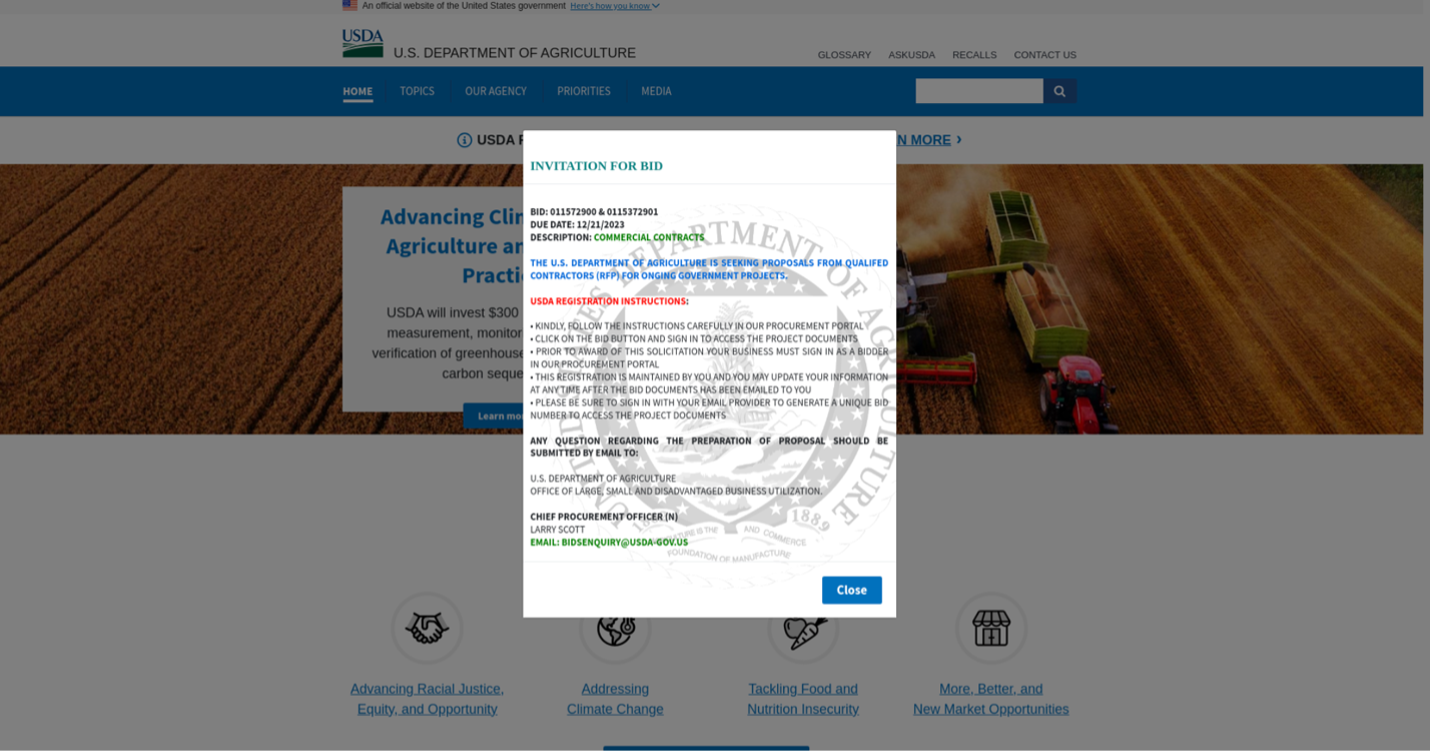

これまで プルーフポイントは、TA4903 が米国政府機関になりすましたポータルに誘導する PDF の添付ファイルを使用した認証情報を窃取する攻撃キャンペーンを実施していることを主に観察してきました。2023年後半、TA4903は米国農務省になりすまし、PDFにQRコードを埋め込むようになりました。

なりすましのメッセージの例:

メール差出人: U.S. Department of Agriculture (米国農務省)<entry@ams-usda[.]com>

メール件名: Invitation To Bid (入札への招待)

添付ファイル: usda2784748973bid.pdf

USDAを偽装した複数ページのPDFの1ページの例

※「Bid Now(今すぐ入札)」ボタンはQRコードと同じURLにハイパーリンクされていました。

これらの攻撃キャンペーンでは、PDFの添付ファイルは通常複数ページにおよび、政府ブランドのフィッシング・サイトに誘導するURLとQRコードの両方が埋め込まれています。

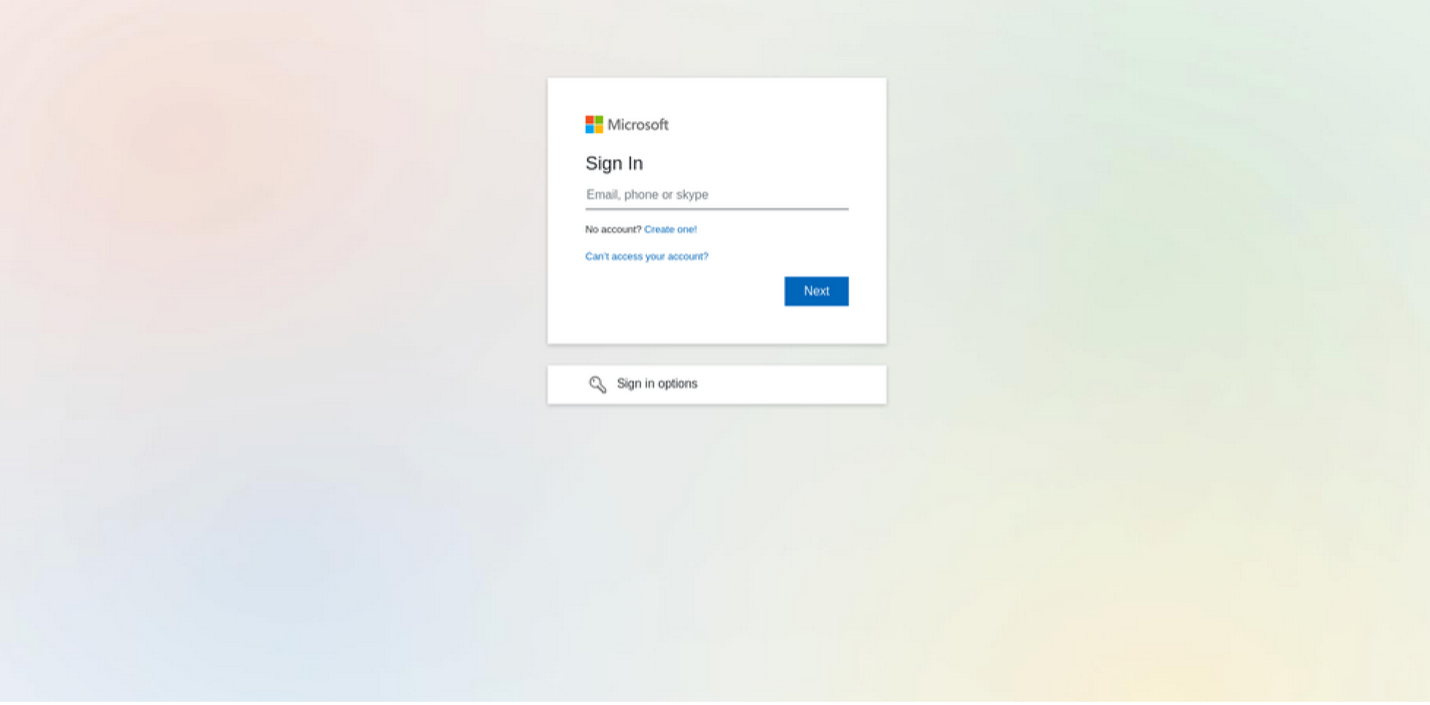

TA4903が運営する、O365やその他の電子メールアカウントの認証情報を取得するための認証情報フィッシングサイトの例

2023年には、プルーフポイントはTA4903が同様のテーマを使って米国運輸省、米国中小企業庁(SBA)、米国農務省になりすました攻撃を確認しました。

O365 認証情報の窃取

2023年、プルーフポイントは、機密文書、ACH決済、セキュア メッセージ ルアーを参照するルアー テーマの使用、URL、HTML添付ファイル、ZIP圧縮されたHTML添付ファイルの使用など、この攻撃者による新たな戦術、技術、手順を観測しました。

通常、攻撃者は、様々な北米企業になりすまし、攻撃者が所有・運営するドメインインフラを使用して電子メールを配信します。時折、攻撃者がフリーメールのアドレスを使用することもありますが、これは珍しいことです。プルーフポイントは、この攻撃者がこれらのテーマを定期的に使用していなかったため、この活動を以前は観測していなかった可能性がありますし、この活動はプルーフポイントの可視範囲外で発生していた可能性もあります。

たとえば、2023年11月下旬、プルーフポイントは以下のメッセージを観測しました:

メール差出人: Finance Dept. via Orga-Portal (財務部 オルガ・ポータル経由)<donotreply@secureserver5[.]com>

メール件名: New Receipt from Finance Department (財務部からの新しい領収書)

添付ファイル: 11-30Receipt.zip

これらのZIP添付ファイルには、Microsoft O365のログインページになりすましたウェブサイトにリダイレクトするURLを含むHTMLドキュメントが含まれていました。このサイトは、ユーザー名とパスワードの認証情報を盗むように設計されていました。

Microsoft O365ランディングポータルになりすました偽サイト

TA4903は、2023年を通してリバースプロキシ多要素認証バイパスツールキットであるEvilProxyを使用していることが確認されていましたが、2023年の後半には使用が減少し、2024年にはまだ確認されていません。

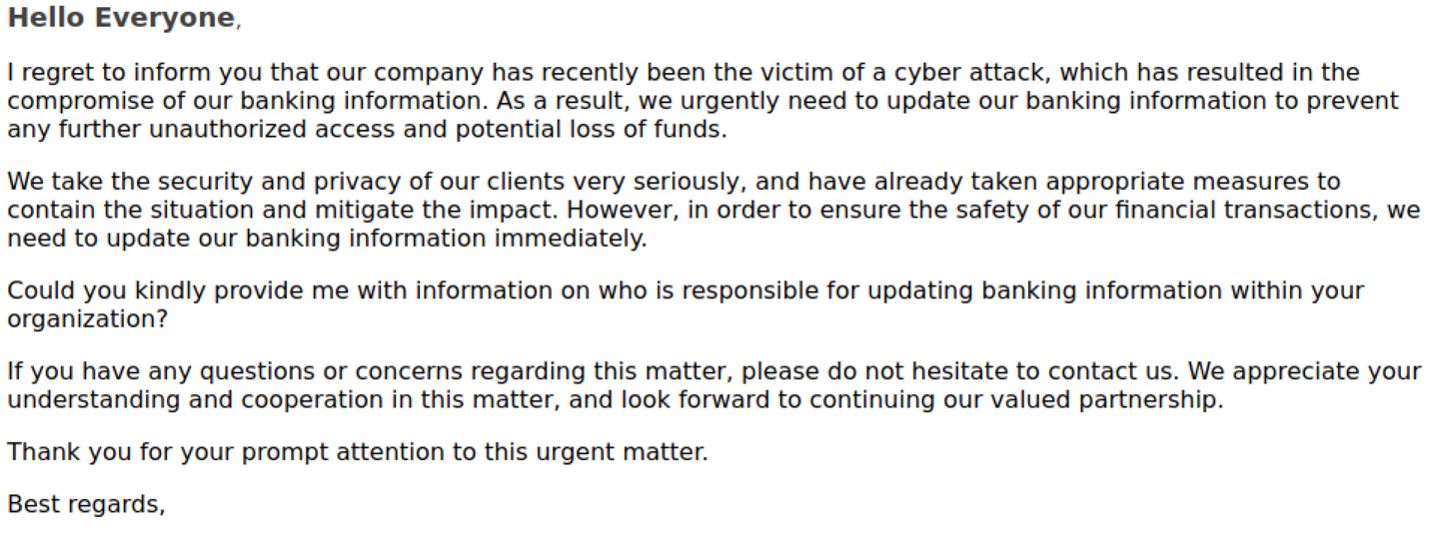

詐欺/直接BECサイバー攻撃のテーマ

2023年半ばから、プルーフポイントは、典型的な電子メールの誘い文句とは異なりますが、TA4903が示したBECの目的に沿ったキャンペーンを観察し始めました。この攻撃者は、「サイバー攻撃」や「支払い」といったテーマを使用し、BECメッセージを送信するために、組織のサプライヤーになりすました攻撃者が所有する類似ドメインを使用していました。メッセージには悪意のあるURLや添付ファイルは含まれていませんが、送信者や返信先の電子メールアドレスは、正規のエンティティになりすました攻撃者が所有するものを使用しているという点で、「良性」です。 これらのキャンペーンは、これまで観察されてきたBEC活動とは異なり、多くの被害者に広く配信されており、標的を絞ったフォローアップ活動ではありませんでした。

例えば、2023年5月17日、TA4903は、農産物や製造会社になりすました電子メールを送信しました。このメールは、送信元組織がサイバー攻撃を受けたことを受信者に警告し、銀行情報の更新を要求するものでした。これは、TA4903がサイバー攻撃をテーマとしたBECサプライヤードメインスプーフィング攻撃を行うのをプルーフポイントが初めて観測したもので、その後も複数回使用されています。

サイバー攻撃をテーマにしたBECメールの本文の例

2024年現在までに、プルーフポイントは請求書や送金をテーマにBEC活動を行う複数のTA4903キャンペーンを観測しています。

後続のBEC活動へのリンク

プルーフポイントのリサーチャーは以前、社内のハニーポットを通じてその後の活動を観察するために、なりすまされた政府入札ポータルの1つにリサーチャー所有の認証情報をあえて入力しました。このハニーポットは、フィッシング詐欺の攻撃者が盗んだ認証情報を使って侵害されたアカウントにアクセスした後の行動を観察するために設計されました。

プルーフポイントのリサーチャーは、運輸省をテーマにした認証情報キャプチャポータルの1つにも認証情報を入力しました。6日以内に、認証情報はプルーフポイント所有の電子メールアカウントへのログインに使用されました。攻撃者は、"銀行情報"、"支払い"、"加盟店 "を含むキーワードで電子メールの履歴を検索しました。プルーフポイントは、この攻撃者はスレッドハイジャックのテクニックを使って請求書詐欺や給与リダイレクトなどのBEC活動を行うために既存のスレッドを探そうとしていたと確信を持って評価しています。

プルーフポイントは、請求書詐欺を試みる標的型 BEC キャンペーンの事例を複数確認しています。これらの攻撃キャンペーンは通常、正規のサイトによく似た類似ドメインや返信先の操作を利用して受信者を欺きます。リサーチャーは、これらのキャンペーンのテーマとターゲットは、以前のクレデンシャルフィッシングキャンペーンで侵害されたアカウントから収集された情報を使用して作成されており、通常は元の被害者のビジネスパートナーや金融機関をターゲットにしていると確信しています。

TA4903のクレデンシャルフィッシングキャンペーンは、侵害されたアカウントから盗まれた情報を使用して、可能性のあるターゲットを特定し、可能性の高いペルソナを作成し、電子メールのルアーを作成する、後続のBEC活動の前兆である可能性が高いことが分かります。

攻撃者アトリビューション

TA4903 は金銭的な動機に基づくサイバー攻撃グループであり、企業の認証情報を盗むことを最初の目的とし、BEC を実施することを次の目的としている可能性が高いです。プルーフポイントは、この脅威活動を以下の特徴に基づいて分類しました:

- 政府関連のドメインと送信者のメールは構造が似ており、通常、ドメイン名に「bids(入札)」と政府機関の頭文字が使われている。

- その他のなりすましドメインには、通常、建設、エネルギー、製造、金融などの業種が含まれます。これらのドメインは通常スペルミスを含み、例えば正規ドメインと1文字ずれていたり、"llc "のような余計な文字が含まれていたりします。

- この攻撃者は、一貫したEメールのルアーとPDFコンテンツを使用しており、政府をテーマにしたキャンペーンでは特定の部署が変わるものの、ルアーのテーマとPDFのデザインは一貫しています。

- PDF文書には、著者名であるEdward Ambakederemoのような一貫したメタデータの特徴があることが多いです。

- クレデンシャル・キャプチャ・ウェブページは、最小限の修正で一貫したフィッシング・キットを使用しています。

- この攻撃者は同じホスティング・プロバイダーを使用しており、プルーフポイントが観測した活動のほとんどに使われています。

- ドメイン登録に使用される情報は、識別可能な特徴を持つか、または以前にTA4903に関連することが知られていたインフラに直接リンクされています。

結論

TA4903は、一般的に大量の電子メールキャンペーンで米国の組織を標的とする、持続的で金銭的動機に基づく攻撃者です。プルーフポイントは、TA4903 の活動は、最初のクレデンシャル・ハーベスティング活動に続いて、BEC の目的につながると確信を持って評価しています。この攻撃者は、さまざまな分野の政府機関や民間組織の両方に関連する新しいドメインを頻繁に登録し、それをクレデンシャルフィッシング活動に使用します。侵害されたメールボックスへのアクセスが達成されると、攻撃者は支払い、請求書などに関連する情報を検索し、おそらく侵害された受信トレイから支払い詐欺に関連する追加の電子メールを送信するなどの後続の活動を行います。

政府機関へのなりすましから離れ、中小企業を装った最近のBECキャンペーンは、より頻繁に行われるようになっています。これらのキャンペーンは、以前に観測された政府のなりすましやその他のクレデンシャル盗難キャンペーンよりも高いテンポで運用されていることが確認されています。このようなキャンペーンが有効であった結果、攻撃者のテクニックが変化した可能性もありますし、全体的なTTPの一時的な変化に過ぎない可能性もあります。

Emerging Threats シグネチャ

TA4903ドメインは毎週Emerging Threats PROルールセットに追加されます。

Rule Name: ETPRO PHISHING TA4903 Domain in DNS Lookup

IoC (Indicators of Compromise:侵害指標)の例

|

Indicator |

Description |

First Seen |

|

d398eef8cf3a69553985c4fd592a4500b791392cf86d7593dbdbd46f8842a18d |

SHA256 usda278474897849493bid.pdf |

November 2023 |

|

hxxps://auth01-usda[.]com |

Credential Phishing Landing Page |

November 2023 |

|

hxxp://tracking[.]tender-usdabids[.]com |

Credential Phishing Landing Page |

December 2023 |

|

ed4134de34fbc67c6a14c4a4d521e69b3cd2cb5e657b885bd2e8be0e45ad2bda |

ams-usdabid48428492894.pdf |

December 2023 |

|

Shortsync[.]net |

Credential Phishing Domain |

December 2023 |

|

15b9ae1ab5763985af2e6fe0b22526d045666609ad31829b8926466599eeb284 |

SHA256 11-30Receipt.zip |

November 2023 |

|

orga-portal[.]com |

Credential Phishing Domain |

December 2023 |