プルーフポイント、ユーザーの意識、脆弱性およびレジリエンスの詳細を調査した年次レポート「2023 State of the Phish」を発表

フィッシングによる直接的な金銭的損失を経験した組織は昨年比76%増。ランサムウェア攻撃、ビジネスメール詐欺、内部脅威などの複雑化する脅威に対して、全社的なセキュリティ文化の醸成が急務

サイバーセキュリティとコンプライアンス分野のリーディング カンパニーである日本プルーフポイント株式会社(本社:東京都港区、代表取締役社長:茂木正之、以下プルーフポイント)は、年次レポートの最新版「2023 State of the Phish(ユーザーの意識、脆弱性およびレジリエンスの詳細調査)」の日本語版を発表しました。本レポートでは、攻撃者が新たな手法と既に確立された手法の両方を用いて組織を侵害していることを明らかにしました。2022年に、フィッシングメールによる攻撃を少なくとも一度は経験した組織は84%で、その結果、直接的な金銭的損失は2021年と比較して76%増となりました。また、正規ブランドの悪用、ビジネスメール詐欺 (BEC) 、ランサムウェア攻撃は、依然として攻撃者の間でよく使われる手法である一方、グローバル組織に侵入するために、攻撃者は一般的にはあまり知られていない攻撃手法の使用も拡大しています。

調査概要:

今回の「2023 State of the Phish」年次レポートは、日本を含む主要15カ国(アメリカ、日本、韓国、シンガポール、オーストラリア、カナダ、ブラジル、フランス、ドイツ、イタリア、スペイン、イギリス、オランダ、スウェーデン、UAE)におけるITおよびITセキュリティ担当者1,050人を対象としたグローバルな調査、および同15カ国の成人労働者7,500人を対象とした調査の結果、サイバー攻撃の広がりを助長する、セキュリティに関する意識とサイバーハイジーンとの驚くべきギャップを明らかにしています。また、プルーフポイントの顧客企業・組織が従業員に送信したおよそ1億3500万回のフィッシング攻撃シミュレーションデータおよび1年間に送信された1,800万通以上のエンドユーザーからのフィッシングメールの報告メールデータに基づき、世界における脅威の詳細な現状を分析しています。

世界における主な調査結果:

サイバー攻撃による被害が拡大

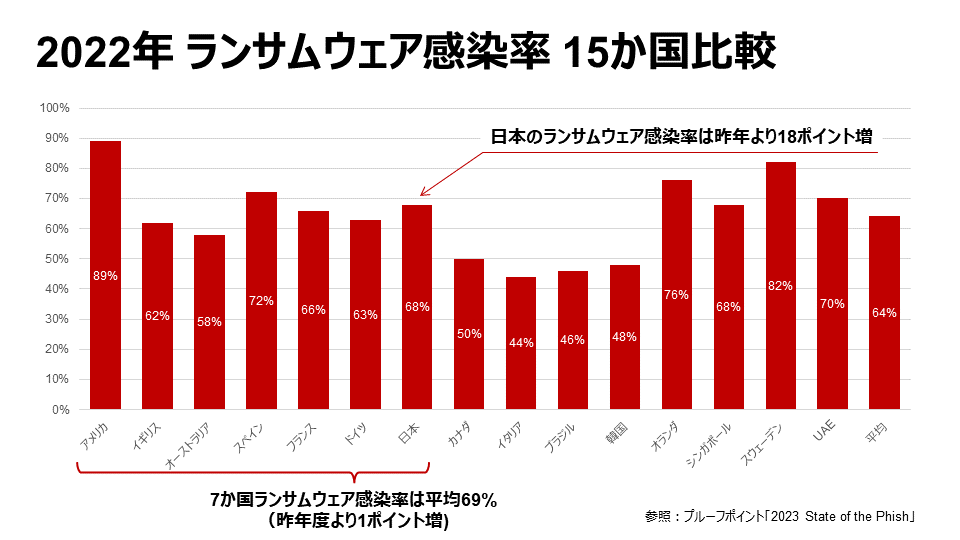

過去1年間に76%の組織がメール経由のランサムウェア攻撃を経験しました。また、調査対象である組織のうち64%が実際にランサムウェア(侵入経路は問わない)に感染しました。最初の身代金支払い後にデータへのアクセスを回復できたのは、わずか半数でした。驚くべきことに、回答者の3分の2以上が、自分の組織が複数回、異なるランサムウェアの感染を経験したと答えています。

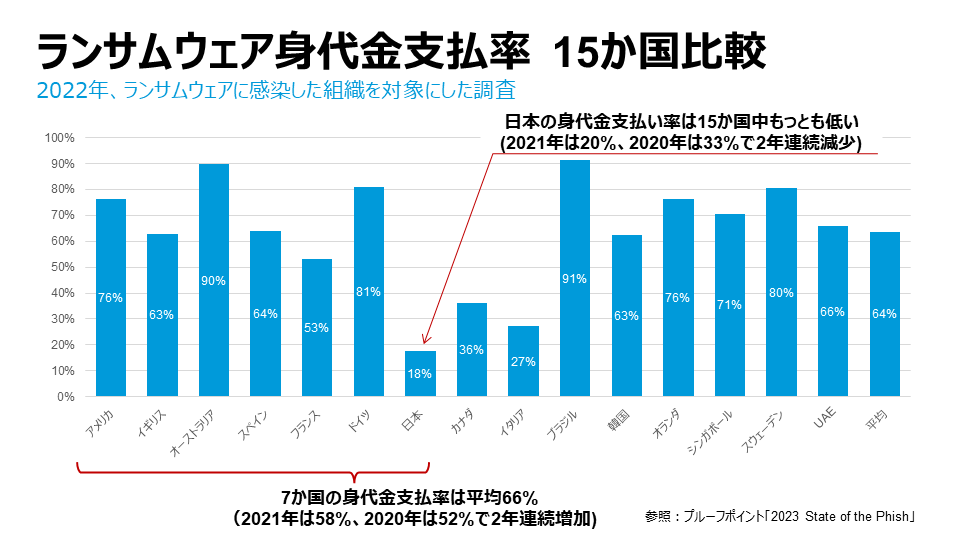

ランサムウェアに感染した組織の64%が身代金を支払い、そのうち約半数は複数回支払いを行っています。被害を受けた組織のうち、圧倒的多数(90%)がランサムウェア攻撃に備えたサイバー保険に加入しており、ほとんどの保険会社から身代金の一部または全額が補償されました。また、ランサムウェアに感染した組織の64%が少なくとも1回の身代金を支払っています。昨年調査対象とした7か国(日本、オーストラリア、アメリカ、フランス、ドイツ、スペイン、イギリス)の2022年の身代金支払率は66%であり、前年(2021年は58%)より8ポイント増加していることからも、支払い傾向の高さがうかがえます。

偽 「Microsoft」 メールによるエンドユーザーへの被害

プルーフポイントは2022年、全世界にまたがる顧客環境において、正規ブランドを悪用した1,600件近くの攻撃キャンペーンを確認しました。最も悪用されたブランドはMicrosoftで、同社のブランディング、またはOfficeやOneDriveなどのMicrosoft製品を利用したメッセージが年間3,000万通以上確認されました。また、サイバー犯罪者によって悪用されることの多い企業としては、Microsoftのほかに、Google、Amazon、DHL、Adobe、DocuSignなどがあります。AiTM攻撃では、ユーザーには組織の正規のログインページが表示されますが、そのほとんどがMicrosoft365であることは注目に値します。

正規ブランドになりすました攻撃の多さを考慮すると、従業員の半数近く(44%)が、馴染みのあるブランド名を含むメールは安全だと思うと回答し、63%がそういったメールアドレスは常にそのブランドのウェブサイトと一致していると考えていることは憂慮すべきことであると言えます。また、プルーフポイントの顧客が最も利用したフィッシング攻撃シミュレーション10種類のテンプレートのうち半数が正規ブランドの悪用に関連しており、攻撃シミュレーションにおいて不合格率が高い傾向があったことは当然の結果と言えます。

世界に広まるビジネスメール詐欺(BEC)

2022年の調査では、世界の組織の4分の3がBEC攻撃を経験したと回答しています。BEC攻撃において英語が最もよく使用されている言語ですが、英語圏以外の一部の国でもその国の言語による攻撃が数多く見られ始めています。特に以下の国において、世界平均を上回る、または前年に比べて攻撃の増加が見られました。

- オランダ:92%(2021年の調査分析は無し)

- スウェーデン 92%(2021年の調査分析は無し)

- スペイン 90%(2021年は77%で13ポイント増)

- ドイツ 86%(2021年は75%で11ポイント増)

- フランス 80%(2021年は75%で5ポイント増)

内部脅威

新型コロナウイルスによるパンデミックに関連した雇用の流動化は、パンデミック後の経済の不確実性もあり、過去2年間で従業員の4人に1人が転職または離職したと回答しています。このような雇用市場の動向は、企業にとってデータ保護をより困難なものにしており、64%が内部関係者による情報漏えいインシデントを経験したと報告しています。転職経験者のうち半数近く(44%)がデータを持ち出したことを認めています。

攻撃者はより巧妙なメール脅威を拡大

過去1年間で、電話を用いた攻撃実行(TOAD)や多要素認証(MFA)回避を用いた攻撃は、1日あたり数十万件も確認され、ほぼすべての組織において攻撃が観測されました。プルーフポイントは、ピーク時には1日あたり60万件以上のTOAD攻撃(攻撃者が偽の「コールセンター」になりすまして電話で直接会話を始め、受信者を扇動するメール)を追跡しており、2021年後半にこの手法が初めて現れて以来、その数は着実に増加しています。

サイバー攻撃者は、MFAを回避するためのさまざまな方法を用意しており、多くのPhaaS(Phishing as a Service)プロバイダーは、すでに既製のフィッシングキットにAiTMツールを組み込んでいます。

サイバーハイジーンの改善が不可欠

脅威は常に進化しており、今回のレポートで、ほとんどの従業員がセキュリティ意識のギャップに苦しんでいることが示されました。調査回答者の3分の1以上が「マルウェア」「フィッシング」「ランサムウェア」の定義を正しく認識できていないなど、基本的な概念を十分に理解していないことが分かりました。

さらに、セキュリティ意識向上プログラムを導入している組織のうち、従業員全員を対象としたトレーニングを行っているのは56%、フィッシングシミュレーションを行っているのは35%のみで、いずれも効果的なセキュリティ意識向上プログラムを構築する上で重要な要素となっています。

日本における主な調査結果:

- 日本の組織の64%(世界平均:84%)が、2022年に少なくとも1回の「メールを用いたフィッシング攻撃」によって被害を受けており、うち13%(世界平均:30%)が直接的な金銭的損失を報告。前年にフィッシング攻撃を経験した組織のうち、直接的な金銭的損失を報告した日本の組織は3%だった(世界平均:17%)。

- 調査対象である日本の組織のうち68%(世界平均:64%)がランサムウェア実際に感染(2021年は50%、18ポイント増)。

- ランサムウェアに感染した日本の組織のうち、少なくとも1回の身代金を支払った日本の組織はわずか18%(昨年より2ポイント減)で、世界平均の64%と比べ大きく下回っており世界のトレンドと逆行している。プルーフポイントの3年にわたる調査のうち、日本は3年連続で調査対象国のうち、最も低い身代金の支払率となっている。

- 馴染みのあるブランド名やロゴが含まれているメールは安全だと考えている日本の組織の従業員はわずか23%(世界平均:44%)であり、54%(世界平均:63%)がメールアドレスは常にそのブランドと一致するウェブサイトに対応していると考えている。

- 日本の組織の52%(世界平均:75%)がBEC攻撃を経験したと回答。

- 日本の組織の46%(世界平均:64%)が、内部関係者によるデータ損失を経験したことがあると回答。

- 日本の従業員の13%が過去2年間に転職を経験。転職経験者のうち、34%(世界平均:44%)がデータを持ち出したことを認めている。

- セキュリティ意識向上プログラムを導入している日本の組織の44%(世界平均:56%)が、従業員全員を対象としたトレーニングを行っている。

プルーフポイント米国本社のサイバーセキュリティ戦略担当副社長、Ryan Kalember(ライアン・カレンバー)は次のように述べています。「従来のフィッシング攻撃は依然として成功を収めていますが、多くの攻撃者は、電話を使った攻撃配信や、多要素認証をバイパスする中間者(AiTM)フィッシングプロキシなど、より新しい手法に移行しています。これらの手法は、長年にわたり標的型攻撃で使用されてきましたが、2022年には大規模に展開されるようになりました。また、複数のペルソナでより長い会話を行う、洗練されたマルチタッチフィッシングキャンペーンが著しく増加しています。国家と連携しているグループであれ、BEC攻撃者であれ、長期戦に持ち込もうとする敵はたくさんいます」

日本プルーフポイント株式会社 チーフ エバンジェリストの増田 幸美は次のように述べています。「日本のランサムウェアの感染率は前年より高くなり2022年は68%でした。しかし、日本のランサムウェアに対する身代金支払率は2年連続で減少し、2022年は18%でした。これは調査対象国のうち、3年連続で最も低い身代金支払率となっています。2020年、2021年、2022年で共通する調査対象7か国の身代金支払率の平均は、3年連続で増加している中で、日本は世界と異なる傾向を見せています。身代金を一度支払うと、他のランサムウェア攻撃グループから再び狙われることが多いため、『脅しに屈しない』態度を見せることは、犯罪を助長させないことにつながります。日本全体においてセキュリティ文化をさらに醸成させることで、攻撃を受ける機会を減らし、攻撃を受けた場合の回復力を高めることができます」

「2023 State of the Phish」レポート(日本語版)は以下リンクよりダウンロードしてください:

https://www.proofpoint.com/jp/resources/threat-reports/state-of-phish

サイバーセキュリティ意識向上トレーニングに関しては以下をご覧ください:

https://www.proofpoint.com/jp/products/security-awareness-training

Proofpoint | プルーフポイントについて

Proofpoint, Inc.は、サイバーセキュリティのグローバル リーディング カンパニーです。組織の最大の資産でもあり、同時に最大のリスクともなりえる「人」を守ることに焦点をあてています。Proofpointは、クラウドベースの統合ソリューションによって、世界中の企業が標的型攻撃などのサイバー攻撃からデータを守り、そしてそれぞれのユーザーがサイバー攻撃に対してさらに強力な対処能力を持てるよう支援しています。また、Fortune 100企業の75%を含むさまざまな規模の企業が、プルーフポイントのソリューションを利用しており、メールやクラウド、ソーシャルメディア、Web関連のセキュリティのリスクおよびコンプライアンスのリスクを低減するよう支援しています。

詳細は www.proofpoint.com/jp にてご確認ください。

Twitter | LinkedIn | Facebook | YouTube

© Proofpoint, Inc. Proofpointは米国及びその他の国々におけるProofpoint, Inc.の商標です。本ドキュメントに記載されている会社名、製品名、サービス名は、一般に各社の登録商標または商標です。本ドキュメントの記載内容、製品及びサービスの仕様は予告なく変更されることがあります。

![[TV出演] TBSテレビ「Nスタ」にてチーフエバンジェリスト増田幸美のコメントがフリップで紹介](/sites/default/files/styles/image_75_75/public/misc/260216-tv-nsta.jpg.webp?itok=9G_sjUDN)