概要

Proofpointの研究者は今年1月29日以降、新型コロナウイルスの感染拡大を悪用する攻撃者を追跡してきました。このブログでは、全体的な脅威ランドスケープの最新の状況とともに、Proofpointが観測した攻撃の例をいくつかご紹介します。

現在攻撃者は、新型コロナウイルスをテーマにして、ビジネスメール詐欺(BEC)、クレデンシャルフィッシング、マルウェア、スパムキャンペーンなど、あらゆるタイプの攻撃を行っています(そして、これらに限定されません)。

これらは、非常に広範な攻撃から狭い範囲に標的を絞った攻撃まで、またキャンペーンのボリュームも小規模なものから大規模なものまでさまざまで、有名な脅威アクターと未知の脅威アクターの両方が含まれています。よく知られている脅威アクターには、TA505やTA542などがあります。

Proofpointは世界中で攻撃を観測しており、特にイタリア、チェコ共和国、日本、米国、カナダ、オーストラリア、トルコでの攻撃を多く観測しています。攻撃者は英語に加えてイタリア語、チェコ語、日本語、スペイン語、フランス語を使用してメッセージを作成しています。

すべての業界が標的にされていますが、Proofpointは医療、教育、製造、メディア、広告、接客業などの組織を集中的に狙うキャンペーンを観測しています。

攻撃者は、これらのキャンペーンの中で多くの企業や組織の名前やロゴを積極的に悪用し、受信者を騙そうとしています。特に注意しなければならないのは、世界保健機関(WHO)、米国疾病管理センター(CDC)、カナダやオーストラリアの保健機関など、世界中の国内および国際的な保健機関へのなりすましやブランドの悪用です。

脅威アクターは、リモートアクセス型トロイの木馬(RAT)、キーロガー、情報スティーラー、バンカーなどを拡散させるために、新型コロナウイルスに関連したキャンペーンを次々に開始しており、このテーマに沿ったクレデンシャルフィッシングキャンペーンも確認されています。Proofpointでは、Facebook、DocuSign、Microsoft Outlook Web Access (OWA)、Microsoft OneDrive、および世界中の大学を狙ってクレデンシャルを盗み出そうとする試みを観測しています。

攻撃者は今後もしばらくの間、新型コロナウイルスを攻撃に利用し続けると予想されます。Proofpointの研究者は今後もこれらを注意深く追跡し、ブログやThreat InsightのTwitterアカウントを通じて最新情報を提供して参ります。

以下に、Proofpointがこれまでに観測した中で特に注目すべき例をいくつかご紹介します。

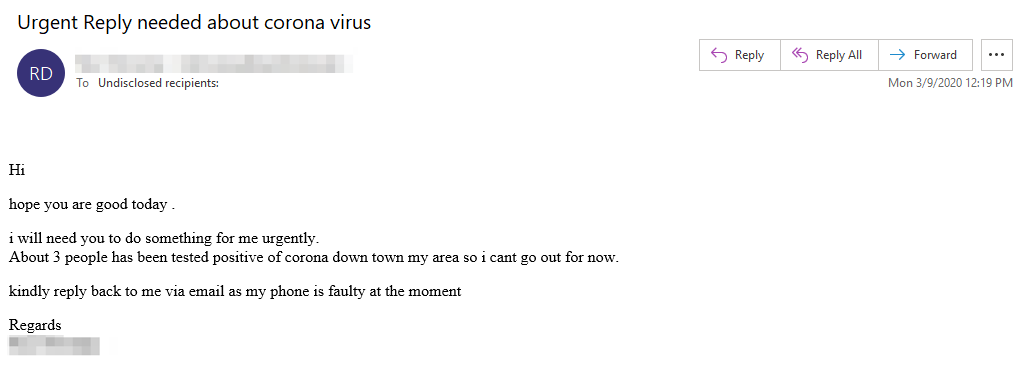

BECの試行:「ダウンタウンで陽性反応が出たため、今は外出できません」

重要なポイント:BEC攻撃者は自分の地域でコロナウイルスの陽性反応が出たとして、メールでのやりとりを提案しています。

概要:

このBECメールは、現在の状況に関する不安を煽り、新型コロナウイルスのさらなる拡散を防ぐために世界中で検査が強化されていることを利用しようとしています。BECアクターは多くの場合、このように緊急性や即時性に訴えようとします。この攻撃では、緊急性は「Urgent Reply needed about corona virus」(コロナウイルスの件ですぐに連絡して下さい)という件名に現れています。

BEC攻撃の多くは、いくつかの段階を踏みます。最初に送信されるメールは、攻撃者の本当の目的を含んでいない、無害なものです。攻撃者は、受信者がメールに返信することを期待して、もっともらしいシナリオを作成します。一旦返信が来て、相手が引っかかったと感じた後に、攻撃者は本当の依頼を送ります。(ギフトカードを買って欲しい、送金して欲しいなど)

これらの新型コロナウイルスをテーマにしたBEC攻撃は、受信者がよく知っている実在の人物に似た偽のディスプレイネームを使って行われることがよくあります。またこのメッセージでは本文に「今、電話は使えない。」と書いて音声による対話の可能性を排除し、成功の確率を高めようとしています。

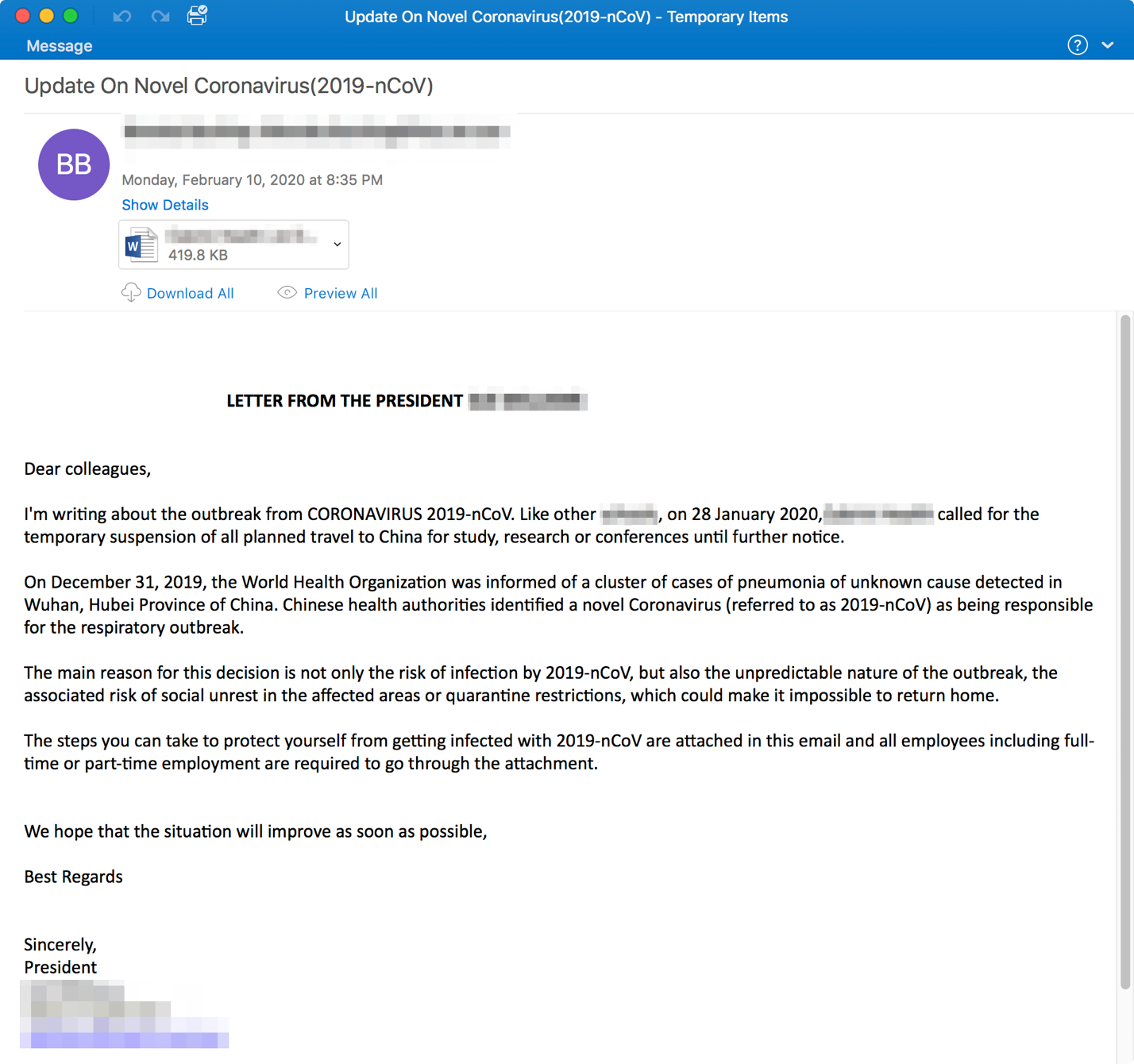

クレデンシャルフィッシング:Microsoft Office

重要なポイント:この攻撃者は、医療業界を標的としたクレデンシャルフィッシング攻撃に、信頼性を高めるようカスタマイズされた偽の社内メールを使用しています。

概要:

このメールはヘルスケア企業をターゲットにしたものです。Proofpointの研究者は、このメールが信頼性を高めるためにターゲットごとに高度にカスタマイズされていることを発見しました。これらのメールは、標的とされた企業の実際の社長の名前を騙っており、メールの中で標的とされた企業名と社長名を繰り返し使用していました。

メッセージには、中国への渡航をすべて停止するという情報が記載されており、リンクを含んだWordドキュメントが添付されていました。ユーザーがリンクをクリックすると、メールのログインとパスワードを要求するMicrosoft Officeブランドのクレデンシャルフィッシングサイトに誘導されます。

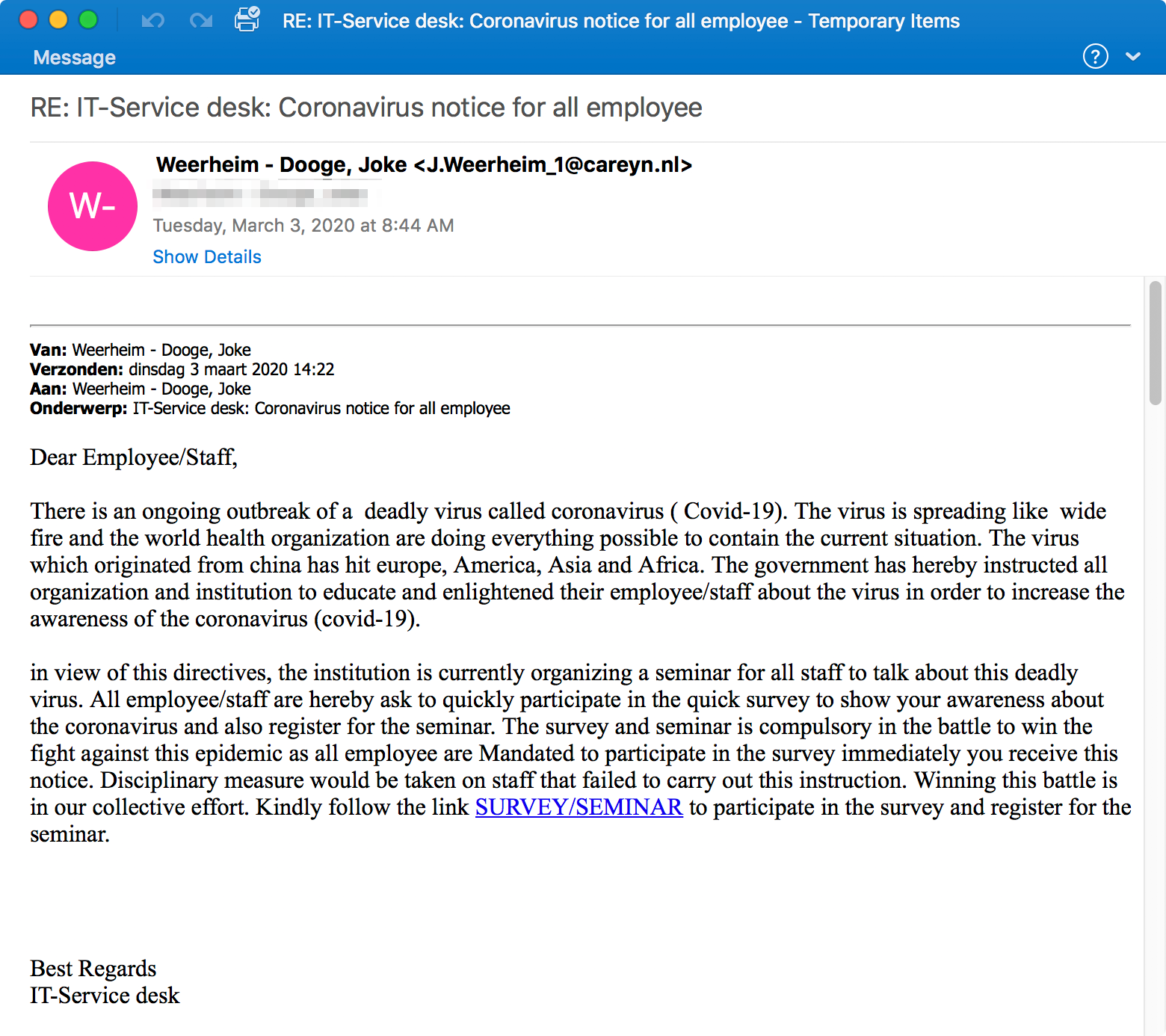

クレデンシャルフィッシング:Outlook Web Access (OWA)

重要なポイント:この攻撃者は、新型コロナウイルスに関する従業員アンケートを装ってOutlook Web Accessのクレデンシャルを狙っています。

概要:

この攻撃は、組織のIT部門からのものを装った、新型コロナウイルスに関する従業員の意識向上と教育を目的としたメールです。このメールは、受信者にアンケートに参加するためのリンクをクリックし、健康安全意識向上セミナーに登録するよう求めています。受信者がリンクをクリックすると、Outlook Web Access (OWA) のクレデンシャルを要求するクレデンシャルフィッシングページに誘導されます。

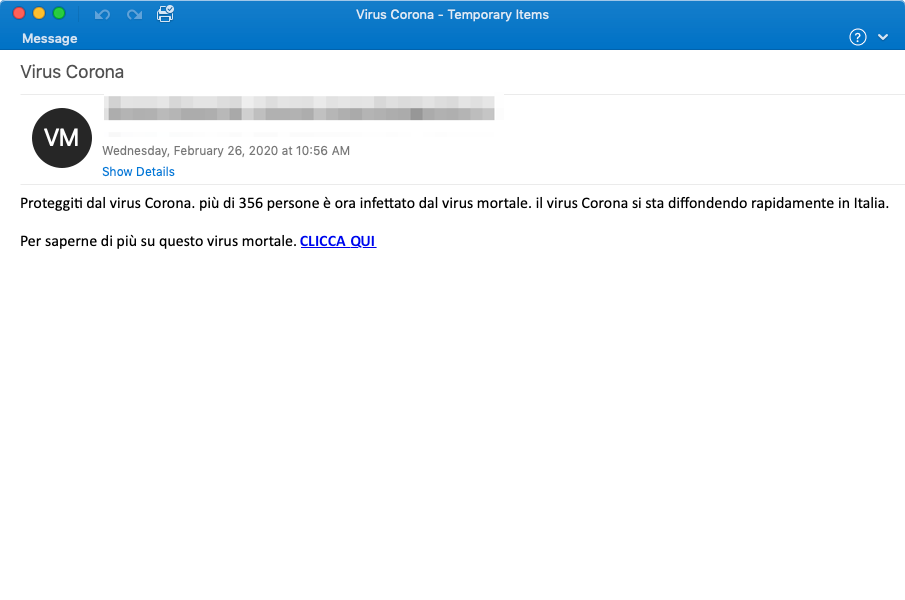

クレデンシャルフィッシング:イタリア語のメールクレデンシャルフィッシング

重要なポイント:攻撃者は新型コロナウイルスの蔓延に乗じ、イタリア語のルアーを使ってメールのクレデンシャルを取得しようとします。

概要:

2020年2月26日、Proofpointの研究者はイタリアを狙ったメールクレデンシャルのフィッシングキャンペーンを観測しました。メールはイタリア語で書かれており、ウイルスの蔓延によって多くの人が感染しているため、受信者に身を守るよう促しています。メール内のURLをクリックすると、メールクレデンシャルのフィッシングページが表示されました。クレデンシャルフィッシングのランディングページには、新型コロナウイルスをテーマにしたカスタムグラフィックも使用されていました。

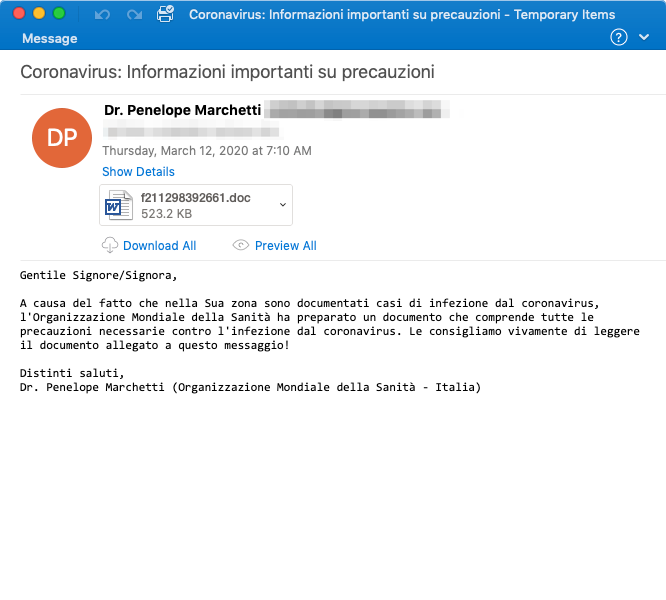

マルウェア:Ostap/The Trick Banker

重要なポイント:イタリアとチェコ共和国を狙い、WHOの名前を使ったキャンペーン

概要:

2020年3月にはイタリアとチェコ共和国で、悪意のあるWordマクロドキュメントを配信しようとする攻撃者が複数発生しています。これらのメールは地元の医療関係者からのものを装っており、この例では「Dr. Penelope Marchetti (World Health Organization - Italy)」(WHOのペネロペ・マルケッティ博士)の名前が使われ、地域の感染事例に関する最新情報を含む添付ファイルが付属しています。

受信者が添付ファイルのマクロを有効にするとドキュメントがドロップされ、Ostap JavaScriptダウンローダーを実行します。これらのインスタンスでは、The Trickの「red5」バンカーがダウンロードされています。

注意すべきは、イタリアは現在この攻撃テーマに関してProofpointが観測した中で最も頻繁に標的とされている地域の一つであり、複数のマルウェアとフィッシングの脅威アクターが新型コロナウイルスのルアーを使用して悪意のある電子メールを配信しようとしていることです。

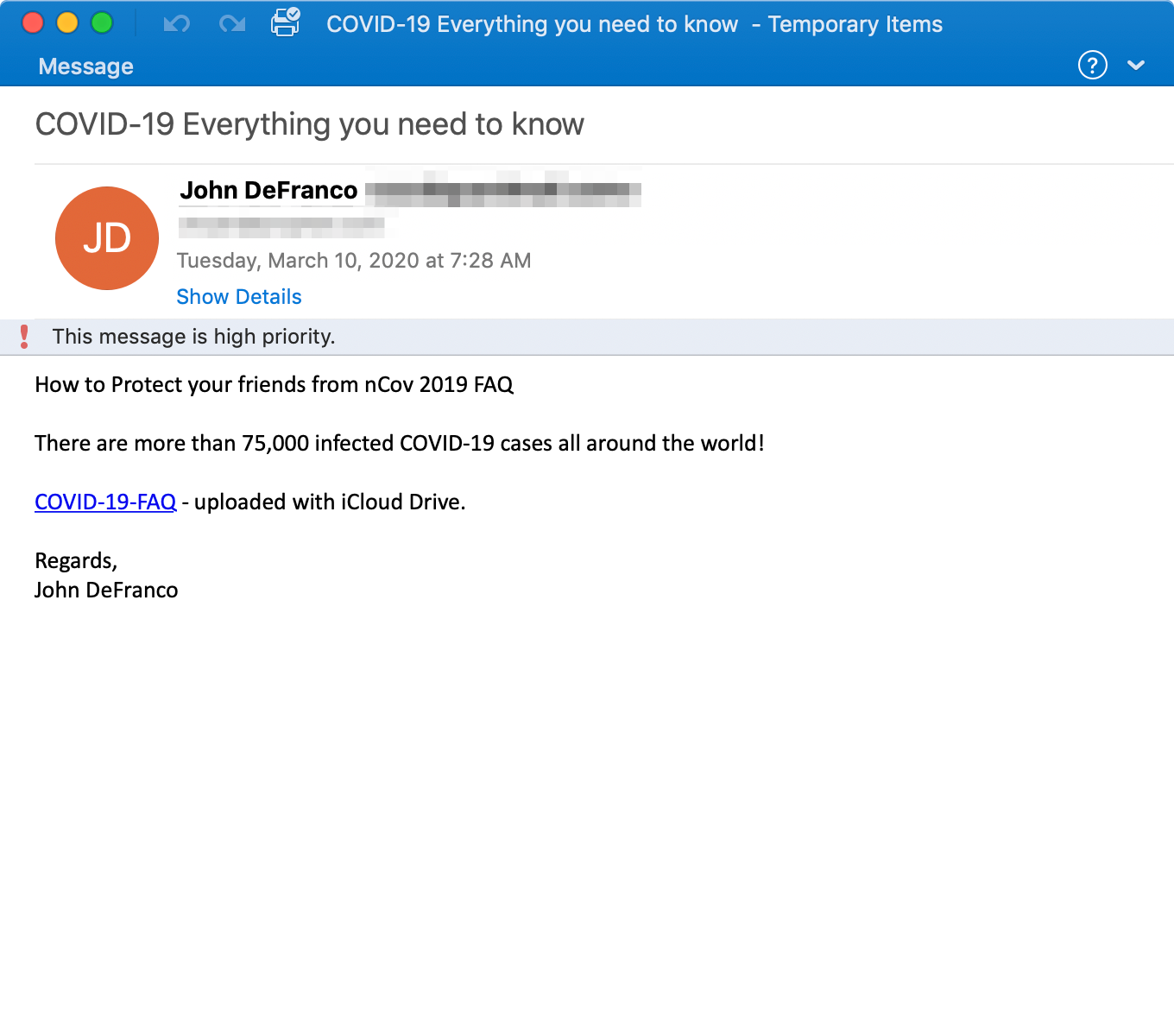

マルウェア:Get2 Downloader

重要なポイント:脅威アクターTA505が、米国の製薬および製造業を狙っています。

概要:

2020年3月10日、Proofpointの研究者は、主に米国の製薬会社や製造業を標的とした数千通の電子メールを観測しました。メールには新型コロナウイルスから「友人を守る」方法に関する情報が含まれていると主張しており、受信者にリンクをクリックするよう促していました。

受信者がリンクをクリックすると、別のリンクをクリックしなければならないWebページに誘導され、悪意のあるExcelドキュメントをダウンロードさせられます。悪意のあるExcelドキュメントをダウンロードした後、受信者がマクロを有効にしている場合、マクロは埋め込まれたGet2ローダーを実行します。Get2はその後、SDBbot RATをダウンロードします。

メールのルアーはシンプルで、私たちが観測した他のキャンペーンと比較しても特に目立った特徴があるわけではありませんが、このキャンペーンがTA505によって行われたものであることに注意すべきです。このグループは大規模なキャンペーンを行うこと、さまざまな配信メカニズムを試すこと、そしてランサムウェア、バンカー、RATを配布することで知られています。

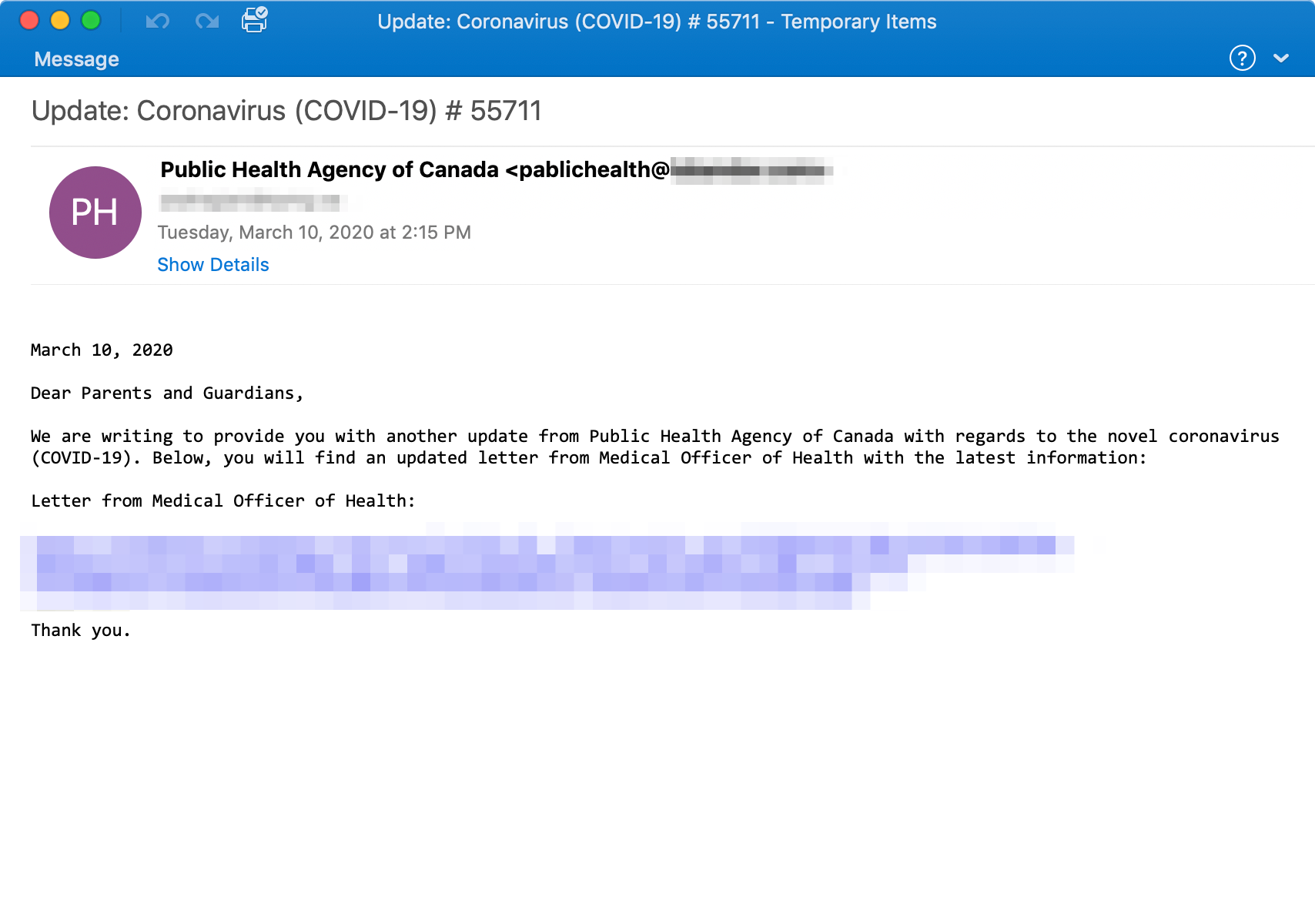

マルウェア:Urnsif Banker

重要なポイント: カナダを継続的にターゲットにしている脅威アクターTA564が、カナダ公衆衛生庁を名乗り「親および保護者」をターゲットにしたメールキャンペーンを開始しました。

概要:

Proofpointの研究者は、2020年3月10日にカナダ公衆衛生庁を装い、カナダのユーザーを標的としたメールキャンペーンを観測しました。それは「親および保護者」に宛てたもので、衛生庁からの更新情報とともに送られました。これは明らかに、子供の健康を案じる保護者の感情を利用し、攻撃の成功率を高めようとしたものです。

メールにはURLが含まれており、マクロを含む圧縮されたMicrosoft Wordドキュメント(名前はCoronavirus_disease_COVID-19__461657952561561.doc)へのリンクが含まれていました。受信者がマクロを有効にすると、Ursnif bankerをダウンロードしてインストールします。

Proofpointでは、この攻撃を脅威アクターTA564によるものと分類しました。この脅威アクターは、いつもはCanadaPostやDHLなどを騙った偽の送り状ルアーを使ってカナダを狙っており、過去にUrsnif、DanaBot、Nymaimの配信を試みたことがあります。

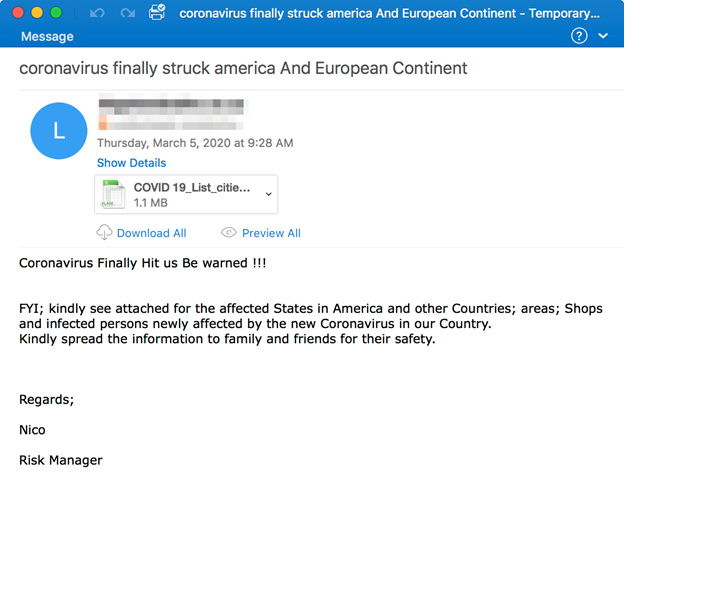

マルウェア:GuLoaderとAgent Tesla

重要なポイント:このャンペーンは、Equation Editorの脆弱性を悪用してGuLoaderとAgent Teslaをロードします。

概要:

Proofpoint の研究者が発見した2020年3月5日付けのこのメールは、米国における新型コロナウイルスの感染拡大をめぐる恐怖心を利用しようとするものです。メールには米国(および欧州大陸)の感染地域に関するメッセージが含まれており、その中には店舗も含まれています。「COVID 19_List_cities_names.xlam」と題された悪意のある添付ファイルには、影響を受けた都市名のリストが含まれていると思われます。

受信者が悪意のある添付ファイルを開くと、Equation Editorの脆弱性を悪用してGuLoaderをダウンロードしようとし、その後 Agent Tesla をダウンロードしようとします。

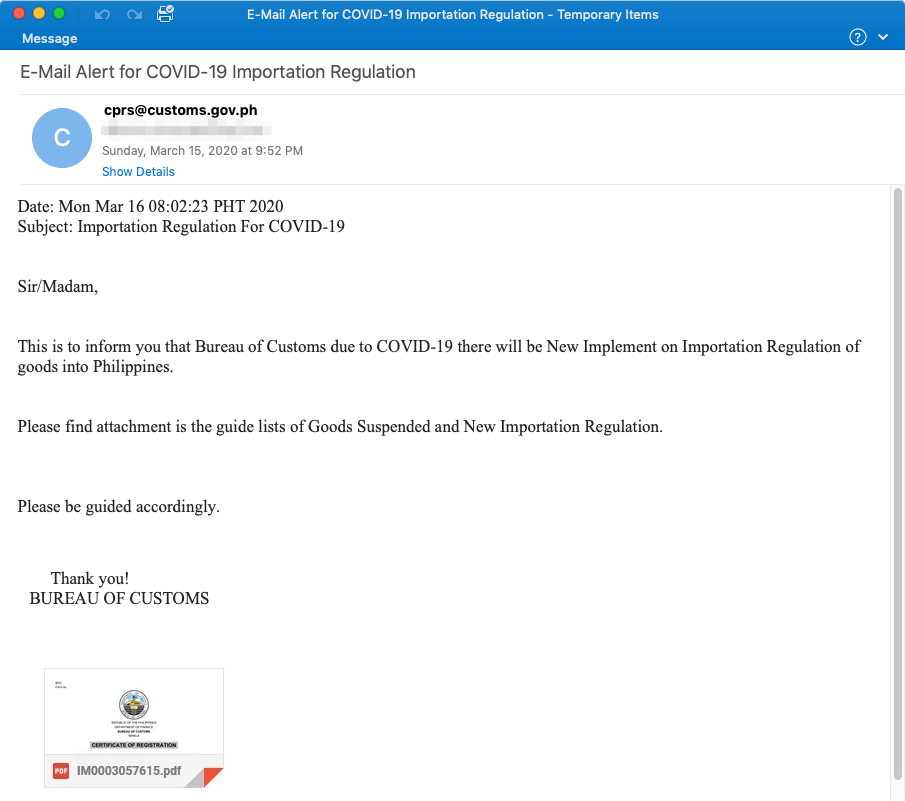

マルウェア:Remcos

重要なポイント:フィリピン税関になりすましてRemcosを配信するキャンペーンです。

2020年3月16日、Proofpointの研究者は、さまざまな多国籍企業を狙ったメールキャンペーンを観測しました。このメールはフィリピン税関を装い、輸入品に関する新たな規制や一時停止品に関する情報が含まれていると主張していました。貿易の停止や規制は渡航制限に比べて大きな影響を与える可能性があるため、これは興味深い取り組みです。

これらのメールにはMicrosoft OneDriveのURLが含まれており、圧縮されたRemcos RAT実行ファイルに誘導されます。

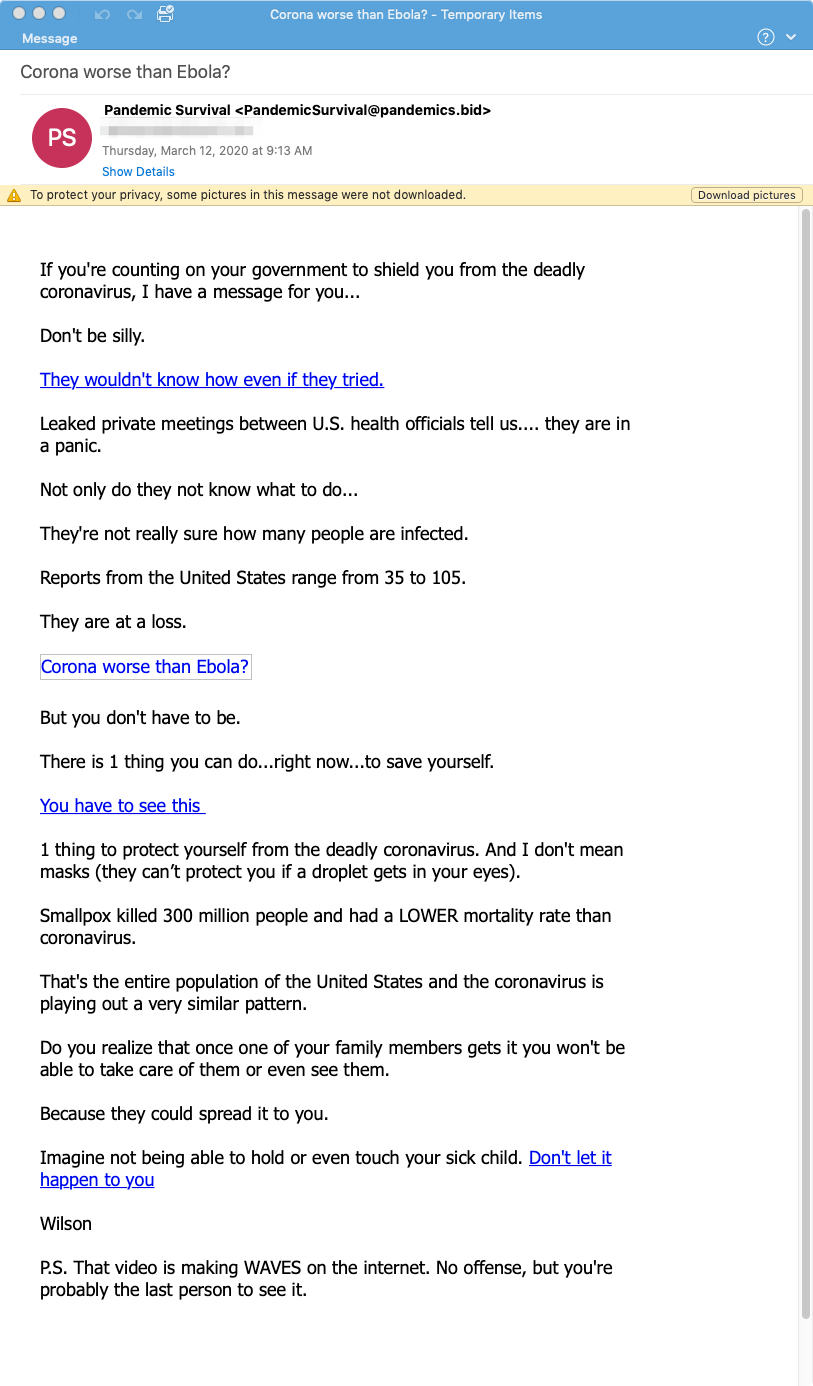

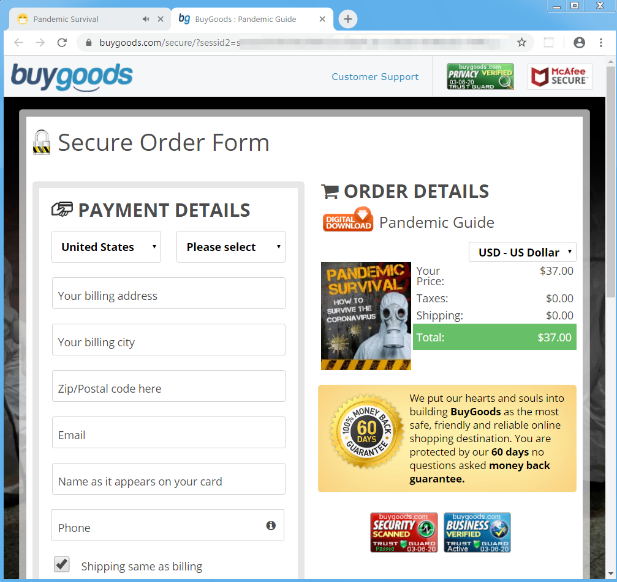

スパム:パンデミックサバイバル講座

重要なポイント:新型コロナウイルスの感染拡大(パンデミック)について知っておくべきことをすべて含んだサバイバル講座(37ドル)を宣伝するスパムキャンペーンです。

概要:

2020年3月、Proofpointの研究者は、37米ドルのサバイバル口座を売り込む複数のスパムキャンペーンを観測しました。 受信者は、口座を購入するためのリンクを得る前に、まず30分以上の長さのビデオを視聴しなければなりません。

このメールとビデオは、政府の対応能力について受信者に恐怖や不透明感、疑念を植え付けようとしています。彼らはパンデミックの発生やその他の出来事(何百万人もの死者、軍による強制隔離、製薬会社によるワクチンの人体実験など)について説明しています。

この講座は、おそらく次のような数十におよぶトピックスに関する情報を提供していると思われます:防護服の作り方、銃を持つべきか、軍を家に入れないようにする方法、都市戦が勃発したらどうするか、感染した隣人がドアをノックしてきたらどうするかなど。支払い後に何が起こるかは確認していませんが、お金を無駄遣いせず、誘惑に乗らないようお勧めします。

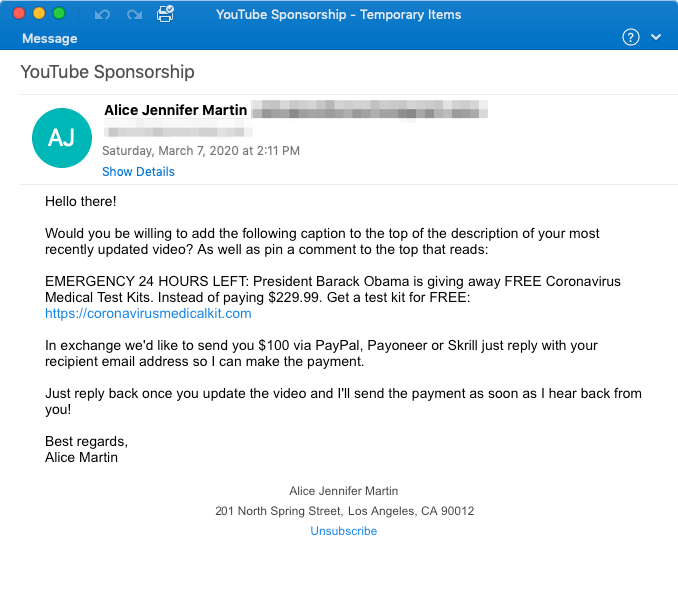

スパム:コロナウイルス検査キット

重要なポイント: 検査キットを餌にお金をだまし取ると思われる悪質なWebサイトを、100米ドルで宣伝するようメディアや広告会社に依頼するスパムキャンペーン。

概要:

3月上旬、Proofpointの研究者は、米国のメディアや広告会社をターゲットにした小規模なスパムキャンペーンを観測しました。このメールは、受信者に悪意のあるURLをクリックさせようとするものではなく、メディアや広告会社にWebサイトのURLを宣伝してほしいという内容でした。具体的には、メディアや広告会社が提供する最新のYouTube動画の説明文の上に、そのURLと短いメッセージを載せるように求めていました。送信者はこれと引き換えに、100米ドル支払うと提案しました。

このcoronavirusmedicalkit[.]comというWebサイトは、COVID-19の検査キットを無料で提供するとしています。しかし、注文プロセスの最後に10ドルの手数料が要求されます(おそらく送料のため)。Better Business Bureauが言っているように、多くの場合「これらのインチキ業者はお金を受け取るだけで、商品を届けることはありません・・・これらのサイトは、期間限定のお得な情報に見せかけて、さらなる注文につなげようとします。」このようなメールでの直接的な働きかけはあまり例が無く、その意味でこのキャンペーンは興味深いものです。

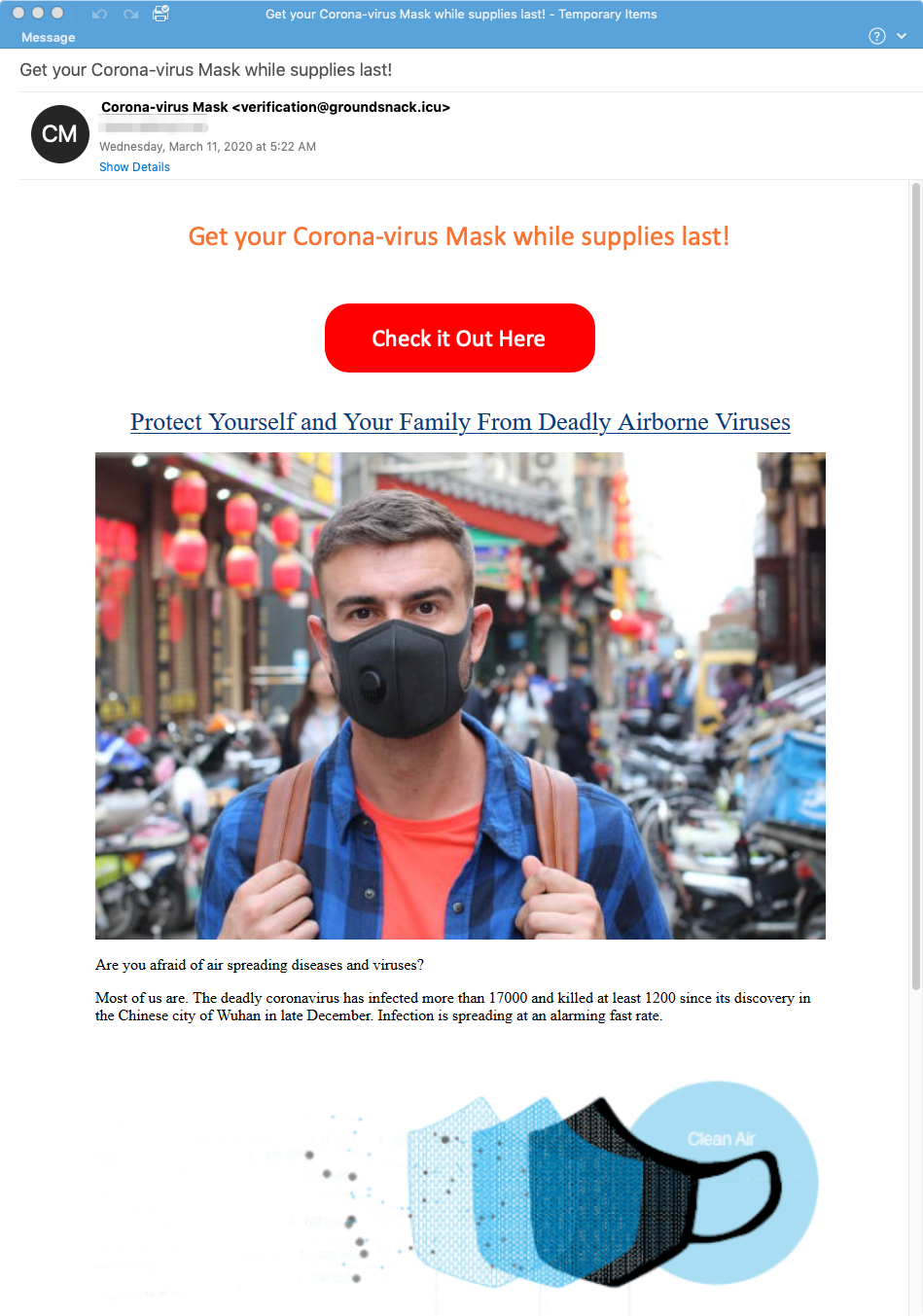

スパム:マスク

重要なポイント:新型コロナウイルスをルアーとしたスパムタイプに多いのが、感染防止用マスクに関するものです。

概要:

感染防止用マスクの販売は、新型コロナウイルスへの関心を利用する、最もよくあるタイプのスパムキャンペーンのひとつです。この例では、受信者にマスクの供給が無くなる前に急いで行動するように促しており、49ドルでマスクを販売すると記載しています。繰り返しになりますが、BBBの記事にあるように、お金を払っても何も手に入らない可能性が高いのです。

結論

これらのサンプルは、新型コロナウイルスの脅威がいかに広範囲で多様なものになっているかを示しています。世界中のあらゆる種類の攻撃者が、現在ではほぼすべてのタイプの攻撃に新型コロナウイルスを使用しています。

これらの例は、Proofpointの研究者が観測したものの中のほんの一部に過ぎません。私たちは注意深く監視を続けており、攻撃の顕著な変化、攻撃者の戦術、または脅威ランドスケープのトレンドについて、今後も更新を続けていきます。

Indicators of Compromise (IOCs)

IOC

IOC Type

Description

4616c3a50e0393ababc925b496f04f3687664e9d1c4b7966485a7a9124047214

SHA256

Word document delivered in the Italian Ostap campaign in 2020-03-12

hxxp[:]//www[.]agt[.]net/~mnpicker/2jgmu9r/h9a6kn.html

URL

Example URL leading to Get2 on 2020-03-10

hxxp[:]//adsign[.]lk/wp-admin/tkennedy.php?t=[Redacted Base64]

URL

Example URL leading to Tordal on 2020-03-11

hxxp[:]//davidrothphotography[.]com/zHzrr

URL

Example URL leading to Ursnif on 2020-03-10

hxxps[:]//bitbucket[.]org/example123321/download/downloads/foldingathomeapp.exe

URL

URL hosting RedLine on 2020-03-07

4f630d3622d1e17c75aac44090b3b5bd47d5b2ae113434cde5708bbb7cffef49

SHA256

COVID 19_List_cities_names.xlam attachment leading to GuLoader & AgentTesla on 2020-03-05

c9a8dd42a46e2c6849564576f96db6741ad0036726f98d7b43641907f953d3f3

SHA256

“Rapport sur les coronavirus.doc” attachment leading to Ave Maria of 2020-03-06

hxxps[:]//toyswithpizzazz[.]com[.]au/service/coronavirus

URL

OWA phish on 2020-03-03

Www[.]pandemicsurvival[.]bid

Hostname

"Pandemic Survival" Course Spam on 2020-03-07

coronavirusmedicalkit[.]com

Domain

“Coronavirus Testing Kit “ Spam on 2020-03-04

groundsnack[.]icu

Domain

Mask Spam on 2020-03-11