概要

2017年の第3四半期は、2016年同様、悪意のあるメッセージのボリュームが年初来の最高を記録しました。今回の大量攻撃はランサムウェアが主流を占め、最も多かったのがLockyで、少し量の少ないPhiladelphia及びGlobeImposterと続き、バンキング型トロイの木馬The Trickもそれらと同じくらいでした。注目すべきは、悪意のあるメール攻撃の多くが単一の攻撃者によるものだったことです。犯人はTA505で、その華々しい経歴は少し前のThreat Insightブログでも取り上げました。

第3四半期を通じて、攻撃者たちは2014年末以降メールによる脅威の主流を占めていた添付ファイルを使った攻撃よりも、URLベースのマルウェア配信を好んだようです。同時に、マルウェアペイロードを全く含まないメール詐欺とBEC攻撃におけるソーシャルエンジニアリングとターゲティングのテクニックの増加が観測されています。

「Angler Phising」と呼ばれる詐欺アカウントをサポートすることで存在感を示している攻撃者にとって、ソーシャルメディアは引き続き魅力的な領域です。私たちが初めて公開したレポートでは、Fortune 50企業が登録しているドメインの類似ドメインについて、ブランドオーナーによる防御的な取得を上回る速度で疑わしいドメインの登録が行われていることが示されています。

今四半期の脅威レポートからの主なポイントです:

電子メール

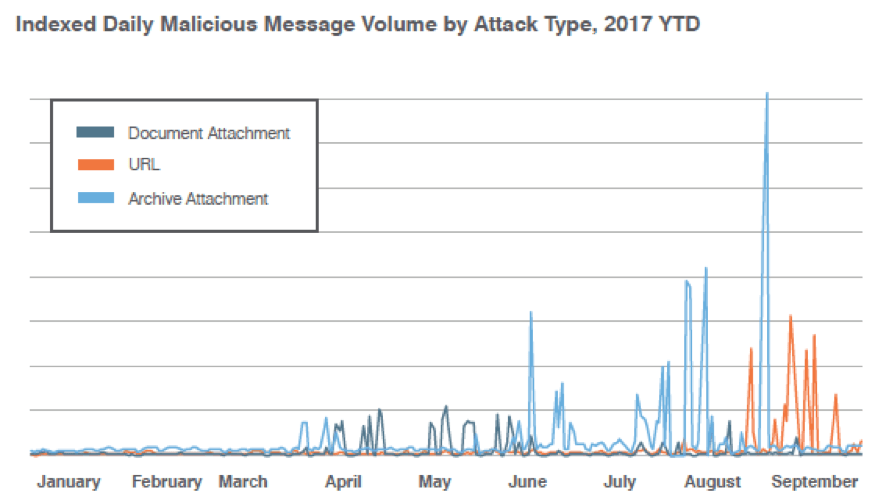

悪意のある電子メールの量は第3四半期中急増し、前四半期から85%も増加しました。この増加のほとんどは、ホストされたマルウェアにリンクされた悪意のあるURLを含む電子メールの爆発的増加によるもので、前四半期から600%も増加し、前年比では2,200%以上もの増加となっています。このため、添付ファイルベースのメール攻撃と比べた場合の悪意のあるURLメッセージの割合は、2014年以来最高となりました。しかし、添付ファイルベースの攻撃も相変わらず存在しており、その多くは圧縮ファイルにマルウェアが隠されたものです。

図1: 年初来の攻撃タイプ別ボリューム(インデックスグラフ)

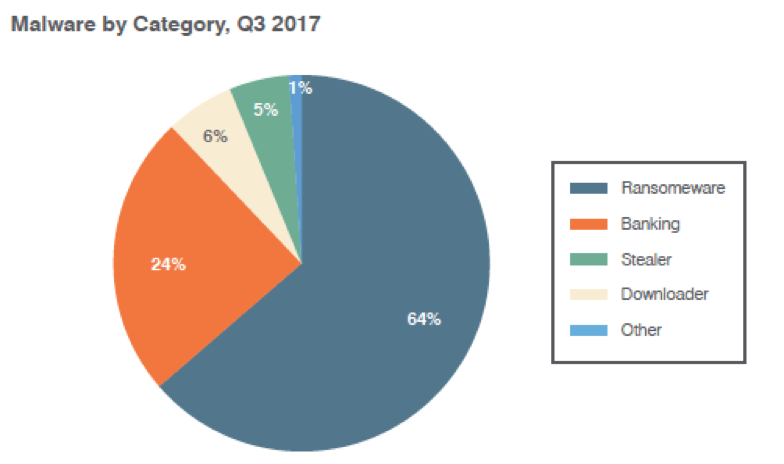

私達のグローバルな顧客ベースでは、すべての悪意のあるメールのうち、ランサムウェアが64%を占めました。新たなランサムウェアは毎日のように現れていますが、相変わらずLockyがトップペイロードです。これは、ランサムウェアとしても、すべてのマルウェアファミリーとしても同じです。

一方でバンキング型トロイの木馬は悪意のあるメールの24%を占めており、バンキング型トロイの木馬のペイロードの70%がThe Trickで、この第3四半期にトップの地位をDridexから奪いました。DridexはUrsnif、Bancos、Zloaderなどとの組み合わせで、特定の地域を狙った攻撃を続けています。Retefeの新しいバージョンも、NSAから流出したエクスプロイト(EternalBlue)を使って内部ネットワークに広がっており、第2四半期にNSAのエクスプロイトを使って破壊的な影響を与えたランサムウェアを想起させます。

図2: 第3四半期中のマルウェアペイロード(カテゴリ別)

メール詐欺は前四半期比で29%増加しました。攻撃の頻度も増えており、攻撃に狙われた組織毎のメール詐欺の試みは、第2四半期に比べて12%増加しています。

エクスプロイトキットとWebベースの攻撃

よく知られているように、エクスプロイトキット(EK)は2016年に減少しましたが、私達は引き続き、2016年のピークに比べ10%前後となっているトラフィックを監視しています。しかし、攻撃者はEKを使った攻撃にソーシャルエンジニアリングの手法を被せています。このトレンドが示唆しているのは、減り続けるエクスプロイトの先に希望を持ち、EKを積極的にマネタイズしようとしていることです。

攻撃者は引き続き類似ドメインやタイポスクワッティングなどの「疑わしいドメイン」を使って詐欺を行い、疑いを持たないユーザーを騙しています。疑わしいドメインの登録はブランドオーナーによる防御的登録を大きく上回っており、第3四半期には20倍に達しました。

同時に、所謂「Angler Phishing」に使われる詐欺的なサポートアカウントもまた、1年前から倍増しており、脅威を取り巻く環境の中で攻撃者がソーシャルエンジニアリングへの投資を続けていることを示しています。

Proofpointの推奨事項

本レポートは、変化し続ける脅威環境についてのインサイトを提供し、お客様のサイバーセキュリティ戦略にお役立て頂くためのものです。今後数ヶ月間、お客様がご自身のデータ、人、ブランドを守るためにどうすべきか、推奨事項をご覧下さい。

タイポスクワッティングと闘う

メール詐欺やクレデンシャルフィッシングに使われる類似ドメインの構築を阻止するためのシンプルでコスト対効果の高い方法は、防御的なドメイン登録です。ビジネス担当者と共に、登録しておくべき類似ドメインのリストを作成しましょう。狙われることの多い、カンファレンスやマーケティングキャンペーン用のWebサイトも含めましょう。

メール詐欺で使われるドメイン偽装テクニックを防止するために、メール認証を導入

DMARC (Domain-based Message Authentication, Reporting & Conformance) のようなプロトコルにより、詐欺師に自社のメールドメインを使った攻撃をさせないようにすることが可能です。類似ドメインを使ったメール攻撃については、自社のドメインと間違えやすいドメインを探し出し、サードパーティのサービスを使ってそれらを排除します。

あらゆるタイプのメール攻撃からユーザーを保護

マルウェアアタッチメントであれ、悪意のあるURLであれ、あるいはソーシャルエンジニアリングの詐欺であれ、メール防御ソリューションは、メールベースの脅威の最大の範囲をカバーしなければなりません。強固な防御には、疑わしいURLやアタッチメントを事前に発見し、サンドボックス解析できる強力な解析機能が含まれます。これには、悪意のあるアタッチメントとURLを、配信された時点で、さらにその後従業員がクリックした時点で特定し防御できるよう、マルチステージのサンドボックス解析を採用している必要があります。さらに、従業員がなりすました詐欺師に騙されて金銭や情報を送ってしまわないように、マルウェア以外の脅威も検知して防御できなければなりません。

脅威インテリジェンスベンダーとのパートナーシップ

小規模で標的を絞った攻撃に対抗するためには、洗練された脅威インテリジェンスが必要です。解析データと共に脅威インテリジェンスを提供してくれるソリューションを活用し、新たな攻撃ツール、戦術、標的を検出し、それらから学ぶために静的と動的なテクニックを組み合わせます。解析結果と脅威インテリジェンスを関連づけることで、検知の難しいメールもユーザーがクリックする前に捕まえることができます。

ソーシャルメディア上のなりすましからブランドを保護

類似するソーシャルメディアアカウントを警告してくれるセキュリティソリューションを探しましょう。特に、詐欺的な「カスタマーサポート」サービスを騙るものは危険です。そのソリューションは、侵害しているアカウントを検知するだけでなく、顧客やパートナーに詐欺行為を働かないようそのアカウントを排除するサービスと協力できることが必要です。

第3四半期の脅威とトレンドについての詳細については、こちらから完全なレポートをダウンロードして下さい。