スミッシングを行う犯罪者はフィッシングメール攻撃を行う犯罪者から何を学んだのか?

Eメールを用いた認証情報の窃取攻撃(クレデンシャル・フィッシング)は、プルーフポイントが観測しているサイバー脅威の中で、依然として圧倒的に多いものです。そして昨今、SMSベースのフィッシング(一般にスミッシングと呼ばれ、SMS、MMS、RCS、その他のモバイルメッセージングタイプを含む)は、メールフィッシングの中で非常に増えてきています。2021年12月、プルーフポイントは、Eメールベースのフィッシングキットの遍在性を探る記事を発表しました。これらのツールキットを利用すれば、ノートパソコンとクレジットカードさえあれば、誰でも簡単にフィッシング詐欺を仕掛けることができます。その後、多要素認証を回避するフィッシングキットも登場し、新たな機能を獲得しながら進化を続けています。

このブログでは、スミッシングとフィッシングを比較し、スミッシング犯がEメールのフィッシング犯から学んだこと、そしてこの2つの脅威の大きな違いについて解説します。

スミッシングとフィッシングの犯罪の舞台

最近の電子メールによるフィッシングは、コンピュータと一般的なクラウドホスティングサービスへのアクセスさえあれば、一人で簡単に攻撃を開始することができます。しかし、スミッシングの場合、状況はEメールのフィッシングとはやや異なります。ソフトウェアのスミッシング・キットはダークウェブで購入することができますが、モバイル・ネットワークにアクセスして攻撃をおこなうには、もう少し投資が必要になります。

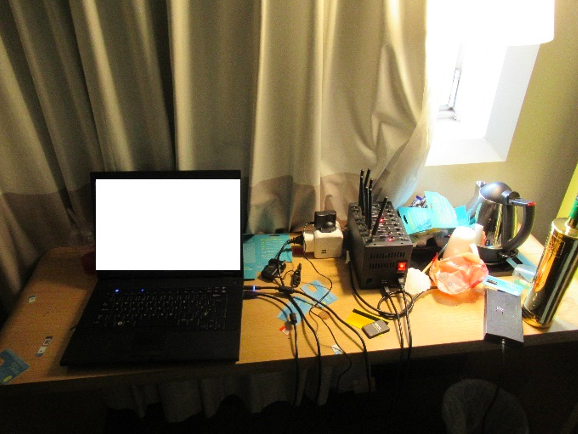

図1. 英国グレーターマンチェスター警察が撮影したスミッシングの様子

インターネットとは異なり、モバイルネットワークは閉じられたシステムです。そのため、匿名でメッセージを作成し、ネットワークを介して送信することが難しくなっています。悪意のあるモバイル・メッセージを送信するには、スミッシングの攻撃者はまずモバイルネットワークにアクセスする必要があり、そのためには高度なエクスプロイトや専用のハードウェアが必要となります。「SIMバンク」のハードウェアは最近価格が下がってきていますが、対応するSIMカードの枚数や同時に処理できるモバイル接続の数によっては、数百ドルから数千ドルの費用がかかる場合もあります。もちろん、犯罪者はSIMバンクで使用するアクティブなSIMカードにもお金を払う必要があります。モバイルネットワーク事業者が悪意のある番号を特定し、その番号を利用停止にすると、新しいSIMカードが必要になり、継続的に接続のためのコストが発生します。

図2.販売されている代表的なSMSバンクの一例

また、モバイルネットワークでは、その物理的な性質から、スミッシングの攻撃者がいる場所が特定されてしまう可能性が高くなります。上記の英国のケースでは、犯人はホテルの一室で逮捕されました。これはスミッシングの犯罪現場ではよくあることです。通信事業者は携帯電話の基地局からの情報を用いて、悪意のある活動がどこから行われているかをピンポイントで特定することができます。そのため、スミッシングの犯罪者は、捕まらないよう頻繁に移動する必要があるのです。

ソーシャルエンジニアリングとその他の類似点

スミッシングとフィッシングには重要な構造上の違いがありますが、ソーシャル・エンジニアリングの観点で言えば、二つの攻撃には多くの共通点があります。

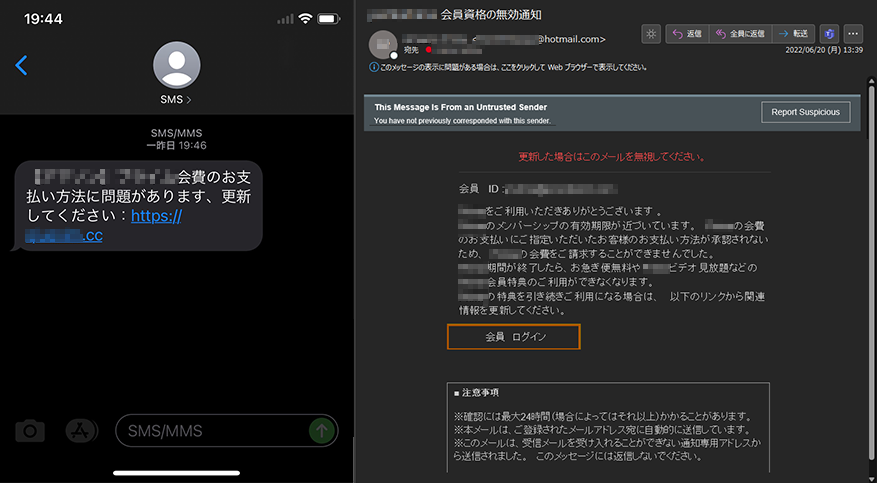

基本的には、どちらのアプローチも人間の心理をつく、誘い文句を用いています。何かの損失を回避するようなメッセージや、緊急性があるようなメッセージを利用する傾向があり、被害者に行動を起こさせるように誘導します。電子メールとモバイル・メッセージの形式が異なるため、スミッシングの試みは多くの電子メールのルアー(おとりテーマ)よりも短く、手が込んでいないのが特徴です。しかし、実行方法は異なったとしても、「会員資格の有効期限」、「荷物の不在通知」、「上司からの要求」といったおとりテーマを騙ることに変わりはありません。

図3. スミッシングのルアー(おとりテーマ)は、同じテーマを使ったEメールのフィッシング・メッセージよりもはるかに簡素

スミッシングと従来のEメールのフィッシングは、被害者をターゲットにする方法にも共通点があります。大量にメッセージを配信することに加えて、両者はより特殊な「スピアフィッシング/スミッシング」のテクニックを利用します。これらの攻撃では、サイバー犯罪者は詳細な調査に基づいてメッセージ内容を微調整し、多くの場合、組織内の価値の高い人物をターゲットにします。以前、ブログで紹介したように、携帯電話番号は様々な個人情報に容易に結びつけることができるため、スピアフィッシングの有力な情報源となっています。また、フィッシングとスミッシングでは、ターゲットにする行動と同様に、季節によって攻撃キャンペーンのパターンが異なります。夏は比較的攻撃時間が遅くはじまり、冬季休暇期間中は活動が完全に停止することがよくあります。

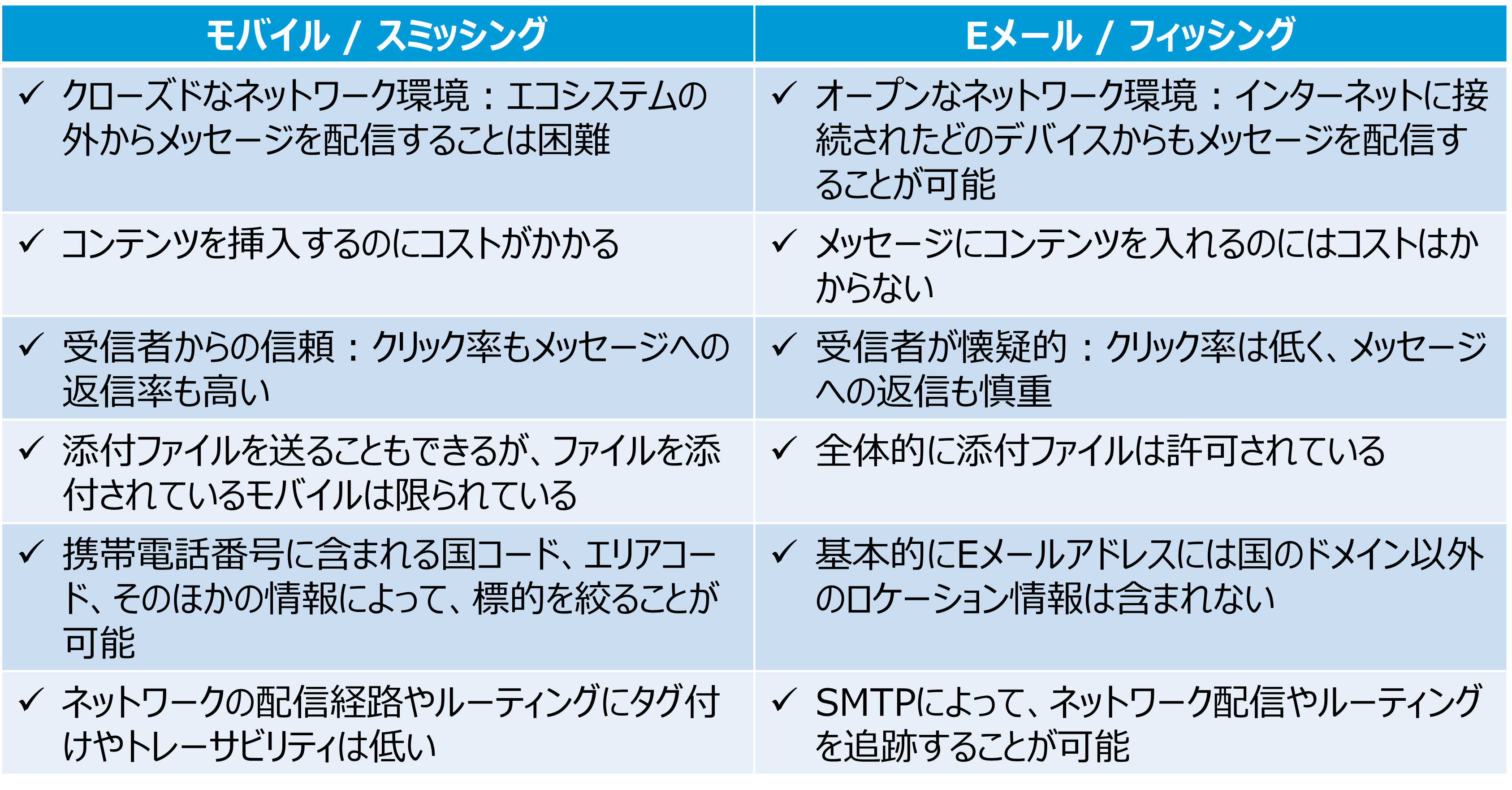

スミッシング vs Eメール フィッシング本質的な違い

表1. モバイルスミッシングとメールフィッシングの主な違い

多くのメールユーザーにとって、スパムメールやフィッシングなど悪意あるメールを無視することは、当たり前となってきています。しかし、モバイルメッセージは比較的新しいテクノロジであり、多くの人がモバイル通信のセキュリティに高い信頼を寄せているのが現状です。つまり、スミッシングとフィッシングの最も重要な違いの一つは、「人」がそれぞれのテクノロジに対して持つ感覚や印象にあるのです。モバイルメッセージングにおけるURLのクリック率は、Eメールのクリック率と比べて8倍も高く、SMSやその他のモバイルメッセージで送信された場合、悪質なリンクにアクセスする確率が大幅に高まります。LINEやFacebook Messenger、WhatsAppのようなサービスがSMSに代わってモバイルテキスト通信の主流となった市場でも、この応答率の高さは維持されています。SMSで重要なメッセージをSMSで送った場合、SMSメッセージが届いたら即座に受信者が迅速に対処してくれることを期待しているのです。

添付ファイルによる攻撃ではなく、メッセージに記載されたリンクによる攻撃が普及していることも、重要な差別化要因のひとつです。多くの端末ではサイドローディングが制限され、メッセージングサービスでは添付ファイルのサイズが制限されているため、モバイルメッセージは悪意のある添付ファイルを送信する効果的な手段ではありません。その代わり、昨年、イギリスやヨーロッパで流行したFluBotや日本を狙ったTianySpyのようなマルウェアを配布する場合でも、ほとんどのモバイル向け攻撃では、埋め込みリンクが使用されています。一方、電子メールによる攻撃では、マルウェアの添付ファイルを用いた攻撃は、依然として20〜30%の水準を維持しています。

個人の電話番号には、市外局番という形で位置情報も含まれています。このため、電子メールアドレスにはない、位置情報と言語をベースにした攻撃のカスタマイズが可能になります。同様に、エンドユーザーがSMSメッセージを確認できるのは、送信元の番号のみで、どのようにそのメッセージが送信されたかの情報は限定的です。携帯電話番号も電子メールアドレスもマスキングすることができますが、電子メールのヘッダーには、メッセージがどのように受信者に送られたのか、より詳細な情報が含まれており、悪意のあるメッセージを見分けることに役立つことがあります。

まとめ

携帯電話は、私たちの生活と仕事をつなぐ共通の窓口として、サイバー犯罪者の大きな標的となっています。1台のデバイスに、個人や企業の財務、機密性の高い個人情報、ビジネス上の機密文書にアクセスするためのアカウントが含まれている可能性があります。昨年、米国では、スミッシングの被害が約2倍に増加し、この傾向は今年も続くと見られています。スミッシングは文字数の制限、場所の制約、経費の増加などの問題を抱えながらも、Eメールフィッシング攻撃から学んだ教訓により、その成果を最大限に発揮していることは明らかです。実際、電子メールによる攻撃の量は電子メールによるフィッシングの何倍も多いのですが、全体的に見ると、スミッシング攻撃の成功率は電子メールによるフィッシングよりもかなり高くなると思われます。

そのため、従業員に対して、セキュリティを啓蒙するセキュリティ意識向上トレーニングでは、モバイルの脅威がもたらすリスクを適切なレベルでカバーすることが重要です。

プルーフポイントのState of the Phish (フィッシング攻撃の現状)では、EメールやモバイルのSMSメッセージを使ったソーシャル・エンジニアリング攻撃の最新動向を解説しています。