主なポイント

- プルーフポイントのリサーチャーは、中国政府と連携するAPT攻撃グループTA416が、難民・移民サービスに携わる個人を含むヨーロッパの外交機関を標的とした継続的な活動を確認しています

- この攻撃の標的は、プルーフポイントが報告した他の活動とも一致しており、ロシアとウクライナの緊張が高まり、現在では武力衝突が起きている時期と重なり、APT攻撃グループ全体で難民政策や物流に関心が集まっていることを示しています。

- この攻撃キャンペーンでは、悪意のあるURLを介してさまざまなPlugXマルウェアのペイロードを送信する前に、Webバグを利用して被害者をプロファイリングします。

- TA416は最近、PlugXの亜種を更新し、そのエンコード方法を変更し、設定機能を拡張しました。

概要

2020年以降、プルーフポイントのリサーチャーは、中国国家と連携していると評価されている攻撃グループTA416が、Webバグを利用してターゲットをプロファイリングしていることを確認しています。一般にトラッキングピクセルと呼ばれるWebバグは、電子メールの本文中にハイパーリンク付きの非可視オブジェクトを埋め込み、有効にすると、攻撃グループが管理するサーバーから良性の画像ファイルを取得しようとします。これにより、攻撃グループは、標的のアカウントが有効であることを知ることができ、ユーザーはソーシャルエンジニアリングコンテンツを利用したメールを開く傾向があることを示す「生きているアカウントである証拠」を得ることができるのです。TA416は、さまざまなPlugXマルウェアのペイロードをインストールした悪意のあるURLを配信する前に、Webバグを使用して被害者を標的にしています。ロシア軍がウクライナ国境に集結し始めてから、これらの攻撃キャンペーン、特に欧州各国政府に対する攻撃キャンペーンの活動テンポは急激に早くなっています。

Webバグ偵察技術の使用は、TA416がマルウェアのペイロードを配信するターゲットについて、より識別力を高めていることを示唆しています。これまで同グループは、主にマルウェアのURLと一緒にWebバグのURLを配信し、受信を確認していました。しかし、2022年、TA416は、まずユーザーをプロファイリングした後に、マルウェアのURLを配信するようになりました。これは、TA416が悪意のあるツールがむやみに発見され、一般に公開されることを回避するための試みである可能性があります。TA416は、広範なフィッシングキャンペーンから、積極的にメールを開くことが実証されているターゲットにターゲットを絞り込むことで、悪意のあるマルウェアのペイロードでフォローアップする際の成功確率を高めているのです。

Webバグの中身 - 2020年~2021年の配信

2021年11月初旬から、プルーフポイントのリサーチャーは、欧州の外交機関を標的としたWebバグの偵察キャンペーンを確認しました。この活動は、ロシアとウクライナ、ひいては欧州のNATO加盟国間の緊張が高まっている時期と一致していることが注目されます。これらの電子メールは、まず、国連総会事務局のミーティングサービスアシスタントになりすました送信者から発信されました。プルーフポイントは、国連を標的としたこれらのキャンペーンを観測していませんが、国連と連絡を取っていると見せかけて、欧州の外交機関を標的としている攻撃キャンペーンを観測しています。この攻撃グループは、正規の電子メールマーケティングサービスであるSMTP2Goを利用して、このなりすましを実現しました。このサービスでは、ユーザーがenvelope senderフィールドを変更する一方で、このサービスによって生成された固有の送信者アドレスを使用することができます。

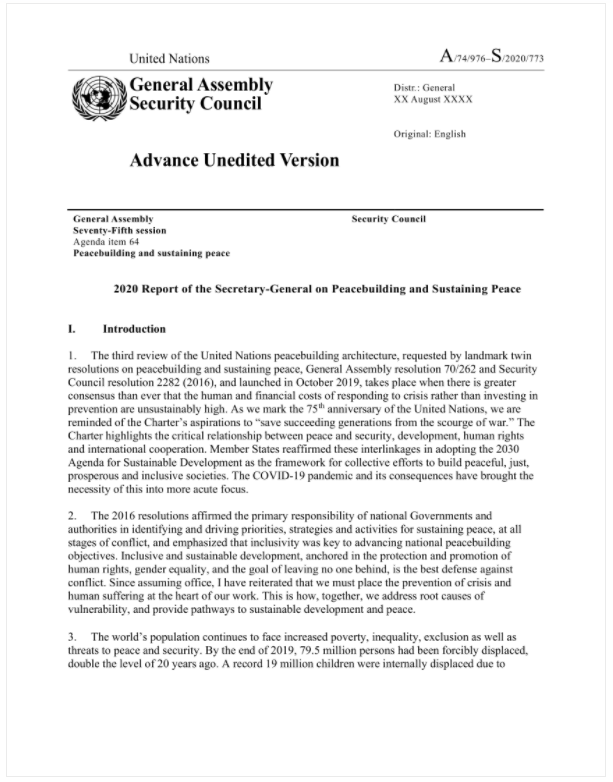

TA416は、少なくとも2020年以降、SMTP2Goを使用して、さまざまな欧州の外交機関になりすましています。2020年8月のキャンペーンにおける攻撃グループは、国連総会の同じミーティング サービス アシスタントになりすまし、再び欧州の政府機関をターゲットにしました。この以前のキャンペーンにおいて、TA416はDropBoxのURLを配信し、Recorded FutureによるPlugXマルウェア「Red Delta」の分析 と一致するPlugX亜種を配信しています。プルーフポイントは、TA416と公表されているグループ "Red Delta "の間には、かなりの重複があると評価しています。2020年8月と2021年11月のキャンペーンはいずれも欧州の外交機関を標的とし、SMTP2Goを利用して、エンドターゲットと通信する可能性のある外部の外交組織になりすまします。以下に含まれるのは、TA416/Red Deltaに起因するDropBox URL経由で配信された2020年8月の公開された悪意のあるZipファイルのハッシュ値です。

- Advance version of the 2020 Report of the Secretary-General on Peacebuilding and Sustaining Peace .zip

(平和構築と持続的な平和に関する事務総長報告書2020年版)

| 0e3e47697539f1773fb53114ab53229c0304d86ed35aec05e5f5bfdf3bd35f9a

図1. TA416 2020年8月「Advance version of the 2020 Report of the Secretary-General on Peacebuilding and Sustaining Peace (平和構築と持続的な平和に関する事務総長報告書2020年版)」のPDFおとり文書 54b491541376bda85ffb02b9bb40b9b5adba644f08b630fc1b47392625e1e60a

WebバグからPlugXへ

プルーフポイントのリサーチャーは、2021年11月と12月に、エンコードとリソース名の初歩的なスタイルを利用したWeb偵察キャンペーンを引き続き確認しています。基本的に、WebバグのURLには、良性の画像ファイルをホストするインフラ、メールキャンペーンに関するいくつかの情報(日付やキャンペーン名など)、メールキャンペーンの対象となる個々のユーザーに対する固有の情報が含まれています。これにより、攻撃グループは、どの受信者がフィッシングメールを受信し、開封したかを検証することができます。TA416のWebバグは、初歩的なものに見えますが、時間の経過とともに少しずつ進化していることが確認されています。このWebバグのURL構造は、まず、攻撃グループがコントロールするIPから始まり、ターゲットとなる被害者の電子メールエイリアスにちなんだJPGリソースを攻撃グループがコントロールするサーバーから取得します。次に、プルーフポイントのリサーチャーは、電子メール・アドレス全体をbase64エンコードした値を観測しました。

例:

- hxxp://45.154.14[.]235/jdoe.jpg

- hxxp://45.154.14[.]235/amRvZUBwcm9vZnBvaW50LmNvbQ==/328.jpg

リサーチャーは、PlugXマルウェアの配信に先行するTA416の攻撃キャンペーンにおいて、2020年8月から11月まで一貫して、WebバグURLを含むbase64でエンコードされたターゲットメールと同じ手法を確認しています。2020年に複数回、このWebバグの手法がDropboxのURLと一緒にメールに登場し、最終的にPlugXマルウェアのTrident Loaderの亜種を配信しています。Proofpoint、 Avira、Recorded Futureは、このインストール手法をTA416/Red Deltaに起因するものであると公表しています。TA416が国連職員になりすました2020年8月の上記キャンペーンでは、攻撃グループは、PlugXマルウェアを配信するクラウドホストのURLとともに、標的型メールを表すbase64エンコードされたWebバグリソースを利用しました。2021年11月から12月にかけてのWebバグ偵察キャンペーンで観測された攻撃グループが管理するIPは、45.154.14[.]235でした。

2022年1月17日より、プルーフポイントのリサーチャーは、TA416の攻撃グループがIPアドレス45.154.14[.]235を使用して、欧州外交機関に悪質なZipファイルを配信しようとするフィッシングメールを確認しています。これらの団体は、過去数カ月間、フィッシングメールの中でWebバグのURLを受け取ったことがあります。このIPは、Eメールがさらなる偵察用URLを配信するのではなく、今度は悪意のあるZipファイルを配信しようとしました。また、このフィッシングメールには、同じ悪意のあるアーカイブファイルを配信しようとするDropboxのURLも含まれていました。過去のTA416キャンペーンと同様に、Zipファイルには地政学的なテーマのタイトルが付けられており、このタイトルは、感染チェーンの一部として後にダウンロードされるPDFのおとり文書と同様のものでした。例えば、2022年1月17日のキャンペーンでは、以下のZipファイルおよびPDFファイルのタイトルが含まれていました。

- State_aid__Commission_approves_2022-2027_regional_aid_map_for_Greece.zip

- State_aid__Commission_approves_2022-2027_regional_aid_map_for_Greece.pdf

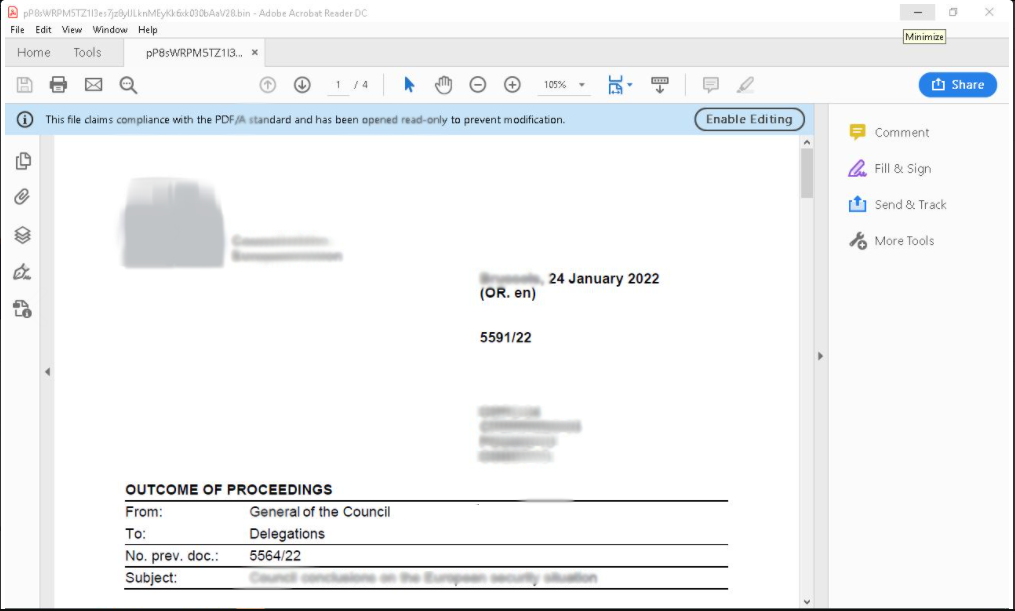

図2. 2021年1月のTA416 PDF おとり文書 - EU adopts conclusions on EU priorities in UN human rights fora in 2022.zip

(EU、2022年の国連人権フォーラムにおけるEUの優先事項に関する結論書を採択)

これまでTA416は、クラウドホスティングプロバイダーから、おとりファイル、正規のPEファイル、DLLローダー、PlugXマルウェア設定DATファイルを含むZipファイルを配信していましたが、最近のキャンペーンでは、異なる戦術を採用しています。プルーフポイントのリサーチャーは、DropBoxから配信された悪意のあるZipファイルには、ドロッパーマルウェアである初歩的な実行ファイルが含まれていることを指摘しています。このマルウェアは、DLL検索順序ハイジャックに使用される正規の実行可能ファイルの持続性を確立し、4つのコンポーネントのダウンロードを開始させます。これらのコンポーネントは、過去にPlugXマルウェアをインストールするために使用されたコンポーネントと類似しており、以下に含まれています。TA416 は、最初に配布される Zip ファイルに PlugX Trident Loader コンポーネントとデコイを含める傾向があることが、以前に公開された調査で明らかになっています。ここ数カ月、攻撃グループは、より複雑な配信チェーンを使用しており、PEドロッパーを使用して攻撃グループが管理するリソースからTrident Loaderコンポーネントを取得するようになっています。PDFを表示するDLL検索命令ハイジャックによりPlugXをインストールする方法は、依然として変わっていません。

マルウェアドロッパー実行ファイルの実行に起因するリクエスト

- PDF おとりファイル:

hxxps://45.154.14[.]235/State_aid__Commission_approves_2022- 2027_regional_aid_map_for_Greece.pdf

- DLL検索順序ハイジャックに使用される正規のPotPlayer PEファイル:

hxxps://45.154.14[.]235/PotPlayer.exe

- 悪質なPlugXマルウェアローダ:

hxxps://45.154.14[.]235/PotPlayer.dll

- PlugX マルウェアの構成は、DLL検索順序のハイジャックによって実行される:

hxxps://45.154.14[.]235/PotPlayerDB.dat

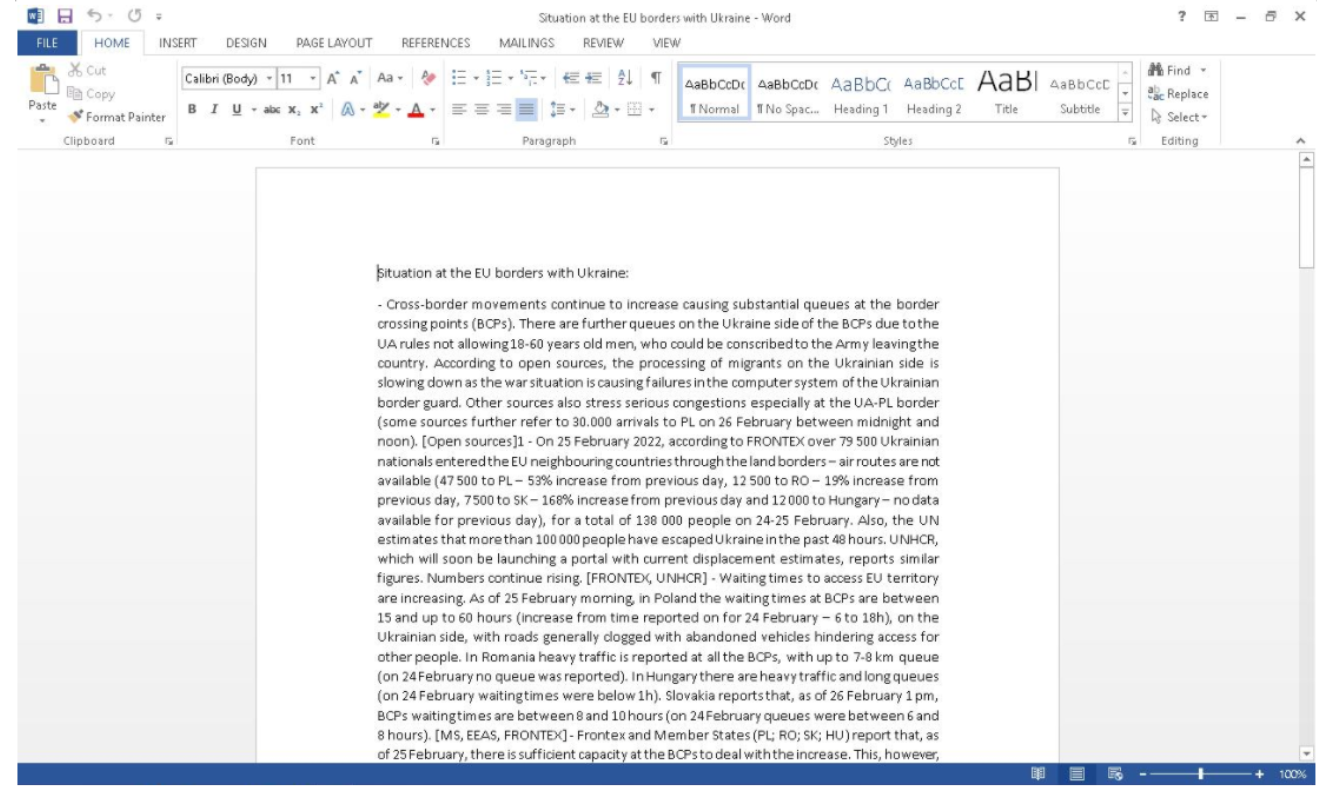

直近では2022年2月28日、TA416は欧州NATO諸国の外交官の漏洩したメールアドレスを使い、他国の外交官を標的にし始めました。標的となった人物は、難民・移民サービスに勤務していました。以下のURLはフィッシングメールで送信され、PEドロッパーを含む圧縮アーカイブが配信されました。このドロッパーは、同様に攻撃グループが管理するURLに呼び出され、おとり文書と更新されたTrident Loader PlugXマルウェアのペイロードのコンポーネントを配信しました。

- hxxp://www.zyber-i[.]com/europa/2022.zip

- Situation at the EU borders with Ukraine.zip|8a7fbafe9f3395272548e5aadeb1af07baeb65d7859e7a1560f580455d7b1fac

- Situation at the EU borders with Ukraine.exe|effd63168fc7957baf609f7492cd82579459963f80fc6fc4d261fbc68877f5a1(Stage 1 Dropper)

- hxxp://103.107.104.19/2022/eu.docx (Decoy Document)

- hxxp://103.107.104.19/FontEDL.exe (PE Legit)

- hxxp://103.107.104.19/DocConvDll.dll (DLL Loader)

- hxxp://103.107.104.19/FontLog.dat (PlugX Encrypted Payload)

攻撃者サーバーC2との通信

- hxxps://92.118.188[.]78/

図 3. 2022年2月28日のTA416のWordドキュメントおとり文書– eu.docx.

マルウェアTA416 PlugXの見分け方について

配信されたペイロードと、第一段階のマルウェアドロッパーがURLから取得した正規のリソースを詳細に分析した結果、TA416は再びPlugXマルウェアのアップデート版を使用して被害者を狙っていることが判明しました。これまで同グループは、PlugXマルウェアのインストールにつながるDLL検索順ハイジャックのプロセスを開始するために、Avastファイルリソースwsc_proxy.exeを含むさまざまな正規のアンチウイルスファイルを利用してきました。2022年1月のキャンペーンでは、TA416はPEファイルpotplayermini.exeを使用して、DLL検索順序のハイジャックを開始しました。これは、公開されているメディアプレーヤー「Daum PotPlayer 1.5.29825」の一部である正規の実行ファイルで、Mandiantは以前、少なくとも2016年から検索順序のハイジャックに弱いことを文書化しています。TA416と直接の相関関係がない数多くの中国のAPTグループが、当時からこれを利用しています。この攻撃キャンペーンでは、potplayermini.exeの脆弱性を利用して、難読化されたランチャーを含むファイルPotPlayer.dllをロードし、その結果ファイルPotPlayerDB.datを実行するものでした。また、DocConvDll.dll は、PlugX DAT 設定ファイルのローダーとして断続的に使用されています。TA416 の歴史的な戦術、技術、手順(TTP)をご存知の方は、以前のキャンペーンで同グループが PlugX のインストールに使用した Trident Loader の手法と非常に類似していることをご存知でしょう。

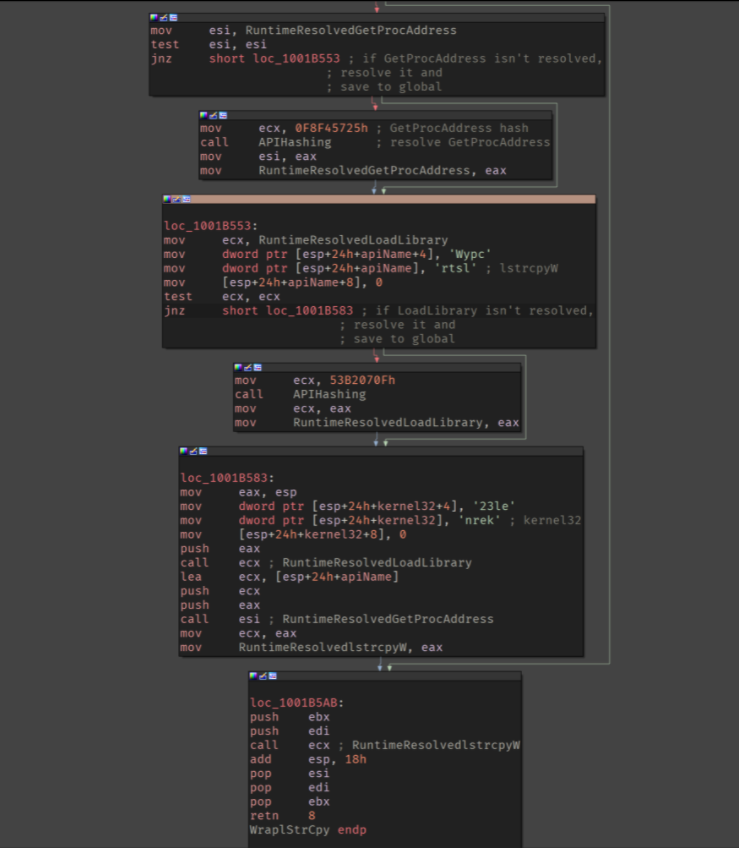

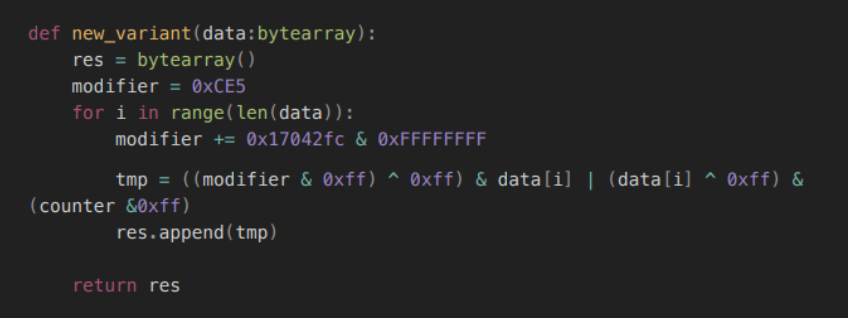

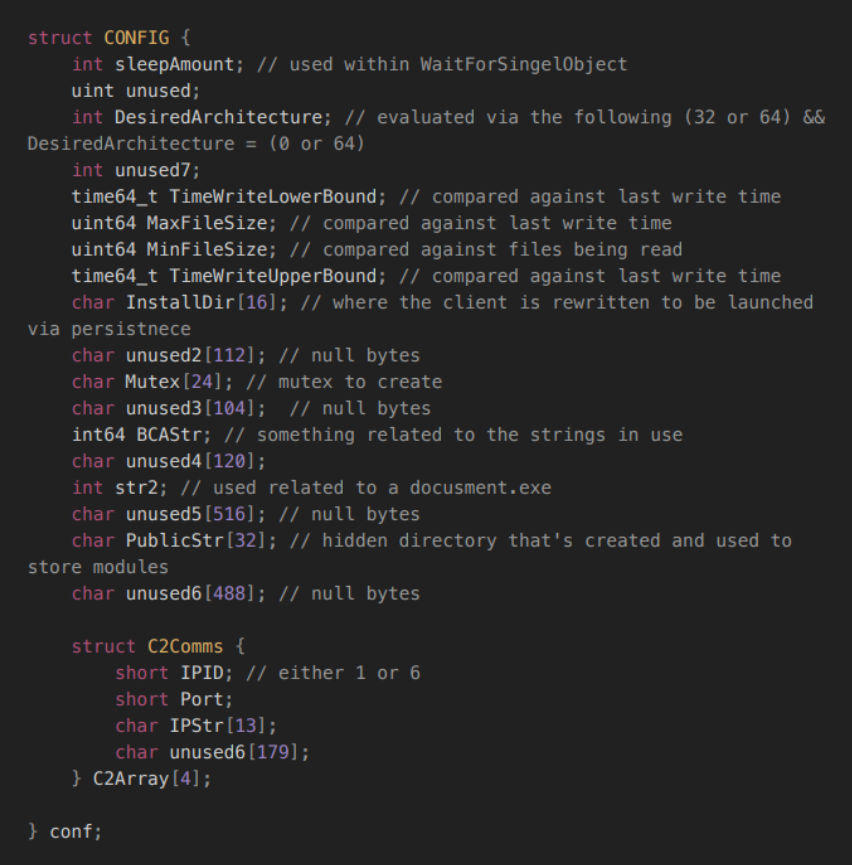

PotPlayerDB.dat は、PlugX マルウェアの亜種ですが、TA416 は、そのエンコード方法を変更し、ペイロードの設定機能を拡張することでペイロードを更新しました。これまで TA416 は、PlugX DAT 構成ファイルのオフセット 0 に含まれる XOR キーを利用して、DLL ランチャーが PlugX ペイロードをデコードすることに依存していました。今回、TA416 はこの方法をやめ、より依存性の低い、より複雑な方法を選択しました。最新バージョンでは、解析を妨害するための難読化が施されています。その主な方法の1つは、実行時にAPI関数を解決することです。一般的に、マルウェアはDLLをロードし、DLLのエクスポートのセットを反復して文字列をハッシュ化し、一致するハッシュを探します。この PlugX の反復処理では、標準的な API ハッシュが行われますが、それは関数 GetProcAddress と LoadLibrary のアドレスを解決するためだけです。これらの関数が適切に解決されると、残りの関数はそのテキスト名でロードされます。

図4. PlugXマルウェアAPIのハッシュ化手法

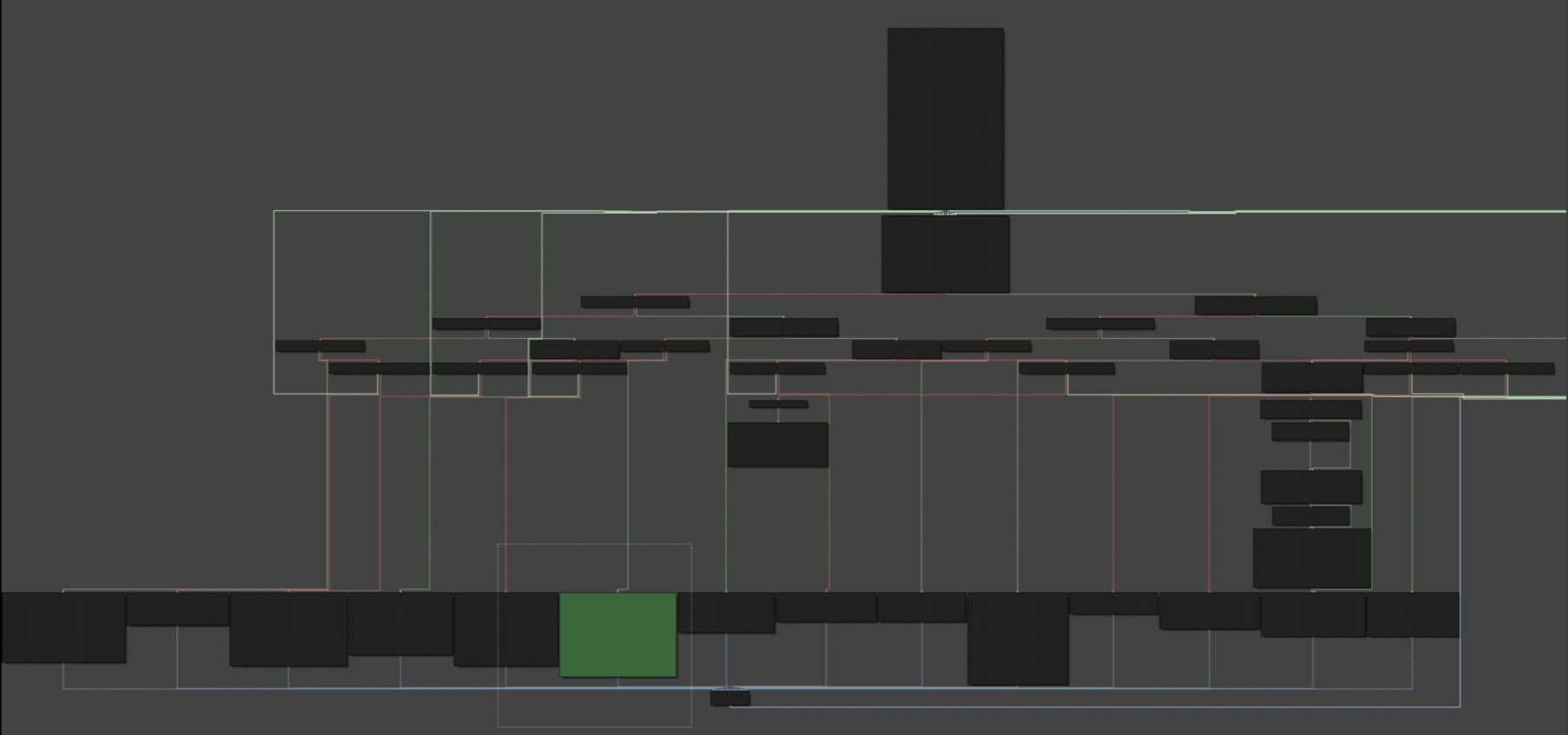

この難読化の試みに加え、マルウェアの「ビジネスロジック」を含む関数のほとんどは、ステートマシン(状態機械)を使って難読化されています。高度なレベルでは、関数内でどのブロックが実行されるかの順序を不明瞭にします。これは、関数内で多くの比較を行う状態変数を維持することで実現される。各ブロックの後、状態変数は後続のブロックが何であれ変更され、解析をより困難にします。このサンプルでは、さらに、マルウェアの設計を通じて、アンチ解析技術を実装しています。このサンプルは、ステートマシンの各反復の後、XOR演算でステートを変更します。これにより、ステートが関数の結果としてハードコードされていないため、解析が困難になります。この制御の難読化は、制御フローグラフの高度に循環的な性質によって、以下のように明らかになります。

図5. PlugXマルウェアの制御フロー図

リサーチャーは、PlugXのアンチ解析技術を破ると、このマルウェアの設定を調べることができました。注目すべきは、以前のバージョンや標準的なPlugXマルウェアには存在しなかった3つのフィールドが追加されていたことです。新バージョンには、以下のものが含まれていました。

- 指定されたディレクトリ内のファイルに対するフィルタリングに使用される、最新の書き込み時刻の2つのハードコードされた日付

- 指定されたディレクトリ内のファイルに対するフィルタリングのための最小および最大ファイルサイズ

- フォルダの特性を変更し、感染したユーザーからそれを隠す "public/Publics" にデフォルトで設定される形式文字列

過去にPlugXマルウェアの設定にフィールドが追加された場合、その後のキャンペーンで確認されたサンプルにもそのフィールドが残存していました。しかし、最近では、これが必ずしも正しいとは言えない状況になっています。最近のキャンペーンでは、一貫して繰り返される明確な設定が存在しないのです。マルウェアの設定フィールドの拡張は、このツールがTA416によって追加開発されていることを実証しています。さらに、被害者のファイルをより適切にフィルタリングし、感染したユーザーをより適切に隠蔽できるような機能が追加されていることから、侵入時に使用する、より機能的で正確なツールを作成するために、アンチアナリシスを超えて活動していることが分かります。また、PlugXペイロードのさまざまなバージョンが短期間に使用されていることも示しています。

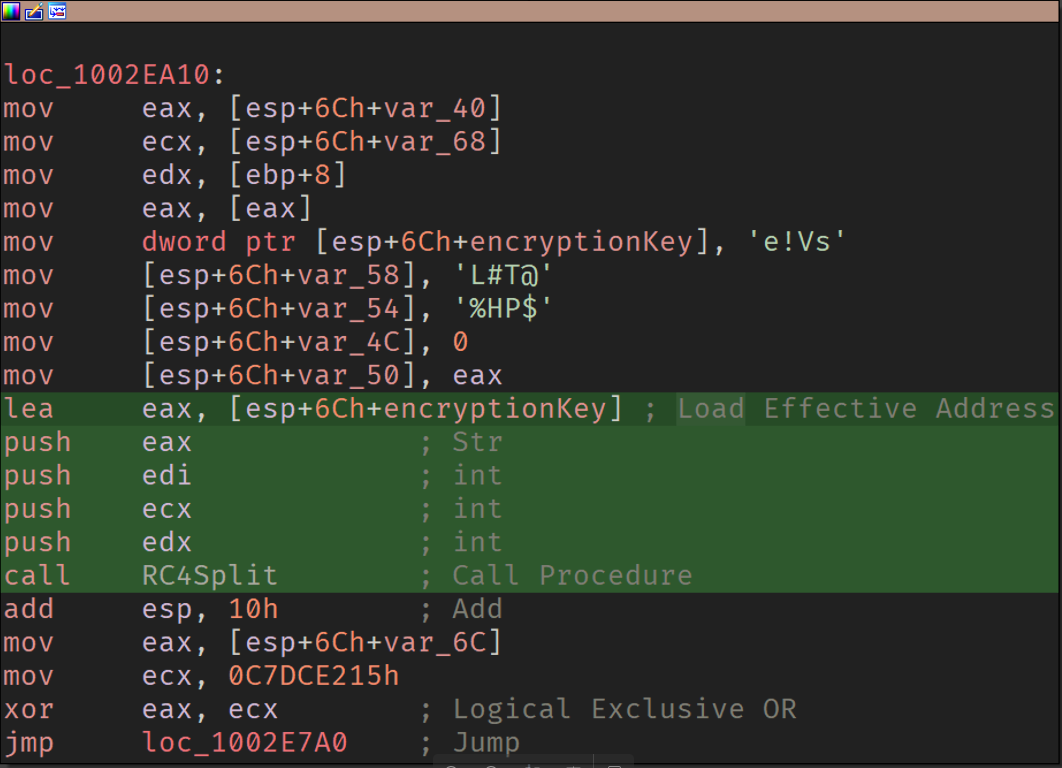

コマンド&コントロール

2022年1月版のPlugXマルウェアは、動的に構築されるハードコードされた鍵とともに、RC4暗号を利用しています。通信では、コマンド&コントロール(C2)サーバに送信する前にデータを圧縮してから暗号化し、C2サーバから受信したデータには逆に同じ処理を実施します。下図はRC4鍵「sV!e@T#L$PH%」が暗号化されたデータと共に渡される様子です。データはLZNT1とRtlDecompressBufferによって圧縮・解凍されます。2022年1月のキャンペーンでは、配信されたPlugXマルウェアのサンプルは、ポート187を介してC2サーバ92.118.188[.]78と通信していました。2022年2月のキャンペーンにおいて、プルーフポイントのリサーチャーは、PlugXマルウェアが最初のHTTPレスポンスでボットに送信されるRC4キーを使用し、それがC2サーバに向かうデータの暗号化に使用されるというバリエーションを観測しました。

図6. PlugXマルウェアのRC4暗号化キーと暗号化されたデータ

ハイスピードのマルウェアの開発

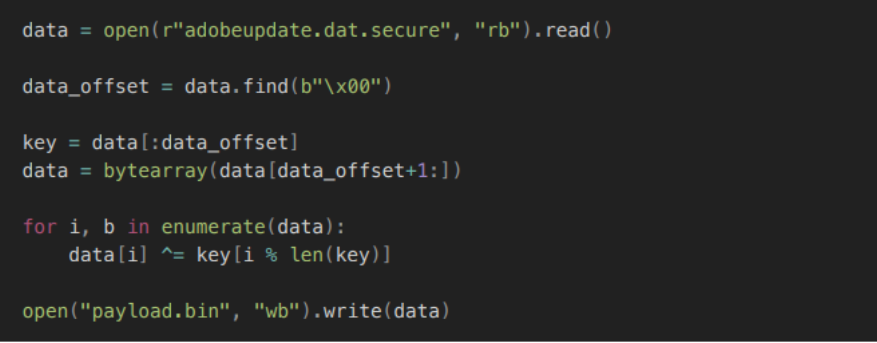

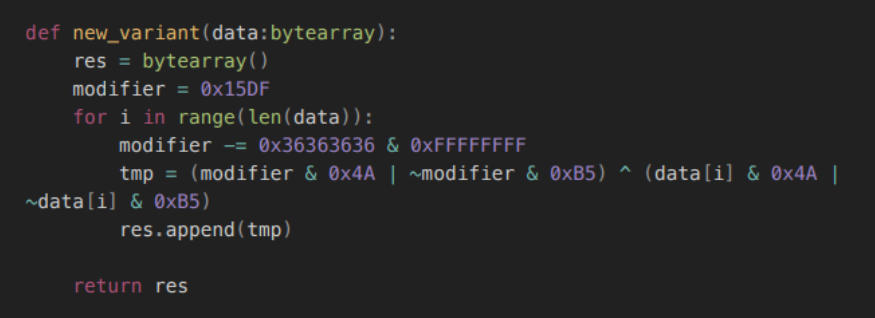

TA416 PlugX マルウェアの感染およびエンコード方法について詳述した過去の情報公開を受け、グループは PlugX ペイロードの急速な開発速度を採用したようです。正規のPEとDLLローダーファイルを使用してTridentをロードしたペイロードコンポーネントをPEドロッパーが取得し、PlugXペイロードをロードするというTA416特有のインストール方法は変わりませんが、この感染チェーンのコンポーネントは定期的に変化しています。このグループは、サイドロードを開始するために異なる正規のPEファイルを使用し、さらに本ブログで指摘したPotPlayerおよびDocConバージョンを含むさまざまなPlugX DLLローダを使用します。また、TA416は、最終的なPlugXペイロードの異なるバリエーションを使用しており、詳細に分析すると、通信ルーチンが異なることが確認されています。さらに、ペイロードのDATファイルの復号化方法は、2022年初頭から定期的に進化しています。観測されたいくつかの復号化スキーマと構成例を、観測された PlugX ペイロードの進化の詳細を示す日付範囲とともに以下に記載します。

図7. 2020年~2022年PlugX DATファイルの復号化

図8. 2022年1月~2022年2月のPlugX DATファイル復号化

図9. 2022年2月中旬のPlugX DATファイルの復号化

図10. PlugXマルウェアの設定例

アトリビューション(攻撃者の紐づけ)

プルーフポイントのリサーチャーは、PlugXマルウェアを配信する最近のキャンペーンで確認されたオペレーターは、2020年にRecorded Future社のRed Deltaキャンペーンの一部として確認されたものと同じであると高い信頼性を持って評価しています。この評価は、メール配信に同じメールマーケティングサービスを使用していること、ヨーロッパの外交機関に一貫してなりすましていること、2020年、2021年、2022年のキャンペーンでWebバグのパターンが繰り返されていること、キャンペーン間で一貫した被害者像が観察されていること、ZipとPDFのデコイファイルでほぼ同じファイル名構造が観察されていること、PlugXマルウェアの実行に非常に類似したTrident Loader TTPsを用いていることに基づいて行われています。

|

戦術 |

2020年 |

2021 – 2022年 |

|

SMPT2Goによるスプーフィング |

|

|

|

国連職員へのなりすまし |

|

|

|

初歩的なBase64のWebバグ |

|

|

|

TridentにロードされたPlugX |

|

|

|

政治をテーマにしたPDFおとり文書 |

|

|

|

ZipとPDFのおとりファイル名の一致 |

|

|

|

欧州の外交機関を標的にしている |

|

|

図11. TA416 TTPの経時的なマッピング

結論

欧州の外交機関に対する複数年にわたる攻撃キャンペーンは、欧州の外交機関がTA416の一貫した責任範囲であることを示しています。欧州における地政学的な対立と経済的な激変が続いている現在、欧州の団体を標的にするという指示が増えている可能性があります。このグループのフィッシング詐欺の手口やツールは、これまであまり詳しく調査されてきませんでしたが、Trident Loader を使用した 更新されたPlugX マルウェアのインストールに一貫して依存していることから、このグループに関するいくつかの重大な発表に基づくと、TA416 には大きな革新性がないことが分かります。しかしTA416 は、この革新性の欠如を補うために、より頻度高く亜種を更新して開発することを選択しました。TA416 はPlugXツールキットの段階的かつ時差的な変更を迅速に行い、過去数年間使用してきたツールセットを定期的に変更することが、実用的であることを証明しています。このような変化があるにもかかわらず、このグループは常習的にターゲットセットを執拗に狙い、定着したフィッシングの手口と組み合わせて、脅威リサーチャーに定期的に発見させることがよくあります。TA416がその手口に関する今回の発表を読めば、プルーフポイントのリサーチャーは、彼らがまたすぐに手口を変えるAPTの世界における「Tubthumping」であり続けることを十分予想します。リサーチャーは、彼らの手口を公表することはできても、彼らを抑えることはできないのです。

IOC / Indicators of Compromise (侵害の痕跡)

|

IOC |

Type of IOC |

Description |

|

|

hxxps://45.154.14[.]235/State_aid__Commission_approves_2022-2027_regional_aid_map_for_Greece.zip |

URL |

Malicious Delivery URL |

|

|

hxxps://www.dropbox[.]com/s/State_aid__Commission_approves_2022-2027_regional_aid_map_for_Greece.zip?dl=1 |

URL |

Malicious Delivery URL |

|

|

hxxps://www.dropbox[.]com/s/EU adopts conclusions on EU priorities in UN human rights fora in 2022.zip/?dl=1 |

URL |

Malicious Delivery URL |

|

|

hxxps://www.dropbox[.]com/s/EU%20adopts%20conclusions%20on%20EU%20priorities%20in%20UN%20human%20rights%20fora%20in%202022.zip/?dl=1 |

URL |

Malicious Delivery URL |

|

|

hxxps://uepspr[.]com/2023/EU%20adopts%20conclusions%20on%20EU%20priorities%20in%20UN%20human%20rights%20fora%20in%202022.zip |

URL |

Malicious Delivery URL |

|

|

hxxps://uepspr[.]com/2023/EU adopts conclusions on EU priorities in UN human rights fora in 2022.zip |

URL |

Malicious Delivery URL |

|

|

hxxps://www.dropbox[.]com/s/EU adopts conclusions on EU priorities in UN human rights fora in 2022.zip/?dl=1 |

URL |

Malicious Delivery URL |

|

|

hxxps://www.dropbox[.]com/s/EU%20adopts%20conclusions%20on%20EU%20priorities%20in%20UN%20human%20rights%20fora%20in%202022.zip/?dl=1 |

URL |

Malicious Delivery URL |

|

|

hxxps://uepspr[.]com/2023/EU%20adopts%20conclusions%20on%20EU%20priorities%20in%20UN%20human%20rights%20fora%20in%202022.zip |

URL |

Malicious Delivery URL |

|

|

hxxps://uepspr[.]com/2023/EU adopts conclusions on EU priorities in UN human rights fora in 2022.zip |

URL |

Malicious Delivery URL |

|

|

https://upespr[.]com/Council conclusions on the European security situation.zip |

URL |

Malicious Delivery URL |

|

|

hxxps://45.154.14[.]235/mfa/Council%20conclusions%20on%20the%20European%20security%20situation.pdf |

URL |

Malicious Delivery URL |

|

|

hxxp://www.zyber-i[.]com/europa/2022.zip |

URL |

Malicious Delivery URL |

|

|

hxxps://69.90.184[.]125/lt/2023.rar |

URL |

Malicious Delivery URL |

|

|

Council conclusions on the European security situation.exe |

6fd9d745faa77a58ac84a5a1ef360c7fc1e23b32d49ca9c3554a1edc4d761885 |

Executable File |

Malicious PE Dropper |

|

State_aid__Commission_approves_2022-2027_regional_aid_map_for_Greece.exe |

5851043b2c040fb3dce45c23fb9f3e8aefff48e0438dec7141999062d46c592d |

Executable File |

Malicious PE Dropper |

|

Situation at the EU borders with Ukraine.exe |

effd63168fc7957baf609f7492cd82579459963f80fc6fc4d261fbc68877f5a1 |

Executable File |

Malicious PE Dropper |

|

REGULATION OF THE EUROPEAN PARLIAMENT AND OF THE COUNCIL.exe |

b2ff5535caa1d70c9d0d59cd68619b142858ae018064c891b4671154aa93abf3 |

Executable File |

Malicious PE Dropper |

|

Advance version of the 2020 Report of the Secretary-General on Peacebuilding and Sustaining Peace.pdf |

54b491541376bda85ffb02b9bb40b9b5adba644f08b630fc1b47392625e1e60a |

PDF File |

Decoy Files |

|

Council conclusions on the European security situation.pdf |

a4ff2c5913cce536759777acee3cfcc8824b927304c8a93ac64d37d1b01a576f |

PDF File |

Decoy Files |

|

Situation at the EU borders with Ukraine.docx |

a07cece1fa9b3c813c0b6880b24a6494a9db83e138102da3bce30ebff51909c0 |

Doc File |

Decoy Files |

|

REGULATION OF THE EUROPEAN PARLIAMENT AND OF THE COUNCIL.pdf |

0c2f5b6fe538d088fed11ab10925210cb2eb782f471e6f09c484677e82fc5f26 |

PDF File |

Decoy Files |

|

State_aid__Commission_approves_2022-2027_regional_aid_map_for_Greece.pdf |

ec32ff0c049bd8812a35aeaaaae1f66eaf0ce8aefce535d142862ae89435c2e2 |

PDF File |

Decoy Files |

|

PotPlayer.exe |

76da9d0046fe76fc28b80c4c1062b17852264348fd873b7dd781f39491f911e0 |

Executable File |

Legit PE File for DLL Search Order Hijacking |

|

FontEDL.exe |

19870dd4d8c6453d5bb6f3b2beccbbbe28c6f280b6a7ebf5e0785ec386170000 |

Executable File |

Legit PE File for DLL Search Order Hijacking |

|

PotPlayer.dll |

e1dbe58393268d7ddabd4bed0cdedf0fbba85d4c3ef1300580ed4c74e147aa61 |

DLL File |

Malicious Loader DLL |

|

DocConvDll.dll |

436d5bf9eba974a6e97f6f5159456c642e53213d7e4f8c75db5275b66fedd886 |

DLL File |

Malicious Loader DLL |

|

DocConvDll.dll |

a01f353c92afcd45b5731815c79f1e1d01366cefa75b41550a28d999857c5b88

|

DLL File |

Malicious Loader DLL |

|

PotPlayer.dll |

472822c6bdc710175987eb7d9171f780c974a83ea2b26f117b748babb9b796b8 |

DLL File |

Malicious Loader DLL |

|

PotPlayerDB.dat |

fac8de00f031299f6c698b34534d6523428b544aad6a40fdc4b000a04ee82e7c |

DAT File |

PlugX Malware Payload |

|

FontLog.dat |

82df9817d0a8dca7491b0688397299943d9279e848cdc4a5446d3159d8d71e6f |

DAT File |

PlugX Malware Payload |

|

FontLog.dat |

b9e330373b382beaf4f0bcce83d65f13399d42dc3e9fcdc7b4ef26fa89360762 |

DAT File |

PlugX Malware Payload |

|

PotPlayerDB.dat |

03a836034360841fd6b99927c5b639d074e9fce4f16bd4f77ab57a9e5c12d976 |

DAT File |

PlugX Malware Payload |

|

hxxps://45.154.14[.]235/2023/PotPlayer.exe |

URL |

Malware Delivery URL |

|

|

hxxps://45.154.14[.]235/2023/PotPlayer.dll |

URL |

Malware Delivery URL |

|

|

hxxps://45.154.14[.]235/2023/PotPlayerDB.dat |

URL |

Malware Delivery URL |

|

|

hxxp://103.107.104[.]19/2022/eu.docx |

URL |

Malware Delivery URL |

|

|

hxxp://103.107.104[.]19/FontEDL.exe |

URL |

Malware Delivery URL |

|

|

hxxp://103.107.104[.]19/DocConvDll.dll |

URL |

Malware Delivery URL |

|

|

hxxp://103.107.104[.]19/FontLog.dat |

URL |

Malware Delivery URL |

|

|

hxxps://69.90.184[.]125/lt/2022.pdf |

URL |

Malware Delivery URL |

|

|

hxxps://69.90.184[.]125/lt/FontEDL.exe |

URL |

Malware Delivery URL |

|

|

hxxps://69.90.184[.]125/lt/DocConvDll.dll |

URL |

Malware Delivery URL |

|

|

hxxps://69.90.184[.]125/lt/FontLog.dat |

URL |

Malware Delivery URL |

|

|

hxxps://45.154.14[.]235/State_aid__Commission_approves_2022-2027_regional_aid_map_for_Greece.pdf |

URL |

Malware Delivery URL |

|

|

hxxps://45.154.14[.]235/PotPlayer.exe |

URL |

Malware Delivery URL |

|

|

hxxps://45.154.14[.]235/PotPlayer.dll |

URL |

Malware Delivery URL |

|

|

hxxps://45.154.14[.]235/PotPlayerDB.dat |

URL |

Malware Delivery URL |

|

|

hxxp://upespr[.]com/PotPlayerDB.dat |

URL |

Malware Delivery URL |

|

|

hxxp://upespr[.]com/State_aid__Commission_approves_2022-2027_regional_aid_map_for_Greece.pdf |

URL |

Malware Delivery URL |

|

|

hxxp://upespr[.]com/PotPlayer.dll |

URL |

Malware Delivery URL |

|

|

hxxp://upespr[.]com/PotPlayer.exe |

URL |

Malware Delivery URL |

|

|

hxxps://45.154.14[.]235/State_aid__Commission_approves_2022-2027_regional_aid_map_for_Greece.pdf |

URL |

Malware Delivery URL |

|

|

hxxps://45.154.14[.]235/PotPlayer.exe |

URL |

Malware Delivery URL |

|

|

hxxps://45.154.14[.]235/PotPlayer.dll |

URL |

Malware Delivery URL |

|

|

hxxps://45.154.14[.]235/PotPlayerDB.dat |

URL |

Malware Delivery URL |

|

|

103.107.104[.]19 |

IP |

Actor-Controlled IP |

|

|

69.90.184[.]125 |

IP |

Actor-Controlled IP |

|

|

45.154.14[.]235 |

IP |

Actor-Controlled IP |

|

|

upespr[.]com |

Domain |

Actor-Controlled Domain |

|

|

www.zyber-i[.]com |

Domain |

Actor-Controlled Domain |

|

|

hxxps://92.118.188[.]78 |

URL |

PlugX C2 IP |

|

Emerging Threats Signatures

2851112 ETPRO TROJAN ta416 Related PlugX Activity (POST)

※本ブログの情報は、英語による原文「The Good, the Bad, and the Web Bug: TA416 Increases Operational Tempo Against European Governments as Conflict in Ukraine Escalates」の翻訳です。英語原文との間で内容の齟齬がある場合には、英語原文が優先します。