主な調査結果:

- SocGholish は、比較的検出しやすいものの、阻止するのは困難です

- 入念なキャンペーン管理により、インシデント対応者にとって分析は困難になっています

- SocGholish は、侵害された Web サイトに注入された JavaScript により配布されます

- プルーフポイントは、SocGholish アクティビティを攻撃者 TA569 に関連付けています

概要

SocGholish は、現在の情報セキュリティ環境において勢力を伸ばし続けているマルウェアの一種です。さまざまな段階、適格チェック、難読化ルーティンを使用しているため、現在最も阻止が困難なマルウェアの一つになっています。SocGholish は、2018 年には実際に確認されています。TA569 により使用されている標的の選び方、侵入ロジック、特定の手順や、感染の中間段階における SocGholish の使用に関する詳細が把握しづらいことから、このように秘密に包まれています。

SocGholish について

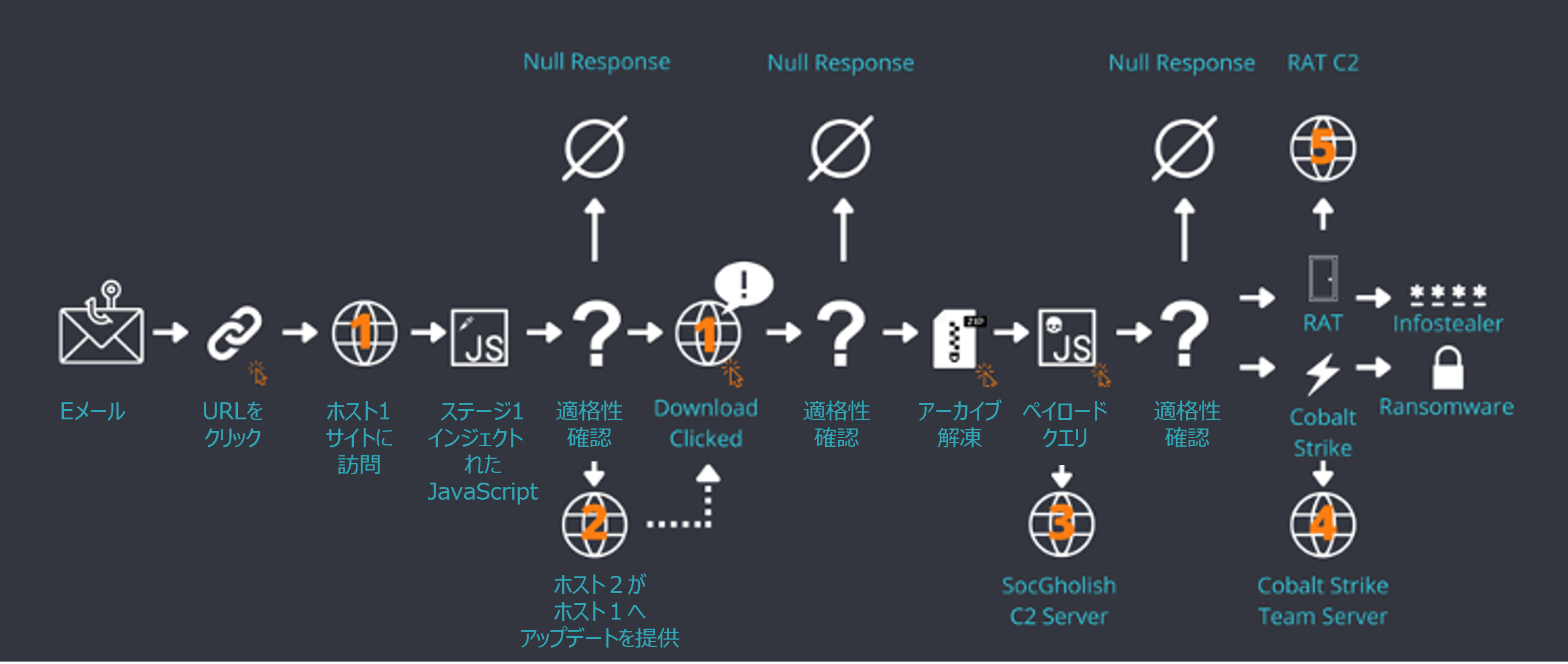

SocGholish は主に、初期感染における「ドライブバイ」ダウンロードスタイルをとることで知られています。ドライブバイ ダウンロード攻撃は、正規のサイトを侵害し、悪意のある JavaScript をページに注入して使用します。侵害された Web サイトへのリンクが記載されたメールを受け取り、それを疑うことなくクリックしてしまった場合、ブラウザがページを読み込むと、インジェクションされた JavaScript が実行されます。

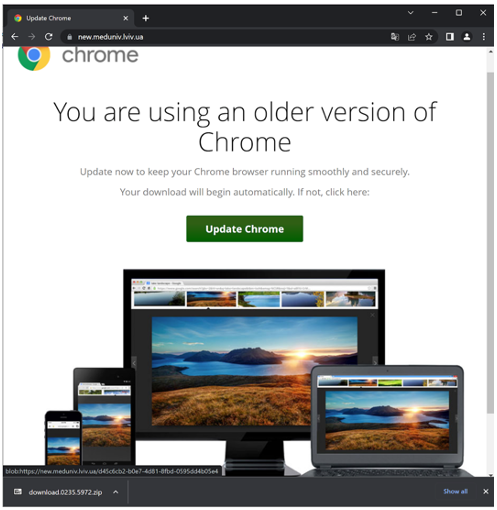

被害を受けたブラウザが感染対象となる要件を満たした場合 (Windows ホストの使用、外部ソースからのアクセス、特定の Cookie チェック)、ブラウザのアップデートを装ったファイルのダウンロードが提示されます。対象のドメインからこのアップデート プロンプトを読み込むことにより、アップデートが正規のものであることをアピールします。

この 2 つ目の段階でユーザーにダウンロードして実行するよう促します。JavaScript ファイルが含まれる圧縮されたアーカイブを処理する前に、追加の適格チェックが実行されます。ファイル名には例として「AutoUpdater.js」があります。

標的ユーザーが悪意のあるペイロードを実行すると、SocGholish 攻撃チェーンの 3 つ目の段階が開始します。一連の Windows Management Instrumentation (WMI) の呼び出しが、JavaScript ペイロードを実行する親プロセスにより行われます (cscript またはその他のネイティブ Windows スクリプトホストが活用できる可能性がありますが、wscript がこの現行世代において観察されています)。こうした WMI の呼び出しは、システムのプロファイルを作成し、後続のペイロードの適格を確認するために使用されます。ドメインの信頼関係、ユーザー名、コンピュータ名といったデータは、攻撃者が管理するインフラに抜き出されます。この偵察段階は、攻撃者にとって、最終ペイロードを分析環境にデプロイするのを回避する機会でもあります。

図 1: SocGholish の概要

図 2: 偽装のアップデート

最初のおとり – フィッシングまたはトラフィックファネル?

ほとんどのフィッシングキャンペーンの戦術は、さまざまなマルウェアにおいて似ていますが、SocGholish は、フィッシング キャンペーンの従来の特徴を採用していない点から普通とは異なります。

- 行動喚起なし

- 緊急性なし

- 脅迫や報酬の約束なし

- 露骨な詐欺や誤誘導

Threat Research では、SocGholish が以下の 2 つの条件のいずれかに適合するサイトに注入され、メールキャンペーンで活用されていることを確認しています。

- 広範なマーケティングや正規のメール広告のキャンペーン

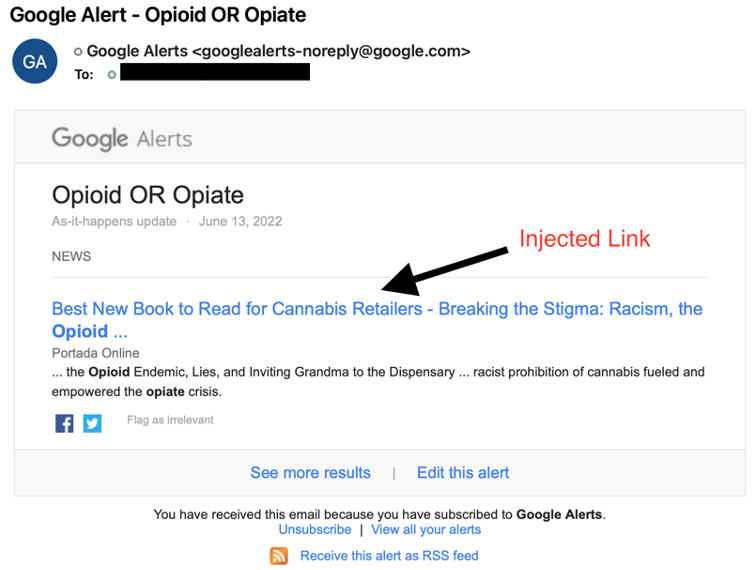

- Google アラートやその他の類似サービスによる集約や流布につながる、強力な SEO (検索エンジン最適化) やページランキング

SocGholish がインジェクションされた多くのコンテンツはメールキャンペーンで確認できないことに注目すべきです。本レポートの公開時点において、Threat Research では、1000 以上のアクティブインプラントを追跡しながらも自社のデータ内で確認できたものはほんの一部です。SocGholish 感染トラフィックの 2 週間サンプルによると、プルーフポイントは、ポーランド、イタリア、フランス、イラン、スペイン、ドイツ、英国、米国、日本などのさまざまな国のユーザーを標的にした、300 近くの感染 Web サイトを特定しました。

こうしたことから、「戦術や標的が異なるさまざまなキャンペーンがあるのだろうか?」といった疑問が起こります。

SocGholish インプラントの現行世代は、特別に設計されたソースからのリダイレクトを必要とするため、URL を入力し、ページにアクセスするだけでは、最初の JavaScript を実行するに十分ではありません。このようなことやその他の観察内容をふまえ、Threat Research では、攻撃者は、ある意味では Google アラートやその他の集約フィードなどのサービスによる注入リンクの集約を頼りにしており、メールにより URL を直接配布するわけではないことをある程度確信しています。むしろ、感染した URL は、ユーザー、集約サービス、またはマーケティングサービスにより、Web ページに SocGholish が注入されていることを知らずに適切に送信されています。

図 3: Google アラートにより配布される SocGholish

すべてを統合

プルーフポイントでは TA569 が金銭を目的とした攻撃者であることをほぼ確信しており、これは、SocGholish に感染したコンテンツの特別な使用や販売を通じて得たアクセスから金銭的利益を得ています。プルーフポイントでは、パートナーとの調査や協力を通じて、SocGholish の後にデプロイされたマルウェアは、感染マシンのプロファイルに応じて異なることを確認しました。さまざまなインシデント対応ジャーナルによると、標的がドメイン参加の場合、一般的に WastedLocker、Hive、LockBit などのランサムウェアがデプロイされます。被害者がドメイン参加でない場合、リモートアクセス型トロイの木馬 (RAT) がデプロイされます。プルーフポイントでは、RAT のデプロイは、標的の雇用主といった、ランサムウェアをデプロイするネットワークの足掛かりを築くために認証情報を取得する試みであることをある程度確信しています。被害者のプロファイルにかかわらず、TA569 は後続のマルウェアのデプロイを積極的に行うため、滞在時間は非常に短いです。

本レポートで言及されている後続のランサムウェアアクティビティは、EvilCorp、Gold Drake、UNC2165 として公開されているアクティビティと重なります。TA569 は、標的環境への最初のアクセスに注力しているため、プルーフポイントでは、TA569 と、感染後アクティビティを実行する攻撃者との関連性において同等であるとみなすことを推奨しません。

図 4: SocGholish のキルチェーン

まとめ

ユーザーは、信頼されたソースからでも悪意のあるペイロードを配布する TA569 により使用される、新しいソーシャル エンジニアリングおよび悪用メカニズムを認識する必要があります。この攻撃チェーンをふまえると、ユーザーの意識向上トレーニングやソフトウェア アップデートのベストプラクティスについて組織による継続的で明確なコミュニケーションが重要であることがわかります。SocGholish は、正規の方法で配布されることや、最初の攻撃からランサムウェアへと進化する速度といったことから、変わらず企業にとって重大な脅威です。防御者はアラートの評価を入念に行い、誤検知としてすぐに閉じてしまうことのないようにしなければなりません。