主なポイント

- 少なくとも2020年後半から2022年にかけて、TA453は、これまで彼らが実施していたフィッシング手法とは異なり、かつこれまでターゲットにしていた被害者像とは異なるターゲットに対して、攻撃キャンペーンを実施しており、侵害されたアカウント、マルウェア、これまでとは異なる苦情をテーマにしたルアーを利用して、医療研究者、不動産業者、旅行会社などさまざまな背景を持つ標的を狙っています。

- プルーフポイントのリサーチャーは、これらの攻撃キャンペーンは、イスラム革命防衛隊(IRGC)の情報要件に対する柔軟な指示を反映していると、中程度の確信を持って評価しています。

- また、TA453の活動のサブクラスタは、IRGCによる隠密作戦、さらには決死作戦を支援するためのアドホックな指令である可能性を示しています。

概要

少なくとも2020年後半以降、プルーフポイントのリサーチャーは、TA453(Charming Kitten、PHOSPHORUS、APT42として公に知られているグループとアトリビューションが一致)のフィッシング活動において、攻撃グループが通常のフィッシング手法から離れ、被害者をターゲットとするこれまでとは異なる活動を観測しています。TA453の電子メールキャンペーンの特徴は、ほとんどの場合、学者、研究者、外交官、反体制派、ジャーナリスト、人権活動家をターゲットにし、メッセージ本文にWebビーコンを使用して、最終的にターゲットの認証情報を取得しようとすることです。このような攻撃キャンペーンは、実際にマルウェアなどが送付される前に、攻撃者が作成したアカウントから数週間の無害な会話で始まる場合があります。

それに比べ、TA453のこれまでとは異なる攻撃キャンペーンでは、医療研究者、航空宇宙エンジニア、不動産業者、旅行代理店などが標的にされています。これらのフィッシング詐欺は、侵害されたアカウント、マルウェア、これまでとは異なる苦情をテーマにしたルアーなど、TA453にとって新しいフィッシング手法を利用しています。プルーフポイントは、このこれまでとは異なる攻撃活動は、イスラム革命防衛隊(IRGC)の臨時の情報要件に対するTA453のダイナミックなサポートを反映していると中程度の確信を持って判断しています。また、この活動により、研究者はIRGCの任務に対する理解を深め、TA453がIRGCの監視および運動作戦の試みを支援する可能性について洞察することができます。

期待されるTA453のアクティビティ

プルーフポイントは、TA453の約6つのサブグループ(詳細は本レポートの「アトリビューション」セクションで紹介しています)を追跡していますが、これらは主に被害者の属性、手法、インフラによって区別されています。サブグループに関係なく、TA453は通常、中東を専門とする学者、政策立案者、外交官、ジャーナリスト、人権活動家、反体制派、研究者などを標的にしています。TA453が登録するメールアカウントは、一般的にターゲットとテーマが一致しており、この攻撃グループは、メールキャンペーンにWebビーコンを含めることを好んでいます。TA453は、ターゲットとの接触を開始するために良性の会話を始めることが多く、プルーフポイントは、2022年に60以上のそのようなキャンペーンを観測しています。TA453は、ほとんどの場合、電子メールコンテンツを窃取するためにターゲットの受信トレイにアクセスすることを目的として、クレデンシャルハーベスティングリンク(認証情報を窃取するためのリンク)を配信しています。悪意のあるリンクを送信する前に何週間も会話を交わすサブグループもあれば、最初のメールですぐに悪意のあるリンクを送信するサブグループもあります。

TA453は、使用技術とターゲットで分けられる

2020年後半から、プルーフポイントのリサーチャーは、TA453のこれまでのフィッシング活動とは特徴が逸脱した攻撃キャンペーンを観察し始めました。このような逸脱は、これまでほとんど注目されていなかったため、プルーフポイントは本レポートで我々の洞察を共有することを決定しました。このキャンペーンでは、以下のような、これまでTA453の電子メール活動とは関連性のなかったテクニックが活用されています:

- 侵害されたアカウント

- TA453のサブクラスタは、攻撃者が管理するアカウントを使用する代わりに、個人をターゲットにするために侵害されたアカウントを使用することがありました。

- この活動グループは、bnt2[.]liveやnco2[.]liveといった攻撃者が管理する短縮URLを操作し、典型的なTA453の認証情報窃取ページにリダイレクトしていました。

- 例えば、2021年、米国政府高官が包括的共同作業計画(JCPOA: イランの核問題に関する最終合意)交渉について公式にコメントした約5日後、この政府高官の報道官が、地元記者からの不正なメールアカウントを通じて標的にされました。

- マルウェア

- 2021年秋、PowerShellバックドアであるGhostEcho(CharmPower)が、テヘラン各地の外交団に送られました。

- 2021年秋を通して、GhostEchoは難読化の変更やキルチェーンの修正によって示されたように、検知を回避するために開発中であったと思われます。

- GhostEcho は、CheckPoint Research が発表しているように、後続のスパイ活動に特化した能力を提供するために使用される軽量の第一段階のペイロードです。

- 配信技術の類似性から、プルーフポイントは、GhostEchoが2021年後半に女性の権利活動家にも配信されたと疑っていますが、分析時点ではペイロードを入手することはできませんでした。

- これまでとは異なるルアー

- TA453は、特にSamantha Wolfというペルソナを利用して、標的の不安感や恐怖心を煽り、攻撃者のメールに反応させることを目的としたこれまでとは異なるソーシャルエンジニアリングのルアーを行っています。

- 次のセクションで説明するサマンサ(Samantha)は、米国や欧州の政治家や政府機関、中東のエネルギー企業、米国に拠点を置く学者などに、交通事故や一般的な不満をテーマにしたこれらのルアーを送信しています。

以下は、プルーフポイントが観察したTA453の活動の包括的なチャートに続いて、TA453の不規則な活動を例示する攻撃キャンペーンを深く掘り下げたものです。

2020年から2022年にかけてのプルーフポイントが観測した

これまでとは異なるTA453のターゲットのハイライト

|

活動の時期 |

活動の詳細 |

|

2020年12月:医療系組織を標的に |

TA453のBadBloodキャンペーンでは、米国とイスラエルで遺伝学、神経学、腫瘍学の研究を専門とする上級医療従事者を対象に、クレデンシャルフィッシングを実施しました。 |

|

2021年:航空宇宙企業

|

一部のオープンソースの報告によると、イスラム革命防衛隊(IRGC)は、イランの発展途上の宇宙開発計画にますます関与しており、TA453が2021年に宇宙研究に携わるエンジニアのメールアカウントを狙ったことは驚くには値しないでしょう。 |

|

2021年7-8月:女性/ジェンダー研究家

|

プルーフポイントは、北米の様々な大学において、女性学やジェンダー学を専門とする学者を標的としたスピアフィッシングの一群を確認しました。これらの攻撃キャンペーンは、一般的なパスワード変更のおとりテーマで始まりましたが、最終的にターゲットには、TA453がよく使う良質の会話メールが別に送られていました。 また、プルーフポイントは、国際的なスポーツ団体を標的としたこの活動群に関連する電子メールアドレスを観測しています。 |

|

2021年8月:イランの旅行代理店

|

プルーフポイントは、テヘランで営業している複数のイラン旅行会社が、TA453の認証情報窃取攻撃の標的になっていることを確認しました。旅行代理店が標的となったことは、イラン人のイラン国外への移動と国内移動の両方に関する情報機関の収集要件と一致します。

|

|

2022年6月:医療研究 |

プルーフポイントが以前発表したブログで紹介した「マルチペルソナ偽装」のように、TA453は時折、医学研究者を標的にすることがあります。最近では、臓器移植を研究している研究者に注意を向けていました。 |

|

2022年2月:フロリダの不動産業者

|

プルーフポイントは、フロリダに拠点を置く不動産業者を標的としたGmailアドレスからのメールでは良性の会話とともにTA453につながるWebビーコンがあることを確認しました。この不動産業者をオープンソースで調査したところ、フィッシング攻撃キャンペーン中に米中央軍(CENTCOM)本部の近くにある複数の住宅の販売に携わっていたことが判明しました。CENTCOMは、中東での軍事作戦を担当する米軍戦闘司令部です。

|

サマンサ?サマンサなんて知らないよ...本当にそうかな?

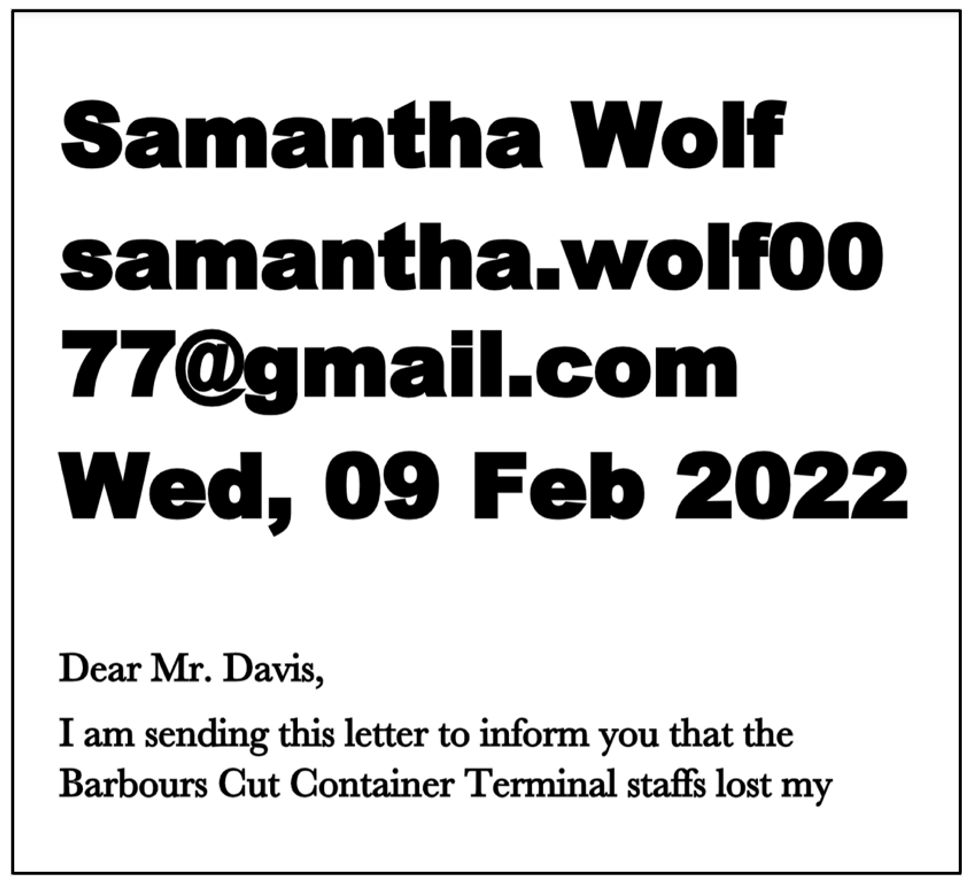

プルーフポイントの研究者がサマンサ・ウォルフ(Samantha Wolf)というペルソナを最初に特定したのは、関連する電子メールsamantha.wolf0077[@]gmail.comが、悪質な文書(SHA256:a8c062846411d3fb8ceb0b2fe34389c4910a4887cd39552d30e6a03a02f4cc78)のルアーコンテンツに含まれていた時です。VirusTotalにアップロードされたこの文書は、リモートテンプレートインジェクションを使用して、office-updates[.]infoから複数の.dotmファイルをダウンロードし、TA453に起因するものでした。この一連の活動の攻撃チェーンは、通常、プルーフポイントがGhostEchoと呼ぶPowerShellバックドア(一般にはCharmPowerとして追跡されています)に帰結します。PwCが詳述しているように、ダウンロードされたテンプレートは、ユーザーの以前のデフォルトのMicrosoft Wordテンプレートを置き換えることで、永続性を確立しています。

図1. Samantha Wolfの電子メールペルソナを含むルアー文書のスクリーンショット

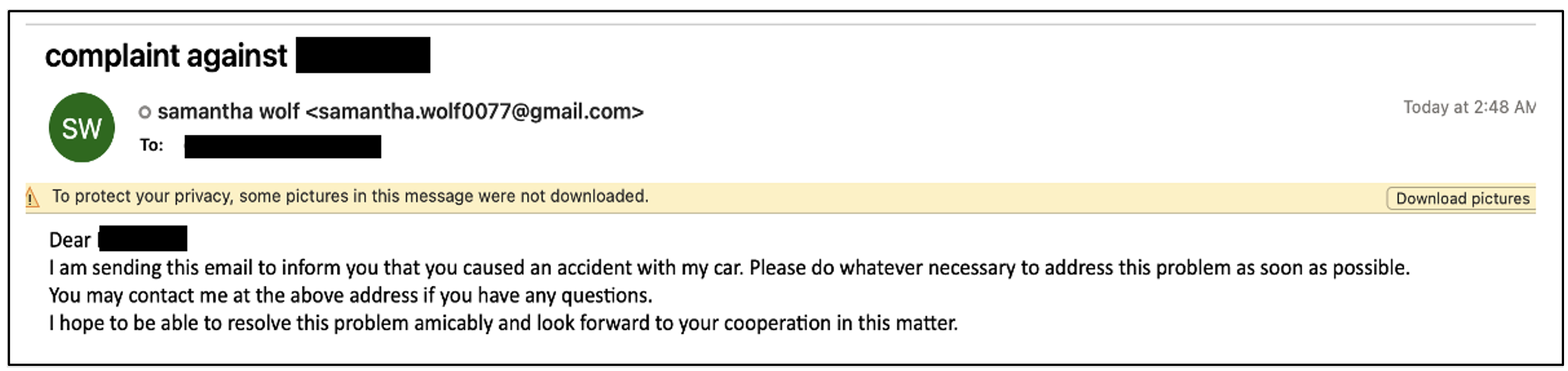

2022年3月中旬と2022年4月上旬、プルーフポイントのリサーチャーは、TA453が攻撃者が制御する送信者としてサマンサ(Samantha)を使用し、中東のエネルギー企業を標的とした良質の会話メールを送信していることを初めて確認しました。2022年4月下旬、サマンサ(Samantha)は、TA453によってこれまで複数のイランを後ろ盾に持つ攻撃グループが標的にしているターゲット群である学術機関から方向転換しました。このルアーは、典型的なTA453の型を破り、これまでと異なる戦術を使用しているため、背後にある緊急性を感じるものです。

図2. Samanthaのペルソナは、交通事故を主張する米国在住の学者に連絡を取る

2022年後半、Samanthaはさらに多くの相手とコンタクトし、米国と欧州の政府高官に苦情をテーマにした良性会話メールを追加で送信しています。Samanthaの苦情を訴えるルアーは、他のTA453アカウントでは見られないターゲットとのエンゲージメントを生み出す興味深い試みを示しています。

TA453(Charming Kitten)はそんなにチャーミングじゃない:TA453のアグレッシブな一面

TA453の活動のほとんどは情報収集に重点を置いているように見えますが、2021年末から2022年半ばにかけての活動の一部では、TA453のより攻撃的な側面が見られ、IRGCの運動作戦への支援の可能性を示唆しています。

2022年5月、イスラエルのメディアは、イスラエルの情報機関Shin Betが、ターゲットを誘拐するためにおびき寄せることを目的としたイラン諜報機関のフィッシング活動を確認したと報じました。このキャンペーンでは、TA453に起因するキャンペーンが、ドメイン(css-ethz[.]ch)から評判の高い学者のなりすまし電子メールアドレスを使用して、研究者に「チューリッヒ戦略的対話 2022年1月への招待状(Invitation to Zurich Strategic Dialogue Jan-2022)」を送付しています。

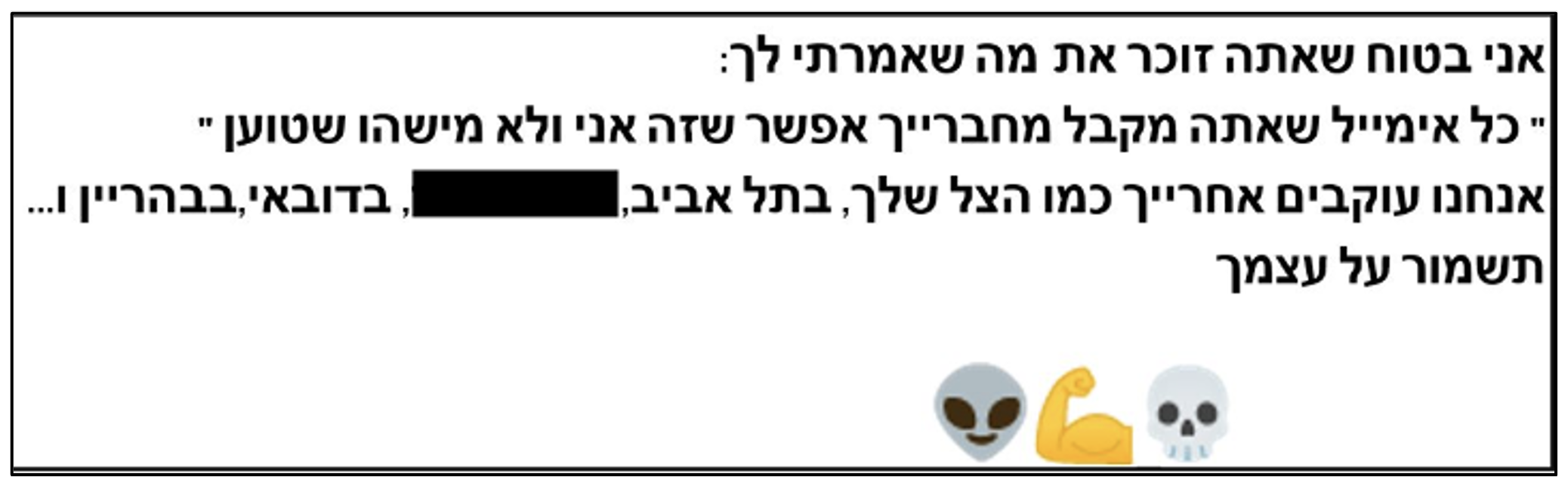

2022年5月初旬、プルーフポイントは、1人の個人を標的としたTA453がおこなっていると考えらえる不穏な攻撃キャンペーンを確認しました。このキャンペーンでは、TA453は、軍の高官を含む複数の侵害されたメールアカウントを利用して、ターゲットであるイスラエル軍の元メンバーにリンクを配信していました。TA453では、単一の標的を狙うために複数の侵害された電子メールアカウントを使用することは、異例のことです。観測されたURLは、それぞれの漏洩メールアカウントに固有のものでしたが、それぞれがドメインgettogether[.]questにリンクし、ヘブライ語の同じ脅迫メッセージに向けられていました。ウェブページに表示されたメッセージ(下の図3)は、ファイル名にターゲットのファーストネームが含まれる画像でした。

図3. TA453のヘブライ語による攻撃的なメッセージのスクリーンショット

以下は、画像内のヘブライ語のテキストを機械翻訳したものです:

あなたは私が言ったことを覚えているはずです。

"友人から届くメールは全て私かもしれない" "それは誰であるかわからない"

テルアビブでも、[マスキングしている大学名]でも、ドバイでも、バーレーンでも、私たちはあなたの影のように付いています。

お元気で

???

プルーフポイントが最初のメール送信をブロックした後、TA453は、脅迫メールの配信到達を確認するために、mailtrack[.]ioの商用Webビーコンを含めました。

フィッシングのリンクではなく、脅迫のメッセージを送信するために、ターゲットとすでにつながりのある人物に属する複数の危険なアカウントを使用するこの方法は、TA453と敵対的なイラン国家連合との間の協力関係の可能性を示しています。この評価は、電子メールの内容そのものと重複するインフラによって、さらに裏付けられています。gettogether[.]questドメインは、2022年4月中旬以降、66.29.153[.]90に解決されています。2021年12月以降、このインフラストラクチャに相乗しているのはcss-ethz[.]chで、これは先に述べた誘拐作戦を支援するためにETH ZurichのThe Center for Security Studies(CSS)になりすましたドメインに類似したものです。

さらにプルーフポイントは、2022年半ばに、IRGCによる嘱託殺人の標的となった米国政府関係者の近親者が、TA453専用のマルウェア「Korg」ファミリに狙われ、侵入に成功したことを確認しています。TA453は、2021年4月と2021年7月に、この同じ人物をフィッシングリンクで標的にしたことがあります。これは、TA453のサブクラスタが運動性IRGCの活動をサポートしているというプルーフポイントの評価をさらに裏付けるものです。

アトリビューション(攻撃グループへの紐づけ)

プルーフポイントは、TA453が一般的にIRGC、特にIRGC Intelligence Organization(IRGC-IO)を支援するために活動していると評価し続けています。この評価は、Charming KittenのレポートとPWCが特定したIRGCユニットとのユニット番号の重複、米国司法省によるMonica Wittの起訴、IRGC関連のアクター、報告されたIRGC-IOの優先順位と比較したTA453の標的の分析などのさまざまな証拠に基づいて行われました。プルーフポイントは、より積極的な活動は、IRGCクドス部隊を含むイラン国家の別の部門との連携を表している可能性があると、中程度の確信を持って判断しています。

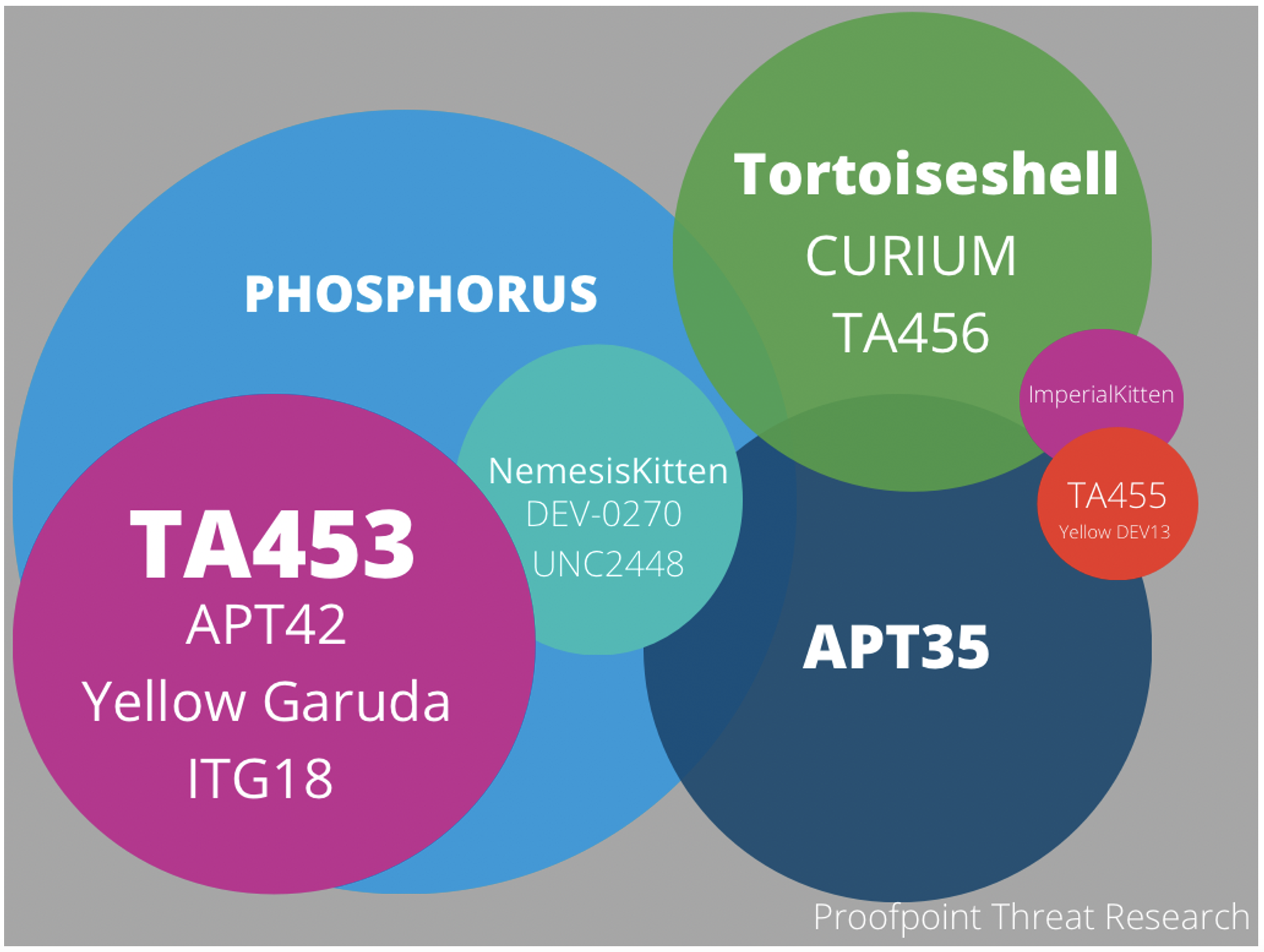

異なるテレメトリーから見た場合、サイバースパイ活動のクラスター化はしばしば困難です。プルーフポイントは現在、TA453とPHOSPHORUSは重複する部分があり、APT42およびYellow Garudaとほぼ同等と見ており、これらはすべてCharming Kittenと見なすことができます。

図4. Charming Kittenのアクティビティクラスター

結論

TA453 は、スパイ活動を行う他のAPT(国家を後ろ盾に持つ攻撃グループ)と同様、そのツール、戦術、技術、およびターゲティングについて常に流動的な状態にあります。常に変化し、拡大する優先順位に対応してアプローチを調整しているため、プルーフポイントが観測したこれまでとは異なる攻撃キャンペーンは継続する可能性が高く、敵対的、さらにはアクティブな作戦への支援の可能性も含め、IRGCの情報収集要件を反映していると考えられます。