本ブログは、英語版ブログ「https://www.proofpoint.com/us/corporate-blog/post/three-strategies-enforcing-dmarc-inbound-email」の翻訳です。

組織がDMARC(Domain-Based Message Authentication Reporting and Conformance)について考えるとき、ほとんどの場合は「Reject(拒否)」ポリシーを宣言することによってドメインが「スプーフィング(なりすまし)」されるのを防ぐことを意味します。

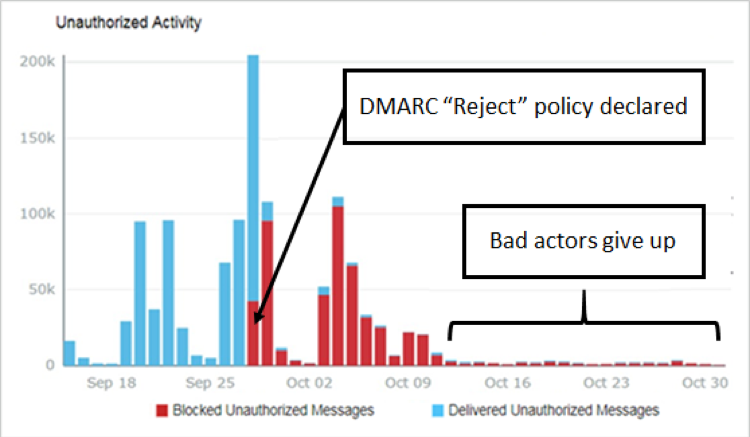

実際に、この標準規格は、ドメインを不正に使用する不正なアクティビティから電子メール受信者を保護するための非常に効果的な技術です。Proofpoint Email Fraud Defense(EFD)のお客様のドメインにおける不正なアクティビティを示す以下のグラフをご覧ください。DNSで「Reject(拒否)」ポリシーが宣言されると、電子メールがブロックされ始めます。そして攻撃しているアクターが、自らの努力が無駄であると認識した後は、活動が次第に消えていくことがわかります。

次に、メール受信者の観点からこれを検討してみましょう。メールの受信者はドメインオーナーによって宣言されたポリシーを適用する事でDMARCの成功に寄与するだけでなく、この情報や信頼度(またはその欠如)を使ってユーザーを保護することができ、大きなメリットがあります。DMARCによる認証は空港でのセキュリティ(ID/パスポート)チェックに似ており、セキュリティ評価の次の段階に進む前に通過しておく必要があります。

DMARCによるID確認は、米国のコンシューマ向けメールボックスの86%に宛てた電子メールに対して適用されています。従業員を対象としたBEC(ビジネスメール詐欺)やその他のID詐欺の脅威は増加しており、組織がGmail、Hotmail、Yahooなどに追従してこれらの重要なセキュリティコントロールを追加することが、これまで以上に重要になっています。それらが適用されるまでは、これらのドメインは脅威アクターによるなりすまし攻撃に対して脆弱なままです。

(100 domains with DMARC “Reject” or “Quarantine” policies)

(DMARCの「Reject(拒否)」または「Quarantine(検疫)」ポリシーを持つドメイン100個)

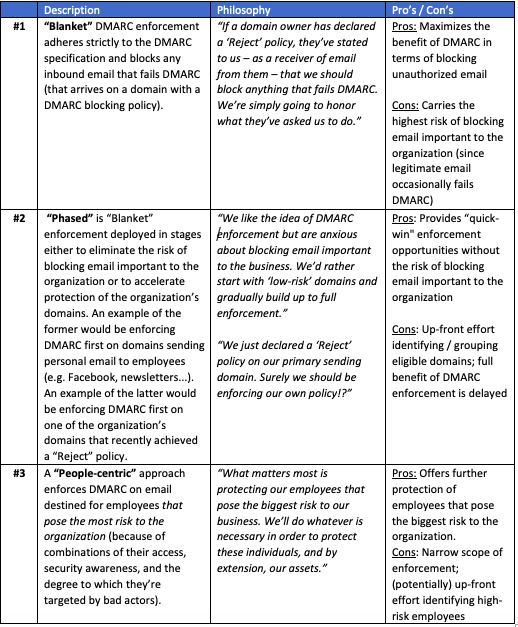

以下に挙げた3つの戦略は、DMARCの適用方法を説明し、安全な電子メールゲートウェイを使用している組織がID管理を利用できるようにすることを目的としています。Proofpointのお客様は、ここで特定の設定手順を見つけることができます。これには、本来ならブロックされてしまう正当な電子メールを特定し、例外処理を作成する方法が含まれます。

ProofpointがDMARCによってお客様を保護する方法について詳しく知りたい方は、ここをクリックしてください。要約すると、DMARCは電子メールの(ドメインスプーフィングを介した)なりすましを防ぐために非常に効果的ですが、その可能性を最大限に発揮させるためには、組織は電子メールの受信者(ドメインオーナーだけでなく)としての役割も考慮する必要があります。それを行うまで従業員は、特にパートナーやベンダーのなりすましなど、ID詐欺に対して脆弱なままです。今すぐにDMARCポリシーの評価と適用を行うべきであり、上記の戦略がそのための道筋を示します。