目次

アカウント乗っ取りとは?

アカウント乗っ取り(またはアカウント侵害)は、攻撃者が他人のアカウントにアクセスする権限を得ることから始まります。アカウント乗っ取りは、権限のない個人が、アカウント所有者の許可なく他人のオンラインアカウント(銀行口座、メールアカウント、ソーシャルメディアアカウントなど)を乗っ取ることが特徴です。この犯罪行為は、フィッシング、マルウェア攻撃、ソーシャルエンジニアリング、またはデータ侵害など、さまざまな種類の攻撃を通じてアカウント所有者のログイン認証情報を入手することで達成されます。

攻撃者がアカウント権限を得ると、以下のような攻撃を行うことができます。

- 内部からのフィッシング:企業のメールアカウントを侵害して従業員になりすまし、同組織内の従業員へメールを送信します。

- サプライチェーンフィッシング:多くの組織はメールでビジネスを行っています。有効なアカウントを手に入れた攻撃者は、従業員になりすまし、顧客やビジネスパートナーを騙すことができます。

- BEC攻撃 (Business Email Compromise attacks):アカウント乗っ取りは、究極の「なりすまし」と言えます。攻撃者がメールアカウントを乗っ取り、基本的にそのアカウントの持ち主になりすまします。アカウント乗っ取りは、多くのメール認証を回避してしまいます。

- データの流出:攻撃者がメールボックスに侵入すると、メールだけでなく、カレンダーのイベント、連絡先、ファイル共有の機密データにもアクセスできてしまいます。

- 金融詐欺:攻撃者が銀行口座やインターネットバンキング、その他の金融サービスのアクセス権を入手すると、不正な送金や購入によって直接資金を盗むことができます。

アカウント乗っ取りの一般的な手法は、自動化プログラムを使用することです。何千もの認証情報やユーザーアカウントを一度に侵害することができます。攻撃が成功した際の収益は、違法なダークネット市場で数百万ドルに達することもあります。

サイバーセキュリティ教育とトレーニングを始めましょう

無料トライアルのお申し込み手順

- 弊社のサイバーセキュリティ エキスパートが貴社に伺い、セキュリティ環境を評価して、脅威リスクを診断します。

- 24 時間以内に最小限の構成で、30 日間ご利用いただけるプルーフポイントのソリューションを導入します。

- プルーフポイントのテクノロジーを実際にご体験いただきます。

- 組織が持つセキュリティの脆弱性に関するレポートをご提供します。このレポートは、サイバーセキュリティ攻撃の対応に直ちにご活用いただくことができます。

フォームに必要事項をご入力の上、お申込みください。追って、担当者よりご連絡させていただきます。

Proofpointの担当者がまもなくご連絡いたします。

アカウント乗っ取りの方法

アカウント乗っ取りを成功させるには、ユーザーのアカウント認証情報へのアクセスが不可欠です。ここでは、攻撃者がアカウントを侵害する方法を紹介します。

- ブルートフォースアタック(総当たり攻撃):攻撃者は、自動化プログラムを使用して、多くのアカウントでユーザー名とパスワードの組み合わせを試し、1つの組み合わせが成功するまで試行錯誤することが多いです。これには、一般的なパスワードや辞書の用語を使ってパスワードを推測する、いわゆる辞書攻撃 (Dictionary Attack) も含まれます。

- リプレイ攻撃:残念ながら、多くの人は同じパスワードを複数のアカウントで使い回しています。これらのパスワードの1つが何らかのデータ漏洩で流出した場合、同じユーザー名(多くの場合、メールアドレス) と同じパスワードを持つ他アカウントが危険にさらされます。

- 中間者攻撃(MitM攻撃): ユーザーとウェブサイト間の通信を傍受することで、攻撃者はログイン認証情報やその他の機密情報を盗み、アカウントを乗っ取ることができます。

- フィッシング詐欺:昔からよく使われているフィッシング詐欺は、被害者のパスワードを得るために有効な手段です。多要素認証 (MFA) などの管理が行われていない場合、認証情報が流出すると、アカウントが侵害される可能性があります。

- マルウェア攻撃:キーロガーやStealerなどのマルウェアは、ユーザーの認証情報を公開し、攻撃者が被害者のアカウントを操作できるようにします。

- データ漏洩: デバイスやサーバーからの不正なデータの取得、転送、複製により、攻撃者はユーザー名やパスワードなどのログイン認証情報にアクセスし、アカウントを制御します。

- クレデンシャルスタッフィング: サイバー攻撃者は、自動化ツールを使用して、データ侵害から盗んだユーザー名とパスワードを収集し、他のウェブサイトでテストして、アカウントに不正アクセスします。

また、盗まれたパスワードをダークネット市場で入手することにより、攻撃者は標的サイトのアカウントを乗っ取ることもできます。

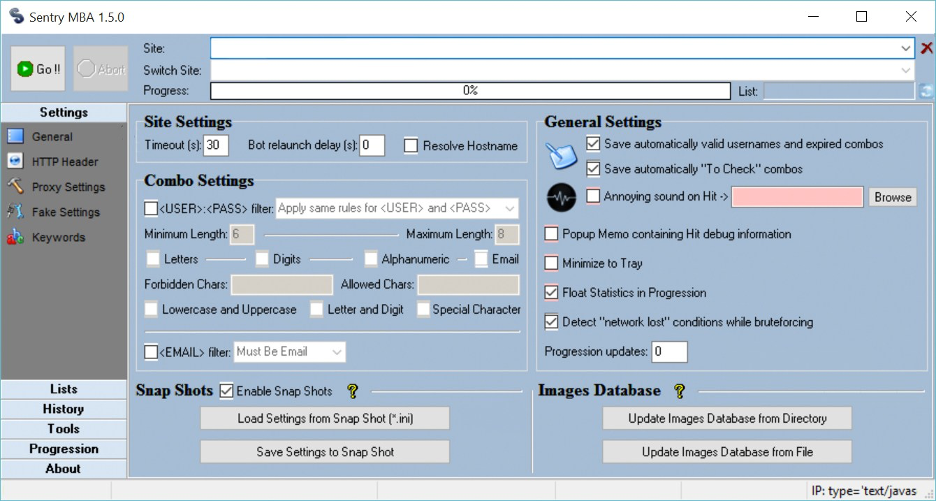

攻撃者が膨大な認証情報のリストを入手したら、ダウンロード可能なアカウント乗っ取りツールが利用されます。代表的なツールとしては、SentryMBA、SNIPR、STORM、MailRangerなどが挙げられます。以下の画像は、SentryMBAのメインウィンドウの1つです。

SentryMBAは、その設定と拡張性により、最も人気のあるツールの1つです。ツールの上部には、アカウント認証リクエストを送信するためのサイトを入力するフィールドがあります。その他の設定には、パスワードとユーザー名のリスト、認証に成功したアカウントのリストを保存する機能、攻撃者が検知されないようにするためのタイムアウト設定などがあります。アカウント乗っ取り攻撃全体が自動化されているため、認証情報を盗むことだけに集中できます。SentryMBAなどのツールは、盗んだアカウントのリストが作成されるまで、攻撃者のコンピュータ上で無期限に実行され続けます。

一部のアカウント乗っ取り攻撃では、あえてメインの標的サイト以外から乗っ取りを始める場合があります。ユーザーが複数のサイトで同じ認証情報を使用していることが多いため、攻撃者はサイバーセキュリティの防御力や不正行為の検知力が弱いサイトを利用して認証情報を確認します。

ユーザーが複数のサイトで同じ認証情報を使用している場合、攻撃者があるサイトで成功した認証が標的サイトでも機能する場合があります。例えば、多くのユーザーが有名なホテルブランドのアカウントを持っていると分かれば、攻撃者はSentryMBAを使用して、人気のあるホテルサイトの認証を行うことができます。ホテルサイトで認証が成功すると、同じ認証情報を用いて銀行のサイトに侵入できる可能性があります。最初に手薄なサイトで認証を行うことで、攻撃者は認証の試行回数を減らし、検知の可能性を低く抑えます。

認証に成功したアカウント情報のリストを手に入れた攻撃者には、資金を送金するか、認証されたアカウント情報をオンラインで販売するかの2つの選択肢があります。攻撃者は、ターゲットユーザーの銀行口座から自分の口座に資金を移すことができます。クレジットカードのサイトでは、攻撃者はターゲットユーザーの氏名でクレジットカードを発行し、攻撃者の住所に新しいカードを送ることができます。サイトが適切なアカウントの不正検知を行っていない場合、ターゲットは、お金が送金されたり、クレジットカードが新しい住所に送られたりしていることに気付きません。

攻撃者がアカウントの認証情報リストを販売することを選択した場合、高額な報酬を得ることができます。ハッキングされたアカウント1つあたりの価値は、盗まれたデータ量やアカウントの種類によって異なります。例えば、PayPalアカウントは1,200ドル、個人情報は40ドルから200ドル、銀行カードは800ドルから1,000ドルの価値があります。何百、何千ものアカウントがあれば、攻撃者はダークネット市場で多額の報酬を得ることができ、被害者から直接盗む場合に比べて検出リスクも削減することができます。

アカウント乗っ取りによる不正行為は、銀行口座やクレジットカードに限ったものではありません。攻撃者は、ホテルサイトに貯められたポイントや航空会社のマイルなど、特典カードやサービスを利用することもできます。クレジットカードや銀行口座に比べて、ポイントカードに不正がないかどうかをユーザーが確認することはほとんどないため、このような不正行為が注目されています。

ソーシャルメディアの保護

すべての主要なソーシャルネットワークで、ブランドのソーシャルメディアアカウント向けにリアルタイムなセキュリティを提供します

アカウント乗っ取りが人気の理由

ダークネット市場の登場により、攻撃者にとってアカウント乗っ取りは非常に魅力的なものになりました。標的となるユーザーから直接窃取する必要がなくなり、リスクが軽減されます。ユーザーから直接お金を盗む場合は、パスワード解読という手間のかかる作業を行う代わりに、ダークネット市場で有効なアカウントを購入すれば済むのです。

ダークネット市場の存在によって、ユーザーからの窃盗は容易になりました。また、金融アカウントやオンライン会員制度の増加も市場を活性化させる一因になっています。ターゲットユーザーは、複数のWebサイトに分散して多くのアカウントを持っていることが多いです。金融アカウントや会員制度が増えることは、アカウント乗っ取りの攻撃対象が増えることを意味します。

アカウント乗っ取りの検出

アカウント乗っ取りの検出は困難な場合がありますが、多くの場合、疑わしい活動や行動を監視することで、これらの攻撃を発見することができます。以下は、潜在的なアカウント乗っ取りの脅威を特定するための最も効果的な方法のいくつかです。

- メールやその他の通信を監視する:メール、テキストメッセージ、その他の通信を効果的に監視し、フィッシング試行や機密情報の要求など、疑わしい活動を検出する措置を講じることが重要です。

- 疑わしいIPアドレスを認識する:疑わしいIPアドレス(例:通常の場所以外からのアクセス)に関する異常な活動を探し、タイムスタンプやデータ転送を分析します。これにより、アカウントを乗っ取ろうとする詐欺師を特定できます。

- 機械学習モデルを活用する:機械学習モデルを使用して、悪意のある乗っ取り、フィッシング、または認証情報の盗難によるアカウント侵害を検出し、不正なオンライン活動を検出します。

- 既知の攻撃者からのリクエストを特定しブロックする:既知の攻撃者からのリクエストを特定してブロックし、アカウント乗っ取り攻撃に関連する悪意のあるボットを検出します。また、ログイン試行時のクレデンシャルスタッフィングを検出してブロックすることも可能です。

- 未知のデバイスを特定する:攻撃者は多くの場合、使用しているデバイスを隠すためにデバイススプーフィング技術を使用します。システムが「未知」としてデバイスを検出した場合、特に異常に高い比率で検出された場合は、アカウント乗っ取りの脅威の可能性があります。

- 1つのデバイスから複数のアカウントにアクセスする:攻撃者が複数のアカウントを盗んでアクセスする場合、その活動は1つのデバイスにリンクされる可能性が高くなります。これはアカウント乗っ取り攻撃の兆候となり得ます。

- AI基盤の検出技術を使用する:アカウント乗っ取り攻撃は多くの場合、ユーザーの行動を模倣する第4世代ボットを使用するため、分離が困難です。AI基盤の検出技術は、これらのアカウント乗っ取り攻撃を特定するのに効果的です。

これらの戦略を実施することで、アカウント乗っ取りをより効果的に検出・防止し、不正アクセスからアカウントを保護することができます。

アカウント乗っ取りの被害

アカウント乗っ取り攻撃が成功すると、個人と企業の両方に深刻な悪影響を及ぼす可能性があります。両者におけるアカウント乗っ取りの被害には以下のようなものがあります。

- 個人情報窃盗:アカウント乗っ取りを行う詐欺師は、社会保障番号、クレジットカード番号、ログイン認証情報などの個人情報を盗み、それを個人情報窃盗に使用することができます。その結果、深刻な経済的損失や信用スコアの低下を招く可能性があります。

- 金銭的損失:アカウント乗っ取りを行う詐欺師は、盗んだログイン認証情報を使用して、不正な購入や資金の移動、被害者のアカウントにリンクされた他のアカウントへのアクセスを行うことができます。これにより、個人や企業に多大な金銭的損失をもたらす可能性があります。Security.orgの調査によると、アカウント乗っ取りによる平均的な金銭的損失は約12,000ドルとされています。

- 評判の低下:企業にとって、アカウント乗っ取りは評判の低下を引き起こし、顧客や収益の損失を招く可能性があります。

- チャージバック:アカウント乗っ取り攻撃による不正取引は、チャージバックとして返ってくる可能性があり、企業はそれらの争議や処理に関連するコストを負担することになります。

- ユーザー体験への悪影響:アカウント乗っ取り攻撃は、ユーザー体験とブランドの評判の両方に深刻なダメージを与える可能性があります。例えば、eコマース企業はユーザーアカウントの安全を守る義務がありますが、それに失敗すると、不正取引、支払い詐欺、ユーザーの不信感、ブランド評判の低下を通じて事業に害を及ぼす可能性があります。Intellicheck.comによると、eコマースアカウントは最も標的にされやすく、アカウント乗っ取り攻撃の61%を占めています。

アカウント乗っ取りの被害を防ぐためには、機密情報を保護し、アカウントの疑わしい活動を監視するための積極的な対策が不可欠です。

デジタル リスク プロテクション

は Web ドメイン、ソーシャルメディア、およびディープ Web やダーク Web におけるデジタルセキュリティリスクからブランドと顧客を守ります

アカウント乗っ取り対策

アカウント乗っ取りが個人や企業に対する脅威として増大し続けるにつれ、これらの高コストの攻撃を防ぐための戦略を実施する必要性が高まっています。

- ログイン試行回数を制限する:組織は、ユーザー名、デバイス、IPアドレスに基づいてログイン試行回数の制限を設定すべきです。これらの制限は、ユーザーの標準的な行動をベンチマークとして決定し、アカウント乗っ取りの防止に役立てることができます。また、プロキシ、VPN、その他の要因の使用に関する制限も組み込むことができます。

- パスワードセキュリティポリシーを採用する:従業員が常にアカウント間で一意の強力なパスワードを使用するようにします。多数のパスワードを管理するには、LastPass、1Password、Bitwardenなどの安全なサービスを使用し、網羅的なパスワード管理の負担を最小限に抑えます。

- 早期検出を行う:早期検出によりアカウント乗っ取りの防止が可能です。アカウント乗っ取りを阻止するには、攻撃のタイムラインを理解し、侵害後18〜24ヶ月間に発生するさまざまな攻撃パターンに備える必要があります。

- 侵害されたアカウントを即座に凍結する:アカウントが侵害された場合、最初に行うべきことはそのアカウントを凍結することです。これにより、攻撃者がパスワードの変更などの操作を行うのを防ぐことができます。

- 多要素認証を実装する:多要素認証は、パスワードに加えてモバイルデバイスに送信されるコードなど、追加の認証形式を要求することで、アカウントにセキュリティの層を追加します。

- CAPTCHAを活用する:IPをロックアウトする代わりに、不正検出システムは特定の認証試行回数後にCAPTCHAを表示できます。同じIPアドレスからの認証リクエストが多すぎる場合、指定された期間CAPTCHAが要求される可能性があります。

- アカウントの疑わしい活動を監視する:ログイン失敗、アカウント情報の変更、異常な取引など、疑わしい活動についてアカウントを監視することが重要です。

これらの予防戦略を実施することで、個人や企業はアカウント乗っ取り攻撃を効果的に防ぎ、機密情報やアカウントを不正アクセスからより適切に保護するための主導権を握ることができます。

アカウント乗っ取り対策ツール

アカウント乗っ取りに対する予防戦略を採用するだけでなく、アカウント乗っ取り攻撃の可能性を最小限に抑えるのに役立つ複数のツールやソリューションがあります。

脅威インテリジェンスと監視

これらのツールは、既知のブロックリスト、データ侵害、疑わしいオンライン活動など、様々なソースからのデータを監視・分析し、潜在的な脅威やアカウント侵害を検出します。リアルタイムのアラートを提供し、不正アクセスの試行を防ぐのに役立ちます。

アカウント活動監視とユーザープロファイリング

ログイン履歴、取引、アカウント設定の変更などのユーザーのアカウント活動を監視するソリューションは、異常や疑わしい行動を特定できます。ユーザープロファイリングは、過去のデータとユーザー行動を分析してパターンを確立し、異常を検出することを含みます。

ユーザー教育とセキュリティ意識向上トレーニング

一般的な攻撃方法、フィッシング技術、ベストセキュリティプラクティスについてユーザーを教育するサイバーセキュリティトレーニングは、アカウント乗っ取りの防止に役立ちます。これには、強力なパスワード管理の推進、機密情報の共有に対する注意、疑わしい活動の認識と報告に関するガイダンスの提供が含まれます。

IP位置情報と異常検出

これらのツールは、ログイン試行に関連する地理的位置や行動パターンを分析します。不慣れな場所からのログイン試行や異常なログインパターンなどの疑わしい活動を特定し、追加のアラートやセキュリティ対策を講じることができます。

デバイスフィンガープリンティング

この技術は、IPアドレス、オペレーティングシステム、ブラウザタイプ、クッキーなどのデバイス固有のデータを収集・分析し、各デバイスの固有の識別子または「フィンガープリント」を作成します。フィンガープリンティングは、認識されていないデバイスからのログイン試行などの異常を検出し、潜在的なアカウント乗っ取りの試みに警告を発するのに役立ちます。

行動バイオメトリクス

行動バイオメトリクスソリューションは、キーストローク、マウスの動き、入力速度、ナビゲーションパターンなどのユーザー行動パターンを分析し、正常な行動のベースラインを確立します。ベースラインからの逸脱はアラートを引き起こし、可能性のある不正活動を示すことができます。

これらのツールとソリューションは、組織や個人の特定のニーズに合わせて調整された包括的なサイバーセキュリティとデータ保護戦略の一部として実装され、新たな脅威や脆弱性に対処するために定期的に更新されることが重要です。

アカウント乗っ取りに対するProofpointのソリューション

Proofpointの適応型脅威防御(TAP)は、高度な脅威保護ソリューションであり、組織がインボックスに到達する前に高度な脅威を検出、分析、ブロックするのを支援します。TAPは、ランサムウェアや悪意のある添付ファイルやURLを通じて配信される他の高度なメール脅威を含む、高度なメール脅威を特定してブロックします。

ProofpointのTAP ATOは、TAPのアドオンであり、その機能を拡張して侵害されたアカウントを検出し、メールやクラウド環境を保護します。さらに、以下に焦点を当てることで、アカウント乗っ取り攻撃につながる可能性のある脅威から防御します。

- メールアカウント乗っ取り攻撃チェーン全体の可視化:Proofpoint TAP ATOは、メールアカウント乗っ取り攻撃チェーン全体の可視性を提供します。これにより、アカウント乗っ取り攻撃の検出と対応を加速し、組織がこれらの攻撃の影響を防止・軽減するのに役立ちます。

- 侵害されたアカウントの検出:Proofpoint TAPは侵害されたアカウントを検出し、セキュリティチームに行動を起こすよう警告します。これにより、アカウント乗っ取り攻撃が被害を引き起こす前に防ぐことができます。

- フィッシング攻撃の防止:Proofpointは、攻撃者がアカウントにアクセスするために使用する一般的な方法であるフィッシング攻撃を防止するのに役立ちます。Proofpointのソリューションは、機械学習やその他の高度な技術を使用して、フィッシング攻撃を検出しブロックします。

- データ流出からの保護:Proofpointのソリューションは、アカウント乗っ取り攻撃の主要な目的であるデータ流出から保護します。Proofpointのソリューションは、高度な脅威インテリジェンスと分析を使用して、データ流出を検出し防止します。

Proofpointのソリューションを使用することで、組織はアカウント乗っ取り攻撃を検出・防止し、機密情報やアカウントを不正アクセスから保護することができます。