Microsoft - 攻撃者のプレイグラウンド

この投稿は、Microsoft の検知をすり抜けるさまざまな種類の People-Centric なメール攻撃に関するブログシリーズです。残念ながら、Microsoft セキュリティの検知技術と固有の制限により、Microsoft のプラットフォームを狙った攻撃が増加しており、Microsoft ユーザーに毎年膨大な額の損失を与え、情報セキュリティチームとユーザーにフラストレーションをもたらしています。

このブログシリーズでは、Microsoft をすり抜けるさまざまな種類の攻撃について紹介する予定であり、最近の事例から詳細をお伝えします。

- Microsoft をすり抜けるビジネスメール詐欺攻撃

- Microsoft をすり抜けるランサムウェア攻撃

- Microsoft をすり抜けるサプライヤー攻撃

- Microsoft をすり抜けるアカウント侵害攻撃

プルーフポイントの簡易リスクアセスメントを、組織のリスク把握にお役立てください。

Microsoft をすり抜ける武器化されたファイル共有攻撃

URL 攻撃においてよく見られる戦術の 1 つは武器化されたファイル共有攻撃です。1 日あたり 490 億の URL が確認されているプルーフポイント独自のデータでは、ファイル共有 URL は、URL ベースの攻撃の半数以上で使用されていることがわかっています。ユーザーは Microsoft OneDrive や Microsoft SharePoint などのサービスを無条件に信用して使用しているため、攻撃者によく狙われる標的になっています。

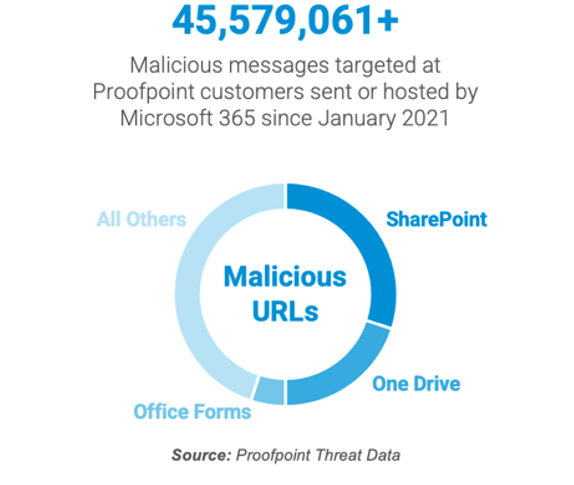

Microsoft は、悪意のあるファイルのホスティングだけでなく、メールセキュリティ ソリューションをすり抜けさせてしまっているといった、特別な状況下にいます。以下に示すように、2021 年、Microsoft によりホストされている悪意のあるコンテンツと共に 4500 万以上の脅威がプルーフポイントのお客様に送信されました。

図 1.プルーフポイントのお客様に送信された悪意のある URL のほとんどは Microsoft によりホストされています。2021 年 1 月以降、Microsoft 365 は、プルーフポイントのお客様を標的した脅威を 4500 万以上送信またはホストしています。

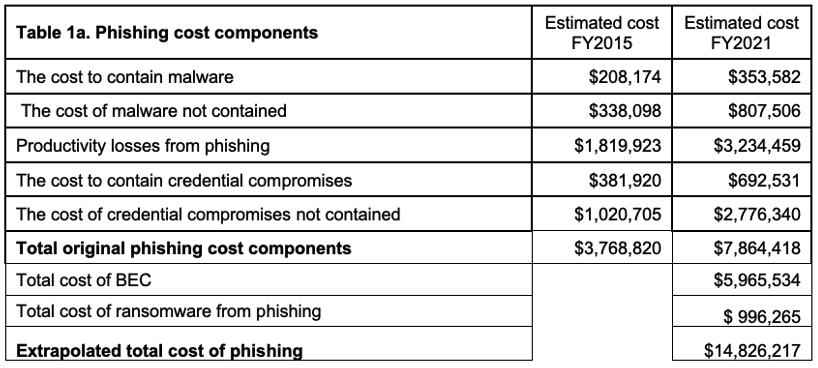

アカウントを侵害するこうした攻撃は、組織に多大な金銭的被害を及ぼす可能性があります。例えば、「2021 Ponemon Cost of Phishing Study (フィッシング攻撃による損失 2021 レポート)」によると、従業員 1 万人規模の大規模組織は予防、修復、ユーザーダウンタイムのコストに、毎年莫大な金額を費やしています。URL 脅威の半数以上がファイル共有サイトの悪意のあるコンテンツから発生していますので、解決するにはコストのかかる問題です。

図 2.従業員 1 万人規模の組織のフィッシング関連のコストの概要(出典: Ponemon Institute、「2021 Cost of Phishing Study (フィッシング攻撃による損失 2021)」)

1 か月の期間で、プルーフポイントは簡易リスクアセスメントの限定的なデータセットだけでも、ファイル共有 Web サイトやその他の正規の Web サイトにおいて Microsoft のメールセキュリティ境界の防御をすり抜けた 13,000 件を超える脅威を検知しました。メールセキュリティ ソリューションが見逃したものは脅威のみではありません。これらのサービスやインフラストラクチャを侵害し、攻撃を仕掛ける攻撃者もあります。これらの多くは、報告されてから数日ないし数週間後も残り続けることがあります。このようなことから、Microsoft は、多くのインスタンスにおいて消防隊でありながらも放火犯でもあります。

そこで、煙探知器としてプルーフポイントを利用し、こうしたファイルの侵入を防ぎましょう。わずか 1 か月の期間で、プルーフポイントは、Microsoft のメールサーバーを使用して送信された 380 万以上のメッセージの脅威と、Microsoft 365 OneDrive、SharePoint、Azure などのサービスによりホストされている約 37 万の脅威を検知しました。

以下は、最新のプルーフポイントによる簡易リスクアセスメントにおいてMicrosoft が見逃し、ホストしているファイル共有攻撃タイプのサンプルです。

Microsoft がホストし、見逃している認証情報の窃取:

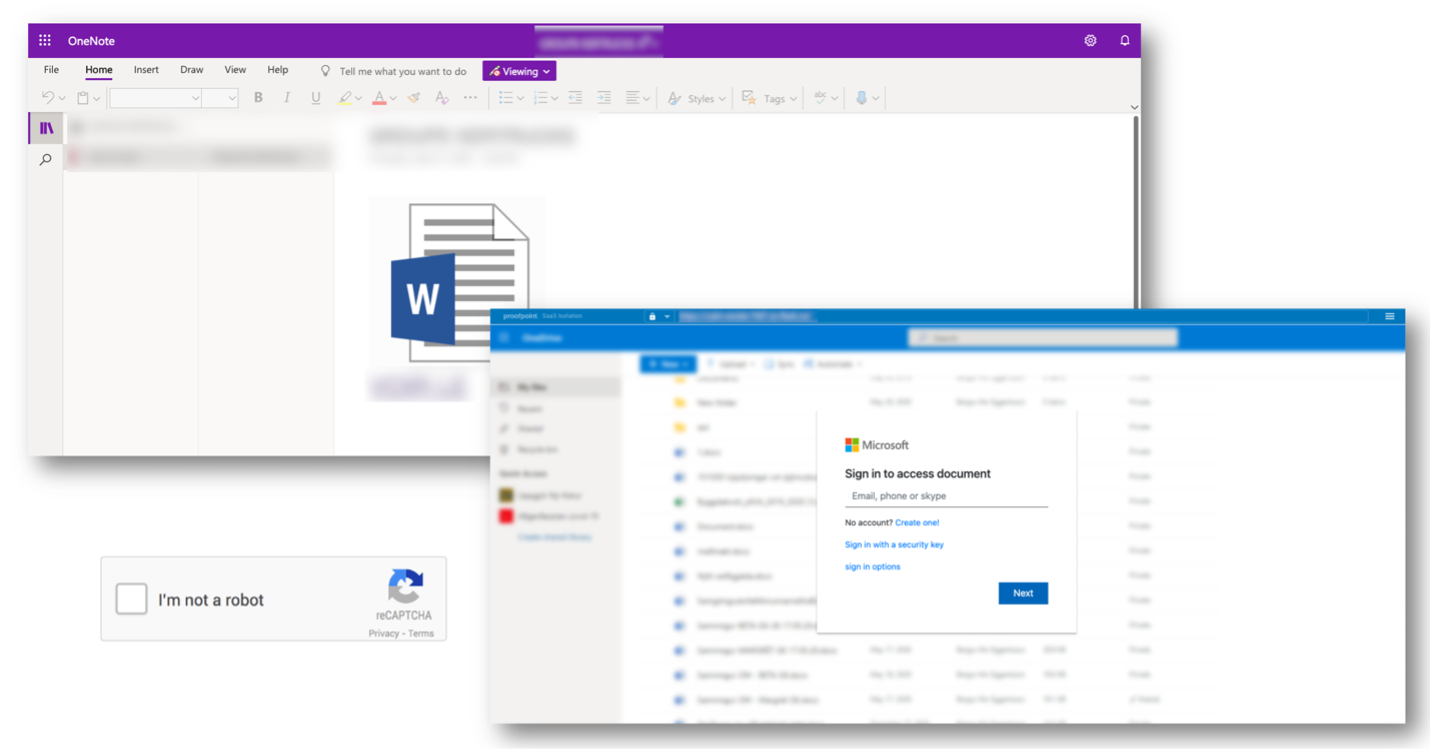

プルーフポイントの「Human Factor Report (人的要因に関するレポート)」によると、攻撃者による CAPTCHA の使用が前年に比べ 50 倍増加しています。Microsoft によりホストされ、PoC (概念実証) で見逃された攻撃において、攻撃者は、OneDrive や CAPTCHA を使用して、共有メールボックスのユーザーを騙して、認証情報を提供させたり、リクエストしたドキュメントにアクセスさせたりするよう試みました。

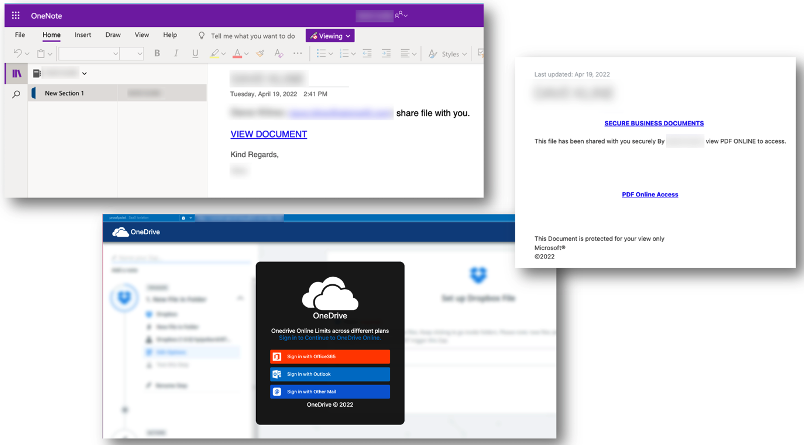

Microsoft をすり抜けた攻撃の一例を紹介します。

- 環境: Microsoft 365

- 脅威カテゴリー: ファイル共有 URL ベース

- 攻撃のタイプ: 認証情報の窃取

- 標的: 共有メールボックス宛ての仕事依頼

図 3.ユーザーは偽の Word 文書へのリンクが記載された OneNote のページへ誘導されます。リンクをクリックすると、CAPTCHA が表示され、ボックスにチェックマークを入れると、認証情報の窃取を試みる、偽の Microsoft ページに誘導されます。

攻撃の方法:

攻撃者は、サードパーティ ベンダーになりすまして仕事の依頼を電気通信事業者の共有メールボックスに送信し、認証情報を盗もうと試みました。このお客様とのリスクアセスメントにおいて、プルーフポイントでは、Microsoft のメールセキュリティをすり抜けた脅威による攻撃から保護することができました。

この認証情報窃取の攻撃は、Microsoft のネイティブ メールセキュリティ ソリューションをすり抜けたばかりでなく、プルーフポイントがこの攻撃を不正判定して 1 か月を経た後も、この OneDrive ページは残り続け、Microsoft のブランドになりすました、悪意のある認証情報窃取の攻撃を積極的に保管しています。これは、Microsoft が毎月悪意のあるコンテンツをホストしている数百万の悪用されたファイル共有ページの 1 つです。

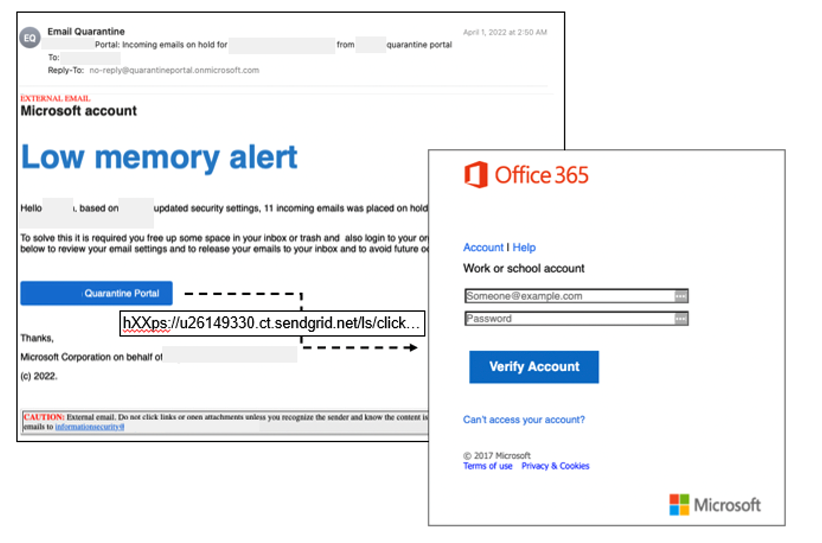

Microsoft が見逃した正規のファイル共有サイトでのブランドなりすましによる認証情報の窃取:

Microsoft 365 の認証情報の窃取は、攻撃者がユーザーアカウントの侵害を試みるために使用する一般的なおとりです。こうした攻撃は非常に危険で、攻撃者は、被害者のコーポレート アイデンティティを装い、データまたは財務情報に莫大な損害を加えたり、これらを窃取したりできます。

図 4.Microsoft は、正規のファイル共有サイトでホストされている、ブランドになりすました認証情報の窃取を見逃しています。

Microsoft をすり抜けた攻撃の一例を紹介します。

- 環境: Microsoft 365

- 脅威カテゴリー: ファイル共有 URL ベース

- 攻撃のタイプ: 認証情報のフィッシング

攻撃の方法:

これらの攻撃テーマ (メール/IT 問題) はごく一般的で、攻撃者は正規の Web サイト、SendGrid を悪用し、この認証情報窃取攻撃をホストしました。攻撃者は偽装した Microsoft ドメイン (onmicrosoft.com) から送信し、正規のものであるかのように見せました。さらには組織を代表する署名者として Microsoft Corporation を含めたメッセージも使用していました。

この攻撃において、Microsoft のレピュテーション分析では、正規のクラウドサービスの悪用を検知できませんでした。これは、Microsoft の「安全なリンク」では予測型クリック時サンドボックス分析がなくレピュテーションに頼っており、ファイル共有サービスで発生した未知の脅威を検知することはできないためです。明らかにブランドのなりすましやキーワードがあったにもかかわらず、Microsoft は、この偽のメール隔離のおとりを検知することはできませんでした。

プルーフポイントの URL クリック時サンドボックス分析は、機械学習 (ML) 分類子を使用して悪意のある認証情報の窃取を特定し、メール簡易リスクアセスメントにおいてこの攻撃が起動するのを阻止しました。

Microsoft がホストし、見逃している認証情報の窃取:

デフォルトのセキュリティでは十分ではない理由は何でしょうか?こちらの次の攻撃が示すように、攻撃者は非常に巧妙になっています。この場合での攻撃者は、1 つでなく 2 つのファイル共有サイトを悪用し、正規を装いながらも実際は侵害したアカウントの下で Microsoft フィッシング攻撃を仕込んでいました。この攻撃はプルーフポイントにより不正判定されて阻止されましたが、Microsoft ばかりか、こうした種類の脅威の検知を特徴として販売されている API メールセキュリティ ソリューションによっても見逃されていました。

この見逃された攻撃の詳細は以下のとおりです。

- 環境: Microsoft 365

- 脅威カテゴリー: ファイル共有 URL ベース

- 攻撃のタイプ: 認証情報のフィッシング

- 標的: 融資担当者

図 5.攻撃者は 2 つのファイル共有サービスを使用して Microsoft セキュリティを回避しています。

攻撃の方法:

攻撃者は現地の不動産業者の侵害されたアカウントを使用し、融資担当者に、取引または取引完了に関するであろうファイルを添付した転送メッセージを送信しました。Microsoft OneDrive のファイル共有では、他のファイル共有サイト、Evernote へのリンクがホストされていました。ユーザーが Evernote のドキュメントへのリンクをクリックすれば、偽の OneDrive ログインページに誘導されてしまい、攻撃者はユーザーの Microsoft ログイン認証情報を盗むことができます。

この攻撃がプルーフポイントにより特定され、不正判定されてから 1 か月を経た現在もなお、悪意のあるコンテンツへのリンクを記載したすべてのページは残っています。前述のとおり、Microsoft と API メールセキュリティ ソリューションではこの脅威を特定できませんでした。この例は、攻撃者がどのように攻撃を仕込んで隠し、デフォルトのセキュリティソリューションや API メールセキュリティ アプリケーションをすり抜けるかよく表しています。こうした種類の URL 脅威はますます一般的になっています。

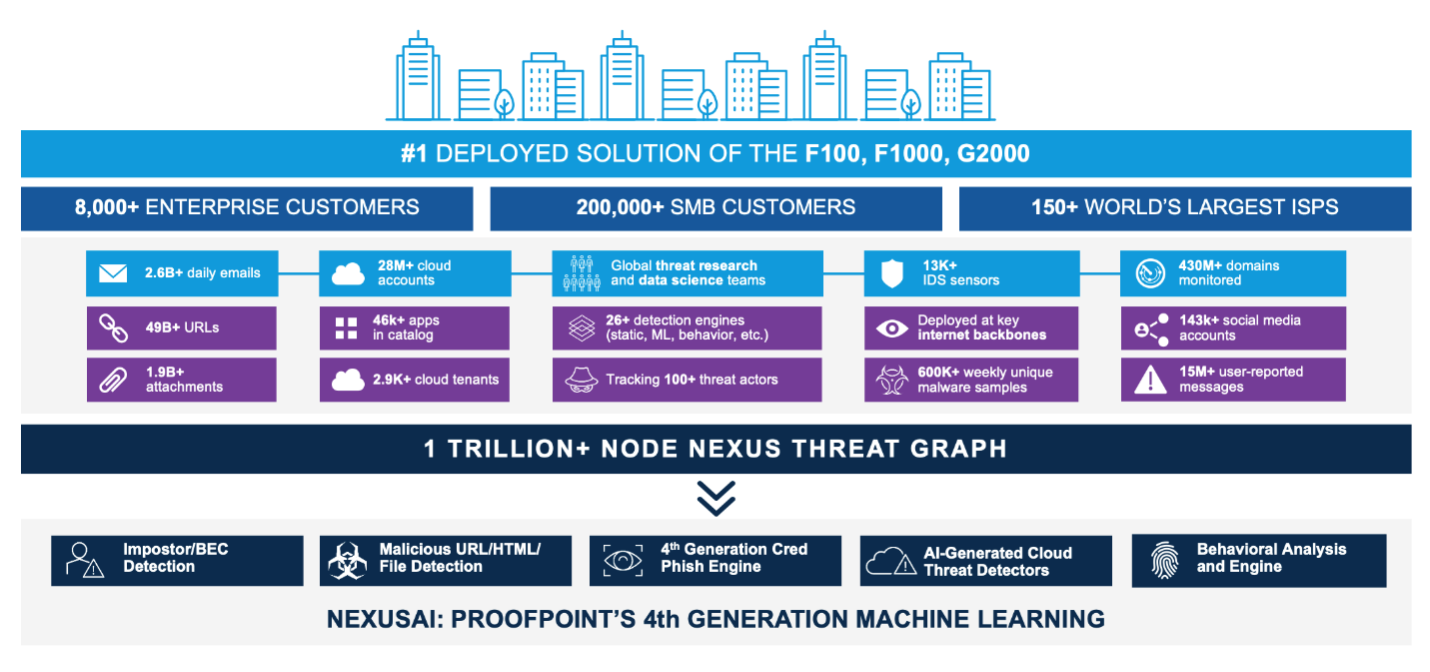

プルーフポイントのファイル共有攻撃対策

図 6.AI と ML は、モデルを稼働させる大規模なデータベースがなければ十分な効果を発揮できません。Proofpoint Nexus Threat Graph には、75 以上の Fortune 100 企業、60% 以上の Fortune 1000 企業、20 万以上の SMB 組織による、脅威保護に関するインサイトに加え、成長中の情報保護やクラウド脅威対策も含まれます。

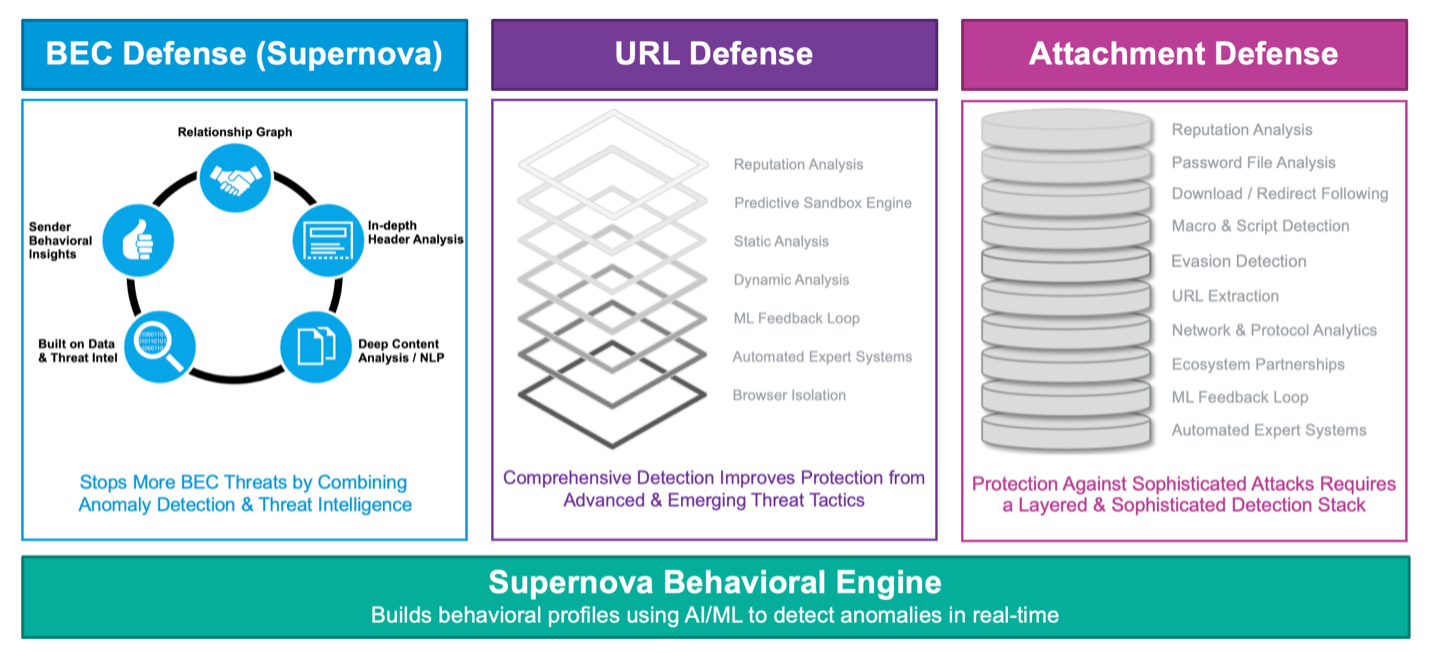

プルーフポイントは、マルチレイヤー保護を備えたエンドツーエンドの統合型高度脅威保護ソリューションを提供し、ファイル共有攻撃を検知します。 メール脅威対策において 26 以上のレイヤーを備えた検知アンサンブルを使用し、セキュリティを回避しようと試みる攻撃者による、潜む攻撃、CAPTCHA、またはパスワード保護されたファイルや URL などの高度な手法を検知します。

プルーフポイントの ML および AI による検知モデルは、26 億の日常的なメール、19 億の添付ファイル、490 億以上の URL によりサポートされています。また、プルーフポイントで急成長している情報保護ソリューションには、2820 万以上のアクティブ クラウドアカウントに関する脅威インサイトが含まれ、攻撃者がどのようにファイル共有アカウントなどのクラウド アプリケーションの武器化を試みているかに関する詳細を提供しています。

図 7.プルーフポイントの検知アンサンブルは、ファイル共有、添付ファイル、BEC 防御などの URL の高度検知スタックや、すべての脅威の検知を向上させる行動エンジンなど、26 以上のレイヤーを備えています。

本記事の上記の例について、プルーフポイントであれば、こうしたメッセージを検知して、ブロックできた可能性があります。

アカウント侵害攻撃阻止のための提案

プルーフポイントは、Proofpoint Information Protection プラットフォームに加えてプルーフポイントの脅威プロテクション プラットフォームを用いた多層アプローチでファイル共有攻撃を阻止しているため、あらゆる角度から組織をお守りします。プルーフポイントの脅威プロテクション プラットフォームの層には、業界をリードする検知、分離、認証 教育および自動修復機能が含まれます。

こうした脅威を阻止するための特効薬はありません。そのため、層の厚い統合脅威対策ソリューションが必要なのです。プルーフポイントの脅威プロテクション プラットフォームがお客様の環境でこのような脅威を阻止します。詳細は無料メール簡易リスクアセスメントをご利用ください。