Microsoftをすり抜ける攻撃が組織に毎年膨大な額に上る損失を与え、情報セキュリティチームとユーザーにフラストレーションをもたらしています。

このシリーズでは、Microsoft のセキュリティをすり抜けている攻撃の詳細を明らかにし、なぜMicrosoft のメール セキュリティの防御をすり抜けてしまう理由を説明します。それらの脅威には以下のようなものがあります。

- ビジネスメール詐欺 (BEC)

- ランサムウェア

- サプライヤー詐欺

- アカウント侵害

- 武器化されたファイル共有

プルーフポイントメール脅威アセスメントでは、Microsoftのセキュリティをすり抜けている脅威を可視化できます。ぜひあなたの組織のリスク把握にお役立てください。

サプライヤー攻撃の概要

サプライヤー詐欺は、お金を盗むための高度で複雑なスキームです。その中には、認証情報の窃取やマルウェアが含まれますが、最も多いのは ビジネスメール詐欺(BEC) 脅威です。FBI の Internet Crime Complaint Center から発表された 2020 年のインターネット犯罪レポートによると、去年の BEC スキームによる去年の被害額は 19 億ドルにのぼり、サイバー脅威の中で最大の被害額となっています。

BEC 攻撃の一般的な方法は、偽の請求書を正当なものとして提示したり、攻撃者が管理する銀行口座に支払いを迂回させたりすることです。

プルーフポイントの調査によると、3,000 社の調査対象組織のうち 98% が 7 日間以内にサプライヤードメインからの脅威を受けていました。これらの攻撃の約 4 分の 3 (74%) はフィッシングやなりすましでした。サプライヤードメインから送信される脅威の 30% 弱はマルウェア関連のものでした。このことは、攻撃者が BEC 型のソーシャル エンジニアリングを多用して成功を収めていることを浮き彫りにしています。

図 1.サプライヤー詐欺の統計

毎月確認される BEC 攻撃は数百万件に及ぶ

プルーフポイントは平均して毎月数百万件の BEC 攻撃を検知しています。これらの攻撃のすべてがサプライヤーへの不正アクセスに関連しているわけではありません。しかし、B2B (企業間取引) の分野では、サプライヤーが商品やサービスの対価として多額の支払いを日常的に受けているため、サプライヤー詐欺のキャンペーンには大きな効果があると言えます。

ここ 1 か月では、脅威アセスメントの限定的なデータセットだけでも、Microsoft の防衛線をすり抜けた BEC 脅威を 4,800 件以上、添付ファイルの脅威を 84,000 件、URL の脅威を 168,000 件検知しました。たとえば、次のようなことが検出されました。

- 20,000 人以上の従業員を抱える国際的な銀行では、1,800 件以上の BEC 脅威を受けました。

- 約 9,000 人の従業員を抱える消費者製品企業では、8,000 件以上のURL の脅威や添付ファイルの脅威が配信されました。

- 約 2,000 人の従業員を抱えるヨーロッパのメディアグループでは、Microsoft のセキュリティをすり抜けた 650 件以上の BEC 脅威を受けました。

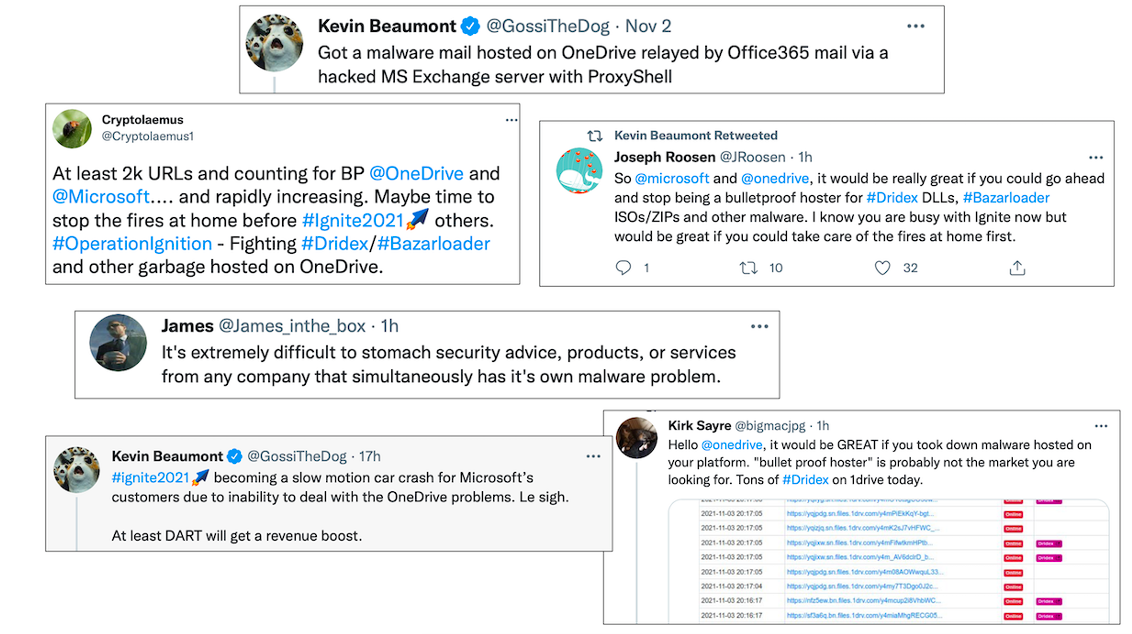

また、Microsoft では、OneDrive などの自社サービスが、ランサムウェアと連携したマルウェアをホストしている事例が多数公開されています (下図を参照)。

図 2.Microsoft が OneDrive などのサービス上でランサムウェアと連携したマルウェアをホスティングしていることを示すツイート

以下に示すのは、最近のプルーフポイントの脅威アセスメントで明らかになった、Microsoft をすり抜けたサプライヤー攻撃のタイプに関する詳細です。

Microsoft をすり抜けたサプライヤー攻撃: 例 1

サプライヤー請求攻撃は、非常に一般的な B2B 型の脅威です。ギフトカード詐欺のような消費者を対象としたスキームや、COVID-19 のようなおとりのスキームが BEC 脅威のかなりの数を占めていますが、 サプライヤー詐欺には標的型または日和見的な性質があるため、これらの少量の攻撃による被害は相当な額になる可能性があります。

サプライヤーになりすました請求詐欺攻撃の概要:

- 環境: Microsoft 365

- 脅威カテゴリー: BEC

- 攻撃のタイプ: サプライヤーになりすました請求詐欺

- 標的: 支払いの分布

図 3.Microsoft により見逃されたサプライヤー詐欺の例

攻撃の方法:

このサプライヤーになりすました請求詐欺攻撃は、Microsoft が元々備えているメール セキュリティ コントロールをすり抜けることに成功しました。詐欺師は、パートナー企業に入社した元従業員になりすまし、Gmail アカウントを使ってアカウント情報を要求し、金融詐欺を試みました。

Gmail やその他のフリーメールサービスから送信されたメッセージを伴う名前のなりすましの使用は、SPF (Sender Policy Framework) や DKIM (DomainKeys Identified Mail) などのメール認証チェックを回避するために攻撃者が使用する一般的な手口です。また、サプライヤー攻撃では、不正な URL や添付ファイルを使って、侵害されたアカウントから財務情報や他の重要なデータにアクセスすることがあります。

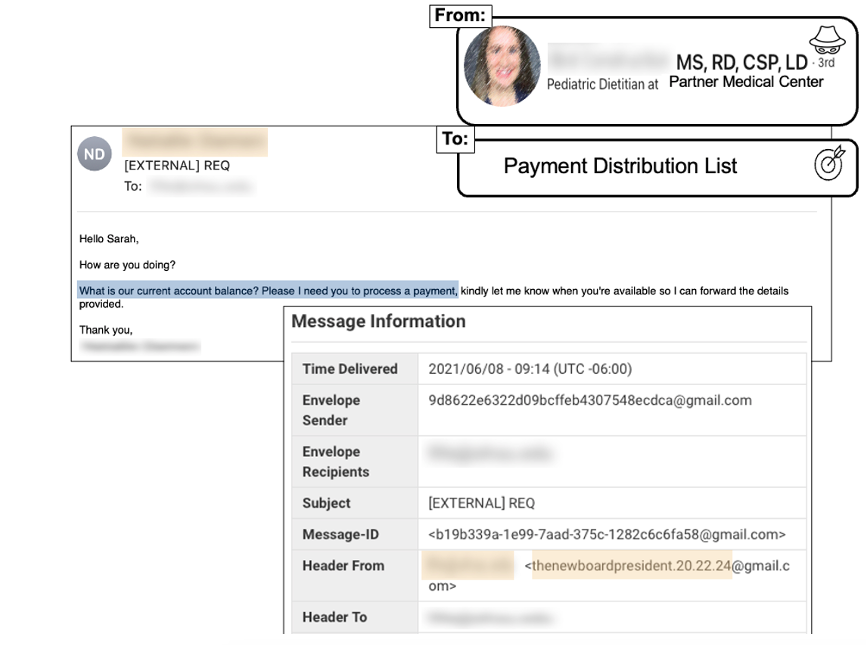

Microsoft が見逃したサプライヤー攻撃: 例 2

サプライヤーのなりすまし攻撃は危険ですが、侵害されたアカウントはそれよりはるかに甚大な被害をもたらします。ユーザーはこうした脅威に対して油断してしまう可能性があります。なぜなら、これらのメッセージは、よく調べても、正規のドメインから送信されているため、正当なものに見えるからです。

サプライヤーの侵害されたアカウント認証情報攻撃の概要:

- 環境: Microsoft 365

- 脅威カテゴリー: 認証情報の窃取

- 攻撃のタイプ: フィッシングとサプライヤーへの不正アクセス

- 標的: カスタマー プロジェクト マネージャー

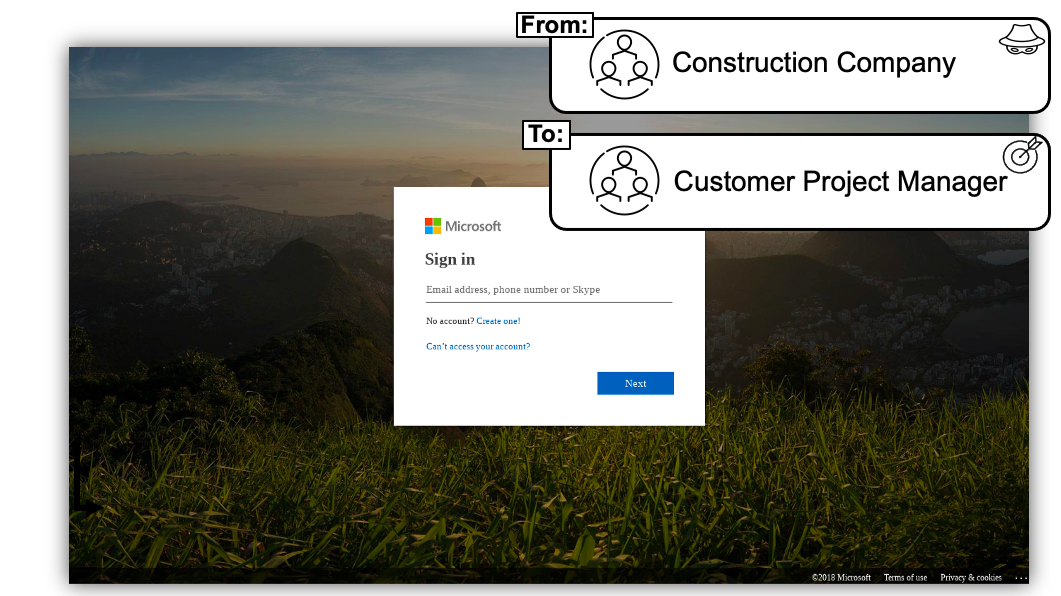

図 4: 上記の認証情報ページは、Microsoft 365 のログインを装ったものですが、Microsoft はこの攻撃がユーザーに到達するのを検知して阻止することができませんでした。

攻撃の方法:

この認証情報収集攻撃は、顧客が定期的に連絡を取り合っている建設会社の正規のアカウントから送信されているように見えますが、実際にはこれは侵害されたアカウントです。図 3 の画像が示すように、このページではMicrosoft ブランドのなりすましが使用され、攻撃者は Microsoft 365 の認証情報を収集しようとしています。

Microsoft がこの攻撃を阻止できなかった理由:

- Microsoft のレピュテーション スキャンは、URL を検知しませんでした。この機能は、この URL を含め、Microsoft のブランドを装った新しい不正な URL の検知に対応できないことがよくあります。

- このメッセージは正規のドメインから送信されているため、静的なレピュテーション分析では送信者が不正であるとは判断されません。

- エンベロープは、明らかななりすましのユースケースをトリガーするものではありませんでした。

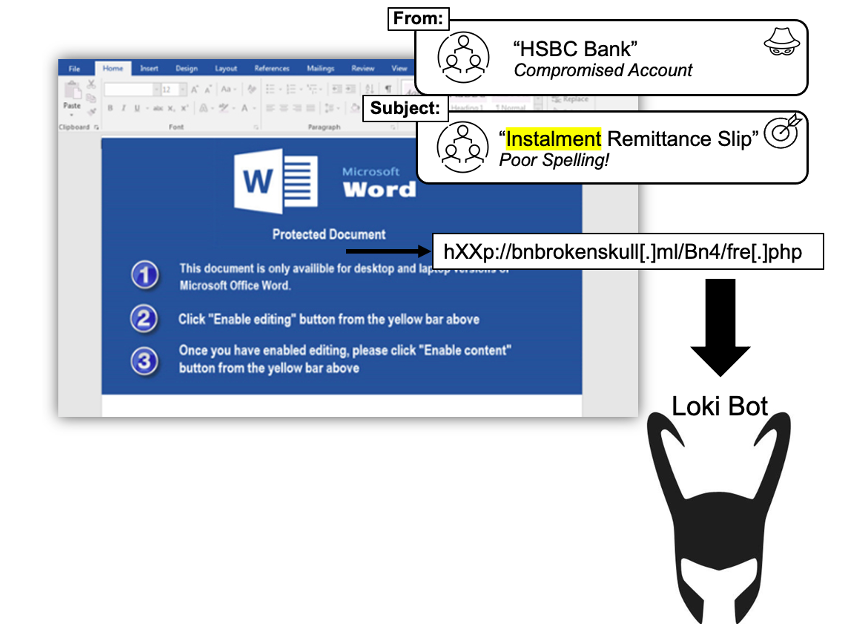

Microsoft をすり抜けたサプライヤー攻撃: 例 3

Microsoft のセキュリティをすり抜けた、最近のサプライヤー詐欺攻撃の例は、侵害されたサプライヤーアカウントからの添付ファイル形式の脅威です。

サプライヤーの侵害されたアカウント認証情報攻撃の概要:

- 環境: Microsoft 365

- 脅威カテゴリー: 情報収集

- 攻撃のタイプ: 悪意のある添付ファイル

- 標的: メールでは BCC で非表示になっている

図 5.Microsoft をすり抜けたLoki Bot 攻撃の例

攻撃の方法:

侵入したクライアントから送信されたこの攻撃では、メッセージに Word 文書が含まれており、数式エディタのさまざまな脆弱性を悪用して Loki Bot をダウンロードしていました。このボットは、ブラウザ、FTP/SSH アプリケーション、メールアカウントからパスワードを盗むことができます。

Microsoft は以下のようなさまざまな理由でこの攻撃を見逃していました。

- メッセージは正規のドメインから発信されていたため、静的なレピュテーション分析ではメッセージが不正であると判断されませんでした。

- メッセージは SPF 認証を通過していました。

- この不正なペイロードは、サンドボックス回避とファイル難読化のテクニックを使用していました。

プルーフポイントの高度なメールセキュリティであれば、この脅威を検知し、アクティビティを阻止していたはずです。実際に、プルーフポイントは、Microsoft が見逃した上記のすべてのサプライヤー詐欺攻撃の事例でメッセージを検知し、阻止していたでしょう。

プルーフポイントのサプライヤー攻撃対策

プルーフポイントは、サプライヤー攻撃を阻止するエンドツーエンドの統合ソリューションを提供する唯一のベンダーです。弊社では、最近発表した BEC 検知プラットフォーム、Supernova をはじめとするマルチレイヤーの検知技術を構築しており、進化を続ける脅威に対抗します。このプラットフォームは、インバウンドおよびアウトバウンドのゲートウェイ テレメトリ、サプライチェーン リスク分析、そしてクラウド生産性プラットフォームからの API データを活用し、非常に高度なメール詐欺の攻撃も発見します。

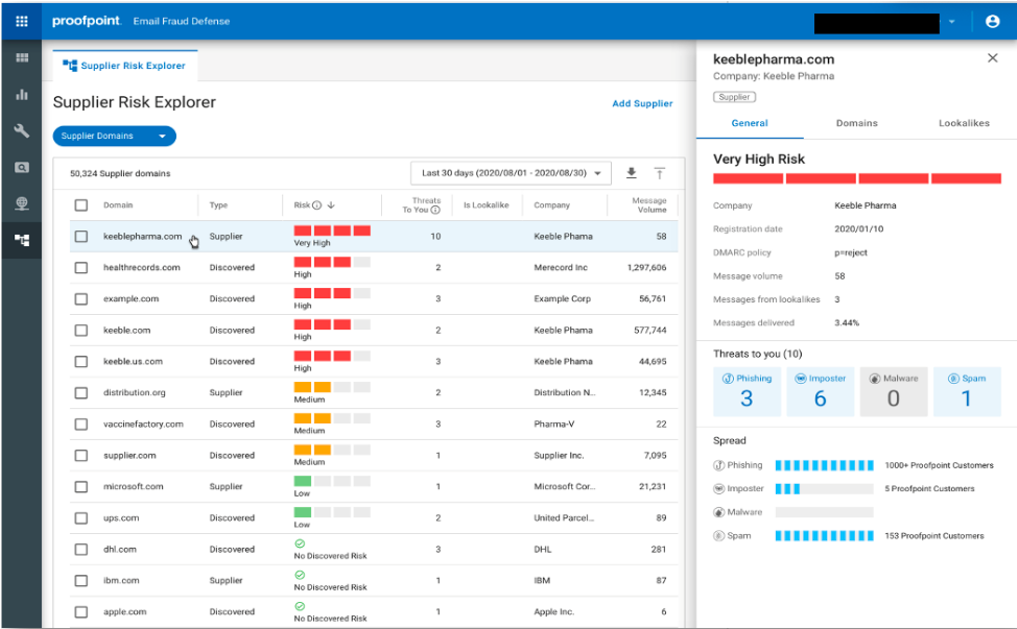

Proofpoint Email Fraud Defense ソリューションのNexus Supplier Risk Explorer 機能は、不正なペイロードを含む攻撃など、サプライヤー 詐欺のリスクをよりプロアクティブに検知および防止するのに役立ちます。世界中から集められた比類のないデータセットと、他のどのセキュリティプロバイダよりも多くの Fortune 100、Fortune 1000、および Global 2000 企業で最大の攻撃経路を防護する展開を通して、Supplier Risk Explorer の URL と添付ファイル保護の機械学習コンポーネントは訓練されています。

図 6: プルーフポイントの Supplier Risk Explorer により、組織にリスクをもたらすサプライヤーのドメインを特定し、可視化します。

サプライヤー攻撃を阻止するための推奨事項

プルーフポイントは Proofpoint Threat Protection プラットフォームを使用してサプライヤー攻撃を阻止する多層アプローチをとっています。これらの層には業界をリードする検知, 分離, 認証, 教育 および自動対処 機能が含まれます。また、機械学習と高度なサンドボックス技術を使用して、BEC、ランサムウェア、 フィッシング, アカウント乗っ取りなども阻止します。

プルーフポイントのProofpoint Threat Protection プラットフォームが、お客様の環境を標的とするサプライヤー攻撃やその他の脅威をどのように阻止するかについて詳細を調べるには、ぜひ無料の脅威アセスメントをご利用ください。