Microsoftは今や攻撃者のプレイグラウンドに

このブログでは、Microsoft をすり抜けているさまざまな種類のメール攻撃に関して説明します。残念ながら、Microsoftセキュリティの検知技術と固有の制限により、Microsoftのプラットフォームを狙った攻撃が増加しており、Microsoftユーザーに毎年膨大な額の損失を与え、情報セキュリティチームとユーザーにフラストレーションをもたらしています。

このブログシリーズでは、Microsoft をすり抜けるさまざまな種類のアカウント侵害攻撃について紹介する予定であり、最近の事例から詳細をお伝えします。

- ビジネスメール詐欺 (BEC)

- ランサムウェア

- サプライヤー詐欺

- アカウント侵害

- 武器化されたファイル共有

Microsoft をすり抜けるアカウント侵害攻撃

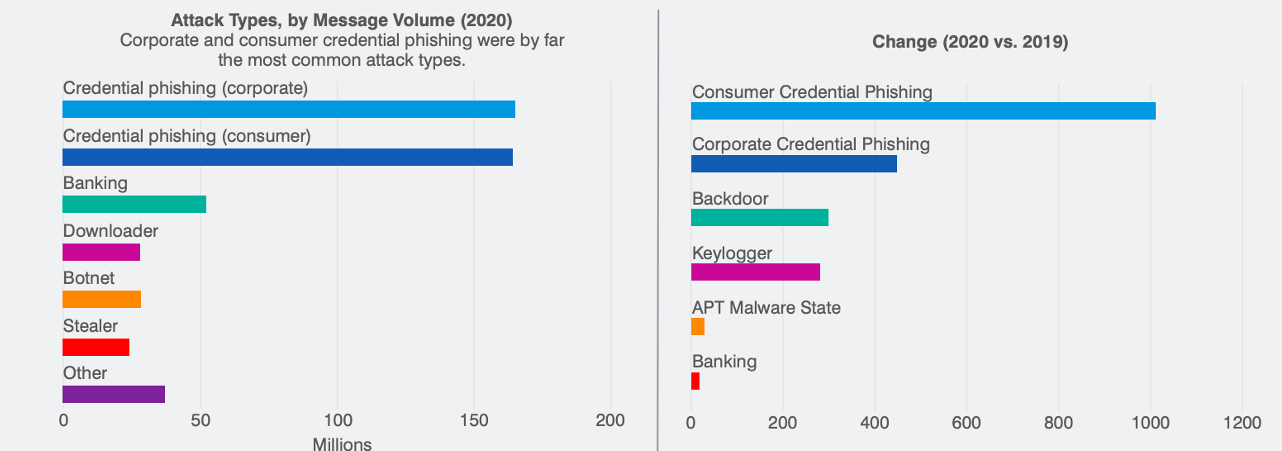

アカウント侵害攻撃は悪意を持つ攻撃者がよく使う手口です。 プルーフポイントの「The Human Factor 2021 | サイバーセキュリティにおける人的要因分析 レポート」によると、認証情報の窃取が攻撃の 3 分の 2 を占めています。 また、Verizon の「年データ漏洩/侵害調査報告書」によると、攻撃の 60% に認証情報が関係しています。

その他の攻撃タイプとしては、キーロガーなどのマルウェアを使用してユーザーから認証情報を窃取するもの、さらには、ユーザーにソーシャルエンジニアリングを仕掛けるものまであります (アカウントへのアクセスに同意させるなど)。

図 1.「The Human Factor 2021 | サイバーセキュリティにおける人的要因分析 レポート」から、メッセージ数で見た認証情報のフィッシング

アカウント侵害攻撃は、組織の収益にダメージを与えます。 「2021 Ponemon Report: Cost of Cloud Compromise and Shadow IT (2021 年 Ponemon レポート: クラウド侵害とシャドー IT による損失)」によると、各種クラウドアカウント侵害により組織が受けた被害額は、平均で年間 620 万ドルに上ります。

クラウド アプリケーションの利用を促進する組織の増加に伴い、アカウント侵害攻撃のリスクも増加しており、すでに高い水準になっています。プルーフポイントが 2020 年に実施したアカウント侵害に関する調査では、次の点がわかっています。

- 95% の組織がアカウント侵害の標的となっている

- 52% の組織に不正アクセスされたユーザーがいる

- 32% の組織に攻撃者により操作されたファイルがある

たった一か月という期間で、プルーフポイントは弊社の 簡易リスクアセスメントを受けていただいた企業という限定的なデータセットだけでも、Microsoft のメールセキュリティ境界の防御をすり抜けた 112,000 件を超える認証情報の窃取、キーロガー、およびダウンローダの脅威を検知しました。

約 15,000 人の従業員を抱える大手ソフトウェア会社では、13,000 件を超える認証情報の脅威が従業員に配信されました。従業員が 1,000 人に満たない小規模な保険会社では、約 1,800 件の脅威がユーザーに配信されました。これはユーザーあたり 2 件に近い脅威であり、ほんの 1 か月のできごとです。約 2,000 人の従業員を抱える国際的なメディア組織では、25,000 件を超える認証情報の脅威が従業員に配信され、社内の IT セキュリティ担当者らを圧倒しました。

以下は、Microsoft をすり抜けたアカウント侵害と認証情報窃取による攻撃タイプのサンプルであり、最新のプルーフポイントによる簡易リスクアセスメントで発見されたものです。

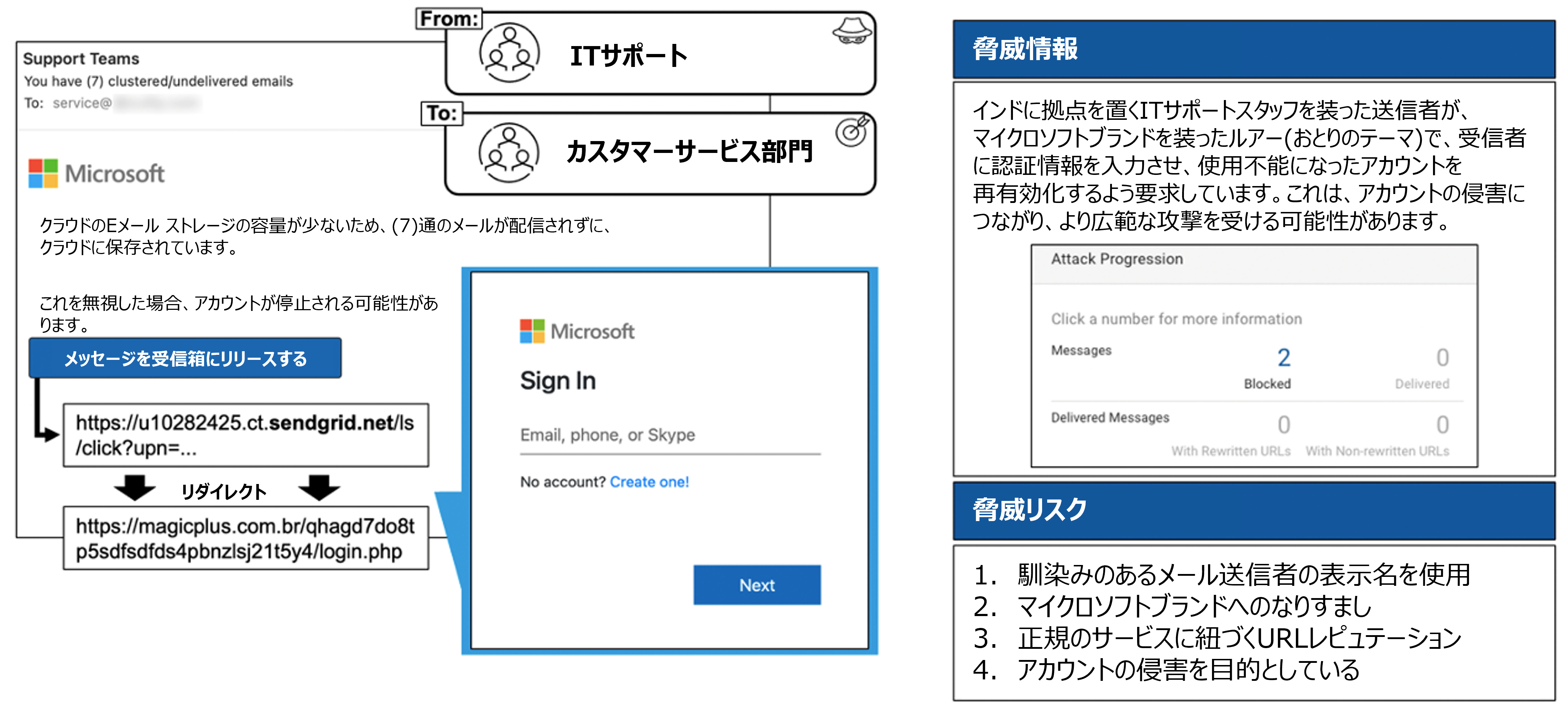

Microsoft 365 認証情報の窃取を試みる攻撃の概要:

同じ手口を使った認証情報の脅威を数多く目にしています。Microsoft になりすまし、Microsoft の防衛線をすり抜けるものです。多要素認証を導入したとしても、攻撃者はさらに巧妙な手口でメールアカウントに不正アクセスするようになるため、極めて危険度の高い Eメールアカウント侵害 (EAC) 攻撃につながり、攻撃者が被害者のコーポレートアイデンティティを装うことができるようになります。

Microsoft をすり抜けた攻撃の一例を紹介します。

- 環境: Microsoft 365

- 脅威カテゴリー: URL ベース

- 攻撃のタイプ: 認証情報の窃取

- 標的: カスタマー サービス部門

図 2.Microsoft をすり抜けた、Microsoft 365 の認証情報を窃取してアカウントに不正アクセスしようとした認証情報窃取攻撃

攻撃の方法:

この認証情報窃取攻撃は、Microsoft が元々備えているメール セキュリティ コントロールをすり抜けることに成功しました。IT サポートスタッフと称するなりすまし犯は、馴染みのある表示名を使用し、Microsoft ブランドになりすまして、被害者のアカウントに不正アクセスしようとしました。正規の URL (この例では sendgrid.net) を使用するというのは、攻撃者が URL スキャンによる防御をすり抜けるために使用する、プルーフポイントがよく目にする手口です。

実際、プルーフポイントが観測する攻撃者から送られた 50% を超える URL が、SharePoint、OneDrive、その他「正規」のファイル共有サイトを使用しています。プルーフポイントがこのような脅威を悪意のあるものかどうか判断するため予測的にサンドボックス解析を実施する理由はここにあり、悪意がある場合はユーザーへの配信を阻止します。

PoC(概念実証)では、プルーフポイントはこの認証情報収集の試みを検知したため、起動するのを防ぐことができていたと考えられます。

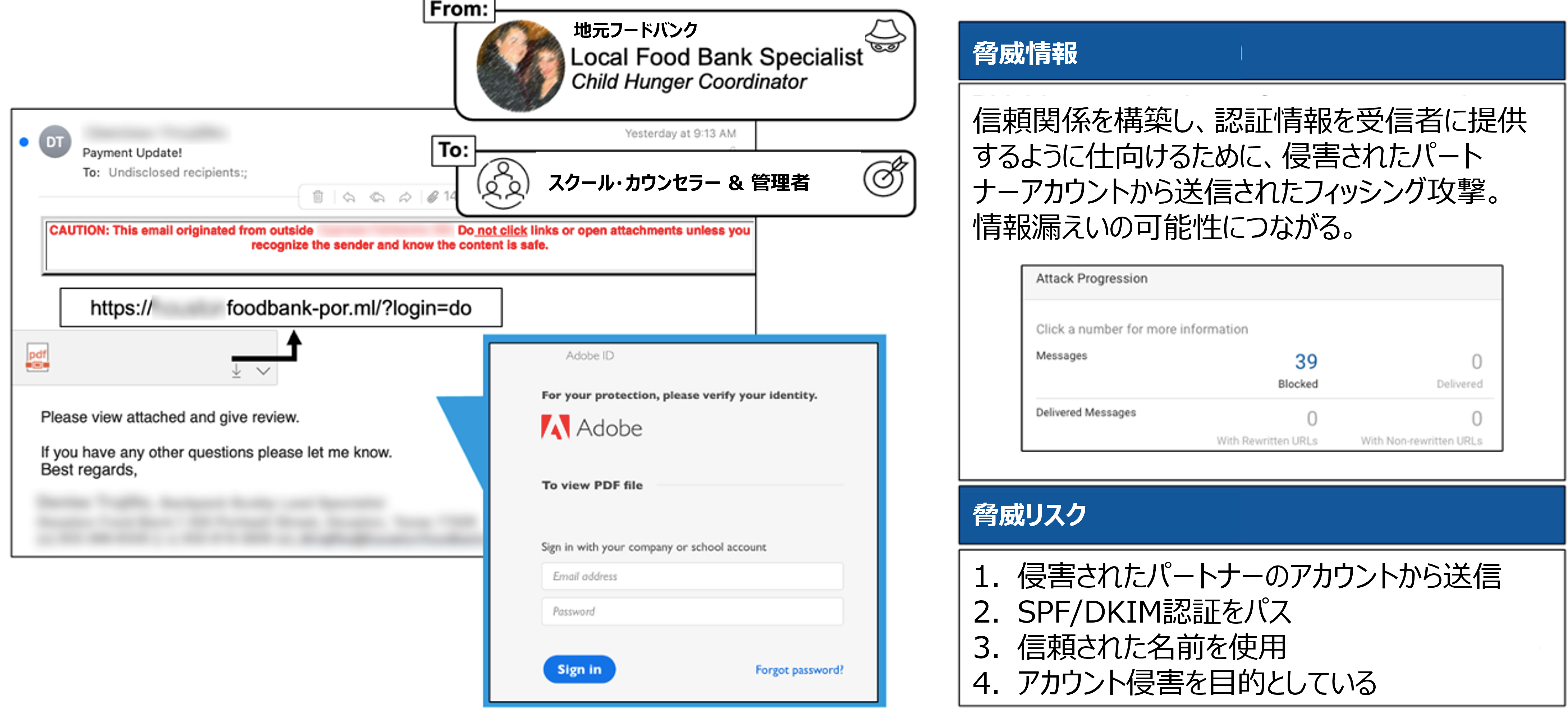

アカウント侵害攻撃の概要:

攻撃がすべて Microsoft 365 アカウントを狙うわけではありません。クラウドアカウント数が増加するに従って、Microsoft 365 より保護が不十分と考えられるアカウントを攻撃者が標的にすることも増えています。下の例に見られるような攻撃者にとっては、すでに不正アクセスされているパートナーのアカウントを利用することで、被害者が攻撃を起動する可能性を高めることができるのです。

Microsoft が見逃した攻撃の一例を紹介します。

- 環境: Microsoft 365

- 脅威カテゴリー: 添付ファイル形式の脅威 (URL ベースの脅威を含む)

- 攻撃のタイプ: 認証情報のフィッシング

- 標的: スクールカウンセラーと管理者

図 3.上の認証情報ページは Adobe ソフトウェアのログインページを装っています。

攻撃の方法:

この認証情報収集攻撃は、顧客が定期的に連絡を取り合っているパートナーの正規のアカウントから送信されているように見えますが、実際にはこれは侵害されたアカウントです。上の画像が示すように、このページでは Adobe ブランドのなりすましが使用され、攻撃者はそのソフトウェアの認証情報を収集しようとしています。Microsoft がこの攻撃を阻止できなかった理由はいくつかあります。

- 不正アクセスされたパートナーのアカウントだったため、SPF/DKIM 認証をすり抜けた、また信頼できる差出人を名乗る Microsoft の静的なレピュテーション評価からの定期的なメール連絡だったため

- サンドボックスの難読化技術を使用した不正なペイロード (URL) が、メールにではなく添付ファイルに混入されていたため

- この URL を検知できなかったのは、Microsoft のレピュテーション スキャンでは新たな不正 URL の特定が困難なため

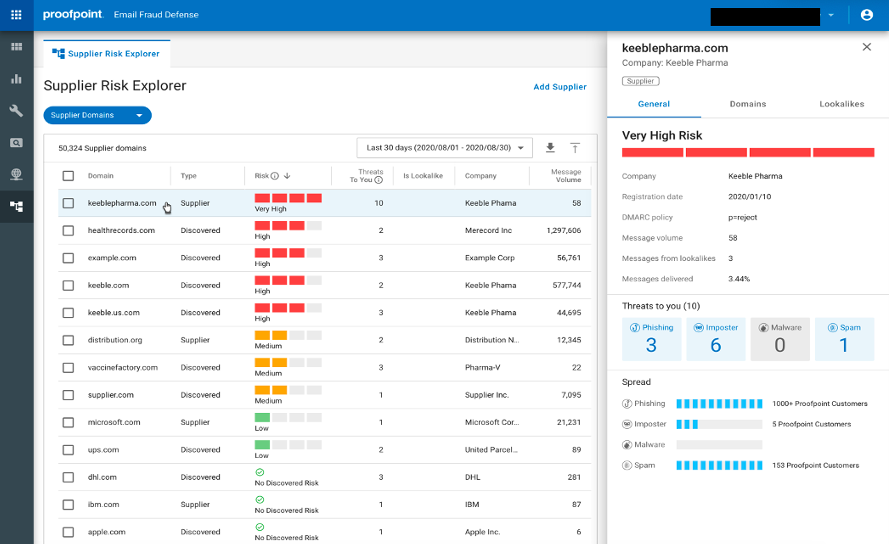

上記の攻撃は非常に高度なものであり、プルーフポイントが 防御レイヤーで効果的なメール セキュリティを実現するよう推奨する理由はここにあります。たとえばプルーフポイントの Nexus Supplier Risk Explorer 機能であれば、サプライヤードメインのリスクレベルをランク付けおよび優先順位付けして、サプライヤーやパートナーにリスクが存在するか確認できます。これは、受信するメールに脅威があるかを評価するためにプルーフポイントが使用している手がかりの 1 つです。

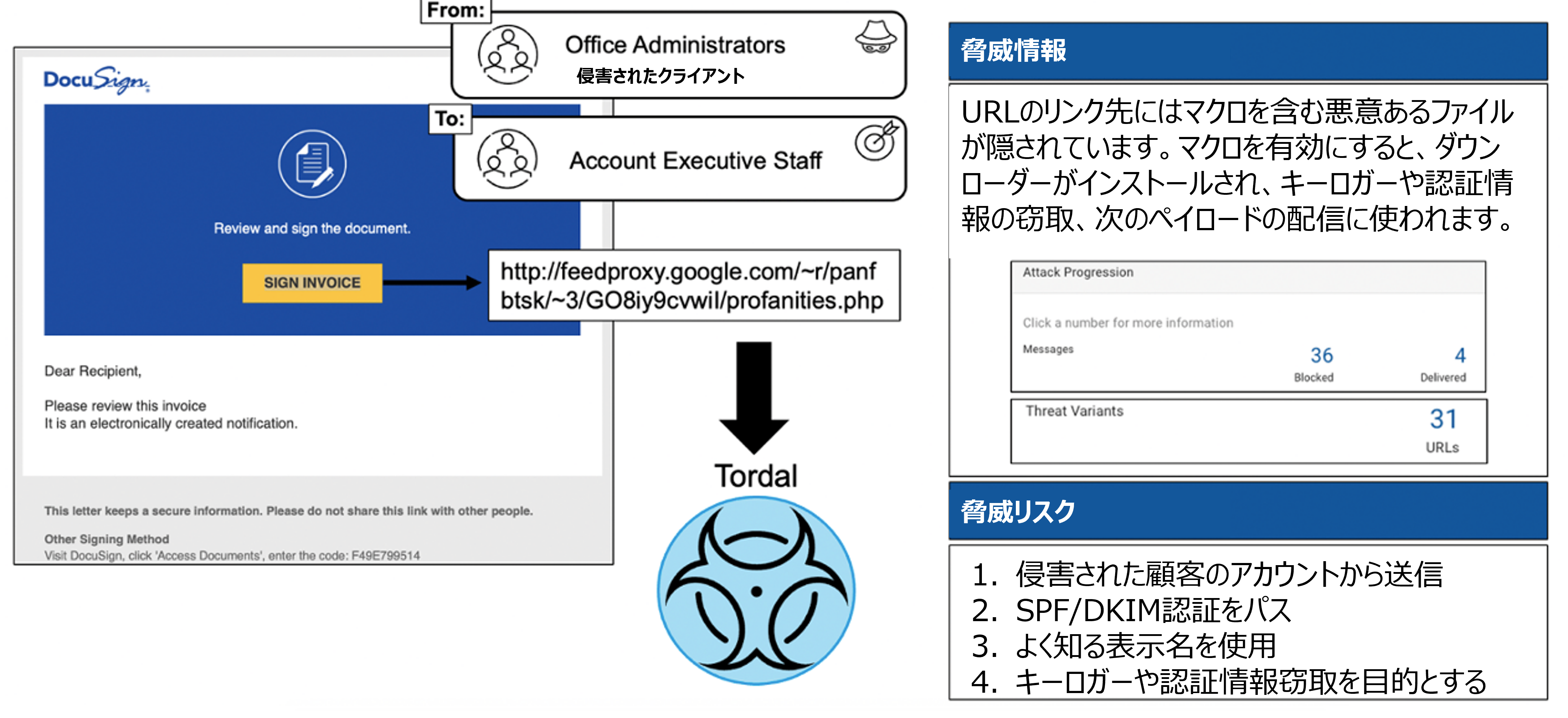

DocuSign ハイブリッド脅威の概要:

人は、人気があり有名なブランド名が悪意のあるメールに使われていると、うっかりクリックして攻撃を起動してしまう傾向があります。この例で示す不正アクセスされたOffice管理者のように、正規のものに見えるアカウントから送信されると、攻撃の検知が困難になり、危険度が高まります。

図 4.不正アクセスされたアカウントから送信された DocuSign ハイブリッド攻撃が、キーロガー、認証情報の窃取、アカウント不正アクセスの拡散につながる恐れがあります。

Microsoft にをすり抜けた攻撃の一例を紹介します。

- 環境: Microsoft 365

- 脅威カテゴリー: URL ベース、マクロが有効な添付ファイルに導く

- 攻撃のタイプ: ダウンローダ

- 標的: 担当営業スタッフ

攻撃の方法:

不正アクセスされたクライアントから送信されたこの攻撃では、マクロの組み込まれた悪意のあるファイルを含むメッセージが有効化されると、キーロガーを含むダウンローダがインストールされ、最終的にアカウントの不正アクセスがさらに広がる恐れがあります。この脅威がMicrosoft の検知をすり抜けた理由はいくつかあります。

- 不正アクセスされたパートナーのアカウントだったため、SPF/DKIM 認証をすり抜けた、また信頼できる差出人を名乗る Microsoft の静的なレピュテーション評価からの定期的な連絡であるため

- メッセージで DocuSign ブランドが悪用されていることを Microsoft が検知しなかったため

- 不正なペイロードがサンドボックス検知回避のテクニックを使用していたため

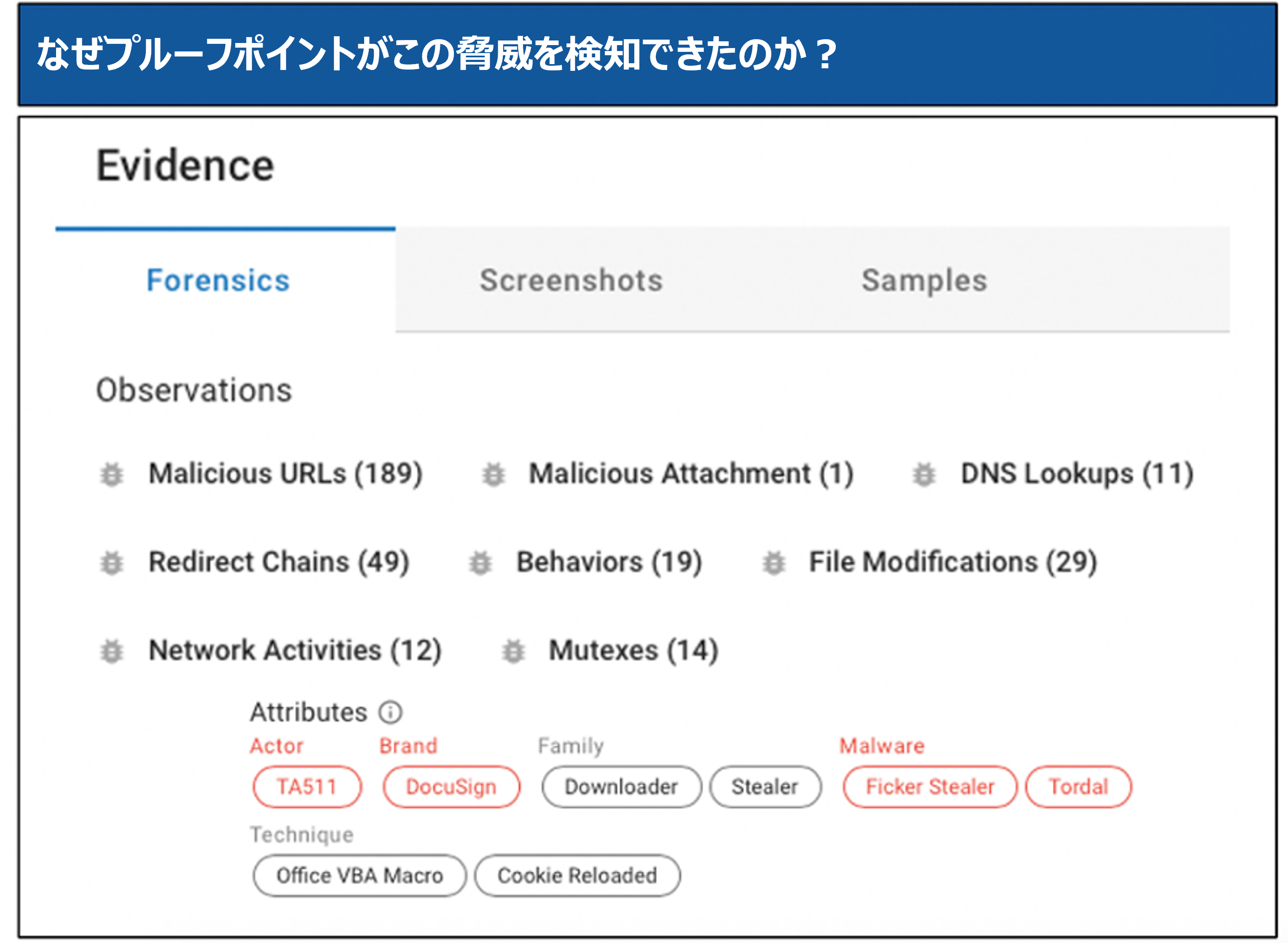

図 5.プルーフポイントは 「人」を狙う攻撃を細部まで可視化

攻撃、攻撃キャンペーン、標的となっているユーザーに関する詳細をチームに知らせ、攻撃者がダメージを与えようとしている方法と背景を理解できます。

プルーフポイントの高度なメールセキュリティであれば、この脅威を検知し、有効化されるのを阻止していたはずです。

アカウント侵害の阻止でプルーフポイントができること

プルーフポイントは、マルチレイヤー保護を備えたエンドツーエンドの統合ソリューションを提供し、アカウント侵害を阻止する唯一のベンダーです。プルーフポイントでは、マルチレイヤーの検知技術を構築しており、Proofpoint URL Defense、Proofpoint Attachment Defense、および Proofpoint Advanced BEC Defense などの進化を続ける脅威に対抗できます。

アカウント侵害はよくある問題であることから、プルーフポイントでは Email Fraud Defense 製品のための Nexus Supplier Risk Explorer を構築し、前述の脅威から得られるインサイトによる分析も行われます。 この独自のツールが、組織にリスクをもたらす可能性のある取引先企業(サプライヤー)に関する重要な情報をチームに提供します。

図 6.Nexus Supplier Risk Explorer により、組織にリスクをもたらす可能性のあるサプライヤーのドメインを特定し、可視化します。

また、プルーフポイントは、内蔵されている SaaS Defense 機能を使って、不審なログイン アクティビティや悪質な可能性のあるサードパーティ アプリケーションの詳細を表示し、アカウント侵害の分析を行います。 さらなるアカウントの侵害を防ぐために、プルーフポイントのテクノロジー パートナーで Very Attacked People™ のコントロールを強化するなど、積極的な対策を講じることができます。 また、Proofpointの情報防護プラットフォームで保護を強化し、不正アクセスを受けたユーザーやデータ損失を特定して保護することもできます。

重要なポイントは、Microsoft をすり抜けた前述の攻撃例はどれも、プルーフポイントであれば検知してブロックできた可能性があることです。

アカウント侵害攻撃回避のための提案

プルーフポイントは、Proofpoint Information Protection プラットフォームに加えて、自社のThreat Protection プラットフォームを用いた多層アプローチでアカウント侵害攻撃を阻止しているため、あらゆる角度から組織をお守りします。 Proofpoint Threat Protection プラットフォームの層には、業界をリードする検知、Web分離、認証、教育および自動修復機能が含まれます。

アカウント侵害を阻止するためのたった 1 つのツールや戦略というものはありません。そのため、層の厚い統合脅威対策ソリューションが必要なのです。 Proofpoint Threat Protection プラットフォームが、お客様の環境をどのように保護するのかについては、無料のメール脅威アセスメントをお試しください。

※本ブログの情報は、英語による原文「Microsoft Misses Account Compromise Attacks」の翻訳です。英語原文との間で内容の齟齬がある場合には、英語原文が優先します。