問題:次の組織・団体・個人に共通する点は何でしょうか?

- フロリダの小さな町

- 日本最大のメディア複合企業

- オランダの国立博物館

- ケーブルテレビ番組「Shark Tank」のホスト役

答え:これらの組織・団体・個人の共通点は、つい最近、ビジネスメール詐欺(BEC)あるいはメールアカウント侵害(EAC)、つまり「なりすまし」の被害に遭ったことです。

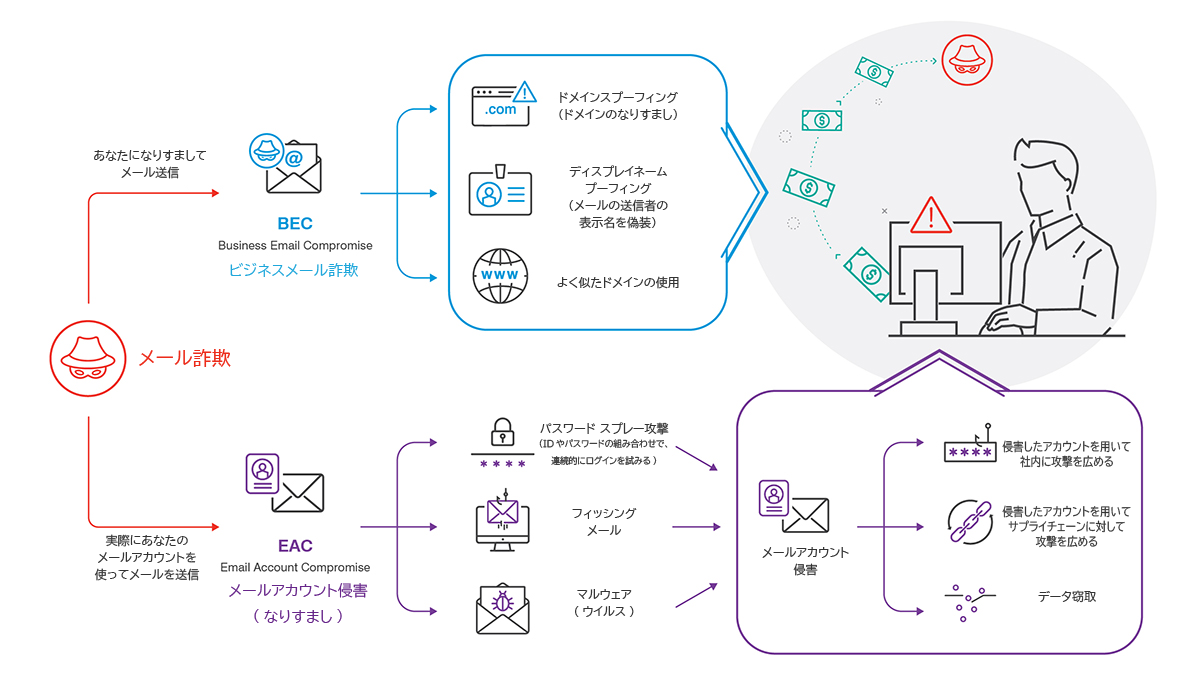

BECおよびEAC攻撃には、さまざまな形態があります。しかし、それらはすべて似通ったシナリオに従っています:攻撃者は、被害者が知っている誰かになりすまし、Eメールを使って被害者をだまして金銭を送金させたり、機密データを送信させたりするのです。

そして、多くの人にはこういった攻撃に対して免疫がありません。被害は人口6万人の都市、フロリダ州オカラ(74万ドルの被害)のような小さな町から、日本の大手出版会社である日経グループ($2900万ドルの被害)のような大きな組織にまで(訳注:日経の米子会社での流出事故)およんでおり、オランダのアムステルダム国立美術館(310万ドルの被害)のように状況がはっきりしない場合もあれば、「Shark Tank」TVホストのBarbara Corcoran(40万ドルの被害)のように有名人の場合もあります。

そして、これらは全体から見ればほんの一握りのケースです。BECとEACは、2016年以降260億ドルを超える損失をもたらしました:昨年だけでもほぼ17億ドルにのぼります。そして、個々のケースが各々異なっており、攻撃者の悪知恵がおよぶ限りの無数の策略と心理学的トリックが使われています。

そしてこの事実こそが、すべてを阻止できる魔法の特効薬が存在しない理由なのです。

類似点

ここ数か月間にビジネスメール詐欺(BEC)となりすましのメールアカウント侵害(EAC) の攻撃について多くの報道が行われましたが、多くの注目を集めたことでこの2つが混同され、多くの混乱を引き起こしました。

その一方で、この2つは十分類似しているとも言うことができ、FBIがこれらを一緒に追跡しているのはそれが理由です。2つとも人を狙っており、標的は通常、職務内容やアクセス権限によって選ばれます。どちらも技術的な脆弱性ではなく、ソーシャルエンジニアリングを悪用します。そしてどちらの攻撃でも、攻撃者は金銭を狙っています。これは、詐欺的な手口で電子送金させる直接的な手法、または闇市場で販売可能な機密情報またはデータを窃取する手法のいずれかです。

BEC攻撃とEAC攻撃は攻撃対象が非常に絞られているため、従来型のサイバーセキュリティでアラートを発することはできません。マルウェアのペイロードや悪意のあるURLを含まないため、多くのセキュリティツールでは検知ができないのです。

相違点

それでも、BECとEACにはいくつかの重要な違いがあります。

BEC攻撃では、攻撃者は電子メールアドレスを偽装して被害者が信頼している人物のように見せかけます。一般的な戦術は次のとおりです:

- ドメインのなりすまし

- ディスプレイネーム (表示名) のなりすまし

- 類似ドメイン

EAC攻撃では、攻撃者は被害者が信頼する人物の実在するEメールアカウントを乗取ります。つまり、その信頼できる人物にとって代わるということです。一般的なアカウント乗取りテクニックには、パスワードスプレー、フィッシング、マルウェア、または事前のデータ侵害によるアカウント認証情報の取得が含まれます。

正規のEメールアカウント(特に被害者のEメールアカウントと同じインターネットドメイン内のもの)を乗取ることにより、攻撃者は次のような多様な攻撃を仕掛けることができます。

- 同じ組織内の他の人々に対するBECスタイルの攻撃

- 同僚へのフィッシングメール

- ビジネスパートナーを騙して支払い先を変更させるサプライチェーン攻撃

ほとんどのEメール セキュリティ ツールは、組織内からの脅威を検出するようには設計されていません。

攻撃と防御のいたちごっこ

BECとEACの攻撃の戦術自体は単純であるものの、シンプルだからこそ、対応は複雑で、多面的で、常に変化しなければなりません。つまり特定の攻撃を想定して構築されたEメール防御、または不十分な防御では、BEC および EAC脅威にさらされる可能性があります。

以下のシナリオを検討してください:

企業がとる対策 企業がとった対策に応じて、攻撃者が回避するための方法

企業メールにセキュリティ対策をおこなう⇒攻撃者は、ユーザーの個人用メール(企業システム内からアクセスすることが多い)を標的にします。

ゲートウェイで攻撃者のEメールを検知し、ブロック⇒サイバー犯罪者は、自分のメールアドレスではなく、標的にする組織内ユーザーのメールアカウントを乗っ取り、それを用いて内部から攻撃します。

アカウント侵害や乗取りからユーザーを保護⇒攻撃者は、サプライチェーンに紐づくほかの組織のメール アカウントを先に侵害し、その組織の誰かになりすまして攻撃します。

次のステップ

私たちの調査では、組織の90%近くが2019年にビジネスメールの侵害とスピアフィッシング攻撃を経験しました。

人とデータを安全に保つためには、BEC および EAC 攻撃が使う可能性のあるあらゆる手段から保護する必要があります。その取組みには、包括的なエンドツーエンドのソリューションが必要です。連携して動作する以下の機能をすべて含む必要があります:

- セキュリティ意識向上のための教育

- ドメインの不正使用を防止するためのメール認証

- クラウドアプリとそれがアクセスする内容の可視化とコントロール

- Webアクセスと分離コントロール

- 安全でない添付ファイルとURLをゲートウェイで検出

- BEC を識別するコンテンツ分類機能

- EAC を阻止するための内部メール防御

- Very Attacked People(VAP: もっとも攻撃されやすい人物)が誰かを把握し、攻撃されやすい人それぞれの特性に応じた制御であるアダプティブ コントロールを実施

- 攻撃に対する自動対処機能

他と独立して単独で動作するポイント ソリューションのテクノロジーでは、すべての BEC および EAC の脅威を阻止することはできません。しかし、複数の防御ラインを包括的に組合わせて使用する PEOPLE-CENTRIC のアプローチであれば、攻撃者がユーザーを標的にする可能性があるすべての手法を予測し、阻止することができます。

ホワイトペーパー: HUMAN FACTOR REPORT 2019

今日、多くの攻撃者はシステムの脆弱性ではなく「人」の脆弱性を狙って攻撃をしています。これら「人」の脆弱性に対する攻撃手法を詳細に解説したレポートをご用意していますので、ぜひご一読ください。

https://www.proofpoint.com/jp/resources/threat-reports/human-factor