今日の脅威状況では「人」が新しい境界になっています。マルウェア、メール詐欺、クラウドアカウントの乗っ取り、認証情報フィッシングなどのサイバー攻撃の狙いは、ネットワーク制御の突破や技術的脆弱性ではなく、ユーザー、そして人の性質を悪用することにあります。

そのため、サイバーセキュリティは人を中心として考えられるようになり、このレポートもユーザーに起因する攻撃に焦点を当てています。多くの脅威レポート同様、本レポートも直近四半期の攻撃傾向、キャンペーン、テーマを中心にしています。ただし他のレポートよりも一歩踏み込んで、攻撃者がどのように人を狙い、それに対してどのような対策が可能かについても説明しています。

本レポートの目標は2つです。1つは、現在の People-Centric な脅威に注目して、サイバーセキュリティの謎を解き明かすこと。そしてもう1つは、そこから得た知見を、組織の最大の資産であり同時に最大のリスクでもある「人」の保護に役立てることです。

このレポートは、Proofpoint Nexus Threat Graph でお客様に提供している知見の一部です。プルーフポイントは日々、数十億のメール、URL、添付ファイル、数千万のクラウドアカウントなど、重要なデジタルチャネルの数兆のデータポイントを分析しています。グローバルなカバレッジと人に関するサイバーリスクの分析で、他社にはないサイバー脅威に対する独自の見解を得ることができます。

特に明記されていない限り、本レポートは、プルーフポイントの世界各国の研究者の脅威研究内容ついて説明しています。

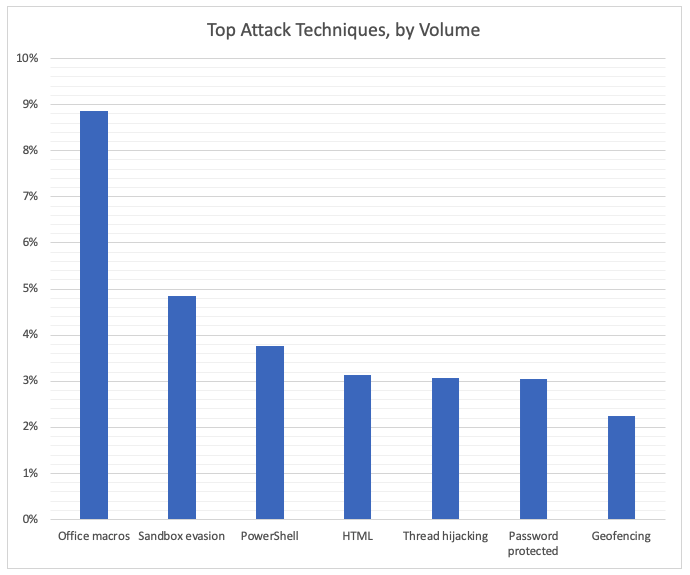

よく利用される攻撃テクニック

サイバー攻撃の経路として最もよく用いられるのはメールです。第4四半期にはさまざまなメール攻撃テクニックが見られ、そのほぼすべてで何らかのソーシャルエンジニアリングが用いられていました。

「ソーシャルエンジニアリング」とは、人を操って攻撃者の思い通りに動かすさまざまな心理的テクニックです。例えば添付ファイルを開けさせたり、危険な URL をクリックさせたり、認証情報や機密情報を開示させたり、さらには直接金銭を送らせようとします。

図1は、ソーシャルエンジニアリングと技術的エクスプロイトやテクニックを組み合わせて行われた攻撃数を示しています。多くの場合、ソーシャル エンジニアリングは、人を騙して何らかのアクションを実行させます。マルウェアは必要ありません。もしソーシャル エンジニアリングを個別のテクニックとして数えた場合、全攻撃の99%を占めることになります。

技術的エクスプロイトを併用する場合、ソーシャル エンジニアリングは目を引く件名やなりすましメールなどといったシンプルなものになることがあります。また同僚になりすますなどといった複雑なもののこともあります。

図 1 よく利用される攻撃テクニック別メッセージ量比較

これらのテクニックの仕組みは以下のようになっています。

- Office マクロ: Microsoft Office 機能を自動化し拡張するミニプログラミング言語の脆弱性を利用して悪意のあるマクロを埋め込み、ユーザーがファイルを開くとデバイスに感染するように仕込みます。多くの攻撃では、ユーザーを騙してファイルを開かせ、さらにマクロを有効化させようとします。最近の攻撃の多くでは、昔からある Excel の機能に新しい工夫をしています。これらは大抵、Excel 4.0 (XL4) 攻撃として分類されます。

- サンドボックス回避: 最新の脅威検知ツールは、未知のファイルがクリックされたり開かれたときに何が起きるかを調べるために、仮想マシン内で安全に「実行」させます。そこで攻撃者はサンドボックス回避技術を使い、仮想環境内でマルウェアを実行させないようにしたり明確な動作をさせないようにして検知回避しようとします。第4四半期に発見された大規模な回避手法の1つでは、Windows の Regsvr32 コマンドラインツールを、ほとんどのサンドボックス内では検知されない方法で使用していました (Regsrv32 は PC 管理者の支援ツールですが、Windows の AppLocker セキュリティツールの回避に悪用することもできます)。

- PowerShell: Windows 内蔵の管理ツールを悪用して感染させます。まずフィッシングメールが送られ、そこに書かれた URL をクリックすると、PowerShell 機能でマシンを乗っ取るコードが埋め込まれたページに誘導されます。これらの攻撃はマルウェアではなく正規の Windows 機能を使用しているため検知が困難です。この機能は、インターネットからの悪意のあるファイルのダウンロードと実行にも悪用されます。

- HTML: Web ページには主要ブラウザや、まれにオペレーティング システムの脆弱性を悪用するコードが含まれていることがあります。例えば正規の Web サイトであるものの侵害されているサイトや、Web 広告などです。この手法では多くの場合、人を騙して危険な URL をクリックさせようとしますが、メールで直接 HTML ページを送ってくることもあります。

- スレッドハイジャック: 攻撃者はメールアカウントを乗っ取り、そのアカウントのこれまでのメールスレッドに返信する形で悪意のあるメールを送りつけます。

- パスワード保護: 悪意のあるファイルにパスワード保護をかけることで、マルウェア検出ツールを回避します。攻撃者は送付先にパスワードを伝えて、ファイルを開いてロックを解除させようとします。

- ジオフェンシング: 感染したデバイスの GPS やその他の位置情報機能を使用し、特定の地域でのみマルウェアを作動させます。

この手法は標的型攻撃や、検知ツールの回避に使用されます。

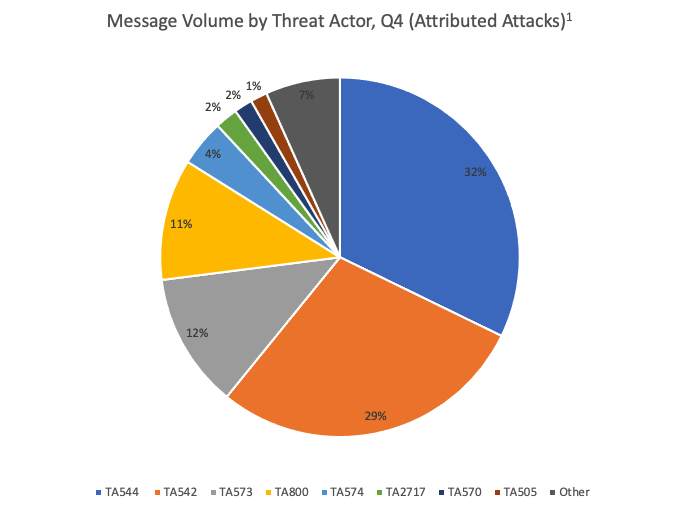

トップ攻撃者:

第4四半期にプルーフポイントが既知の攻撃者に紐づけることができた悪意のあるメールのうち、60%以上は TA544 および TA542 (Emotet として知られる) と分類した攻撃者から送られたものでした。どちらも第3四半期にも非常に活発に活動していた攻撃者です。

注: このグラフは、確実に既知の攻撃者に紐づけされたメール攻撃を示しています。攻撃者の特定 (アトリビューション) がすべてのケースで可能というわけではありません。サイバー犯罪のエコシステムは広大で、細分化されています。最大の脅威を分析し比較することを目的としているため、紐づけられなかった攻撃は本グラフには含まれていません。

図 2 攻撃者別メッセージ量(アトリビューションされたもののみ)

「攻撃者」とは

攻撃者」とは、脅威研究者が攻撃者や攻撃者グループを説明するために使用する用語で、以下が含まれます。

- 国家を後ろ盾とする攻撃者(APT):

Advanced Persistent Threat (APT) とも呼ばれ、通常、国家を後ろ盾にしてスパイ活動を行います。また知的財産や金銭の盗難、データやシステムの破壊などが行われることもあります。いずれも軍事的または外交的目標の達成を目的としています。

- サイバー犯罪者:

これらの組織的犯罪グループの目的は通常、金銭にあります。そして多くの場合、マルチ商法のフランチャイズのような仕組みになっています。高度な攻撃者はマルウェアの「製品」を作成し、インフラストラクチャをセットアップして、使いやすいパッケージやサービスとして提供します。その下のレベルのサイバー犯罪者は攻撃サービスを期間レンタルしたり、不正アクセスの成功報酬を支払ったりして使用します。またはディストリビューターとしてマルウェア付きメールを送信して、感染が成功した場合にコミッションをもらったりします。一部の研究者は、最も高度なサイバー犯罪グループを APT と見なしています。

- ハクティビスト:

これは「ハッキング」と「アクティビズム」を合わせた言葉で、政治的声明や政策の変更を目的とした攻撃を意味します。

こういった攻撃はまれですが、秘密情報や不正行為の暴露、また相手の妨害を行います。目的はさまざまなものの、他のタイプの攻撃と同じツールや手法で同様の危害を及ぼします。

攻撃者とその動機についてを知ることは、攻撃の防御で鍵となってきます。

TA542 と Emotet の終焉

Emotet と呼ばれるマルウェアを用いた大規模キャンペーンにより、TA542 が近年猛威をふるっています。この攻撃者グループは世界中のさまざまな業界に数十万から数百万ものメッセージを日々送信しています。Emotet は「世界で最も危険なマルウェア」と呼ばれ1、高い汎用性と適応性を備えています。最初に発見されたのは2014年で、当時は認証情報を盗み取る単純なバンキング型トロイの木馬でした。しかしそれ以降進化を遂げ、データの窃盗からランサムウェアメールまで、あらゆる用途に用いられるようになりました。Emotet は、銀行、eコマース、ヘルスケア、学界、政府、テクノロジー業界などさまざまな主要業界を標的にしています。2

Emotet は、感染したシステム以外にも影響を及ぼします。感染したマシンをゾンビのようにボットネットに仕立て、こういったマシン100万台以上でネットワークを形成して新しい攻撃を仕掛けます。また TA542 は他の攻撃者にこれらのボットネットを有料で使用させることもあります。しかしこれはテイクダウンされるまでの話です。

攻撃者サーバーのテイクダウン

1月下旬、法執行機関は北米およびヨーロッパ9か国で協力し、既知の Emotet ボットネット ネットワーク3つすべてを乗っ取り、Emotet のインフラストラクチャを封鎖したと発表しました。3当局はボットネットを一新して、感染したシステムからマルウェアを取り除く予定です。4

次のステップ

現時点では Emotet のテイクダウンによる長期的な影響は不明です。TA542 はシャットダウンされるまで活動を続けており、またこれまでのボットネットの大規模削除の結果はさまざまでした。この Emotet ボットネットの運営規模は不明で、Emotet のオペレーターのうち少なくとも2人がウクライナで逮捕されましたが攻撃者全員がウクライナにいたのかも不明です。5

ボットネットの一部や関連オペレーターが生き残っていた場合、新しいインフラストラクチャと新しい名前で Emotet のソースコードが再編成されてしまう可能性があります。攻撃者はインフラストラクチャに冗長性を持たせることがよくあり、またメンバーが法律の及ばない他の国にいることもあります。

TA544 は金融サイバー犯罪へ

TA544 は2017年に最初に報告されました。これは日本やヨーロッパの製造業やテクノロジー企業を主なターゲットとした金融犯罪を行っています。

これは、さまざまなマルウェア (Panda Banker などを含む) を配布するアフィリエイトです。

TA544 の攻撃の多くは Ursnif というトロイの木馬を使用しています。ただしこの攻撃者自身が Ursnif を制御しているのか、使用しているだけなのかは分かっていません。このマルウェアは漏えいしたソースコードから派生したもので、他の多くの攻撃者が使用しています。

TA544 の特徴の1つは、ステガノグラフィの使用方法で、害のなさそうな画像に悪意のあるコードを隠しています。

TA573: Evil Corp につながりを持つ上位のディストリビューター

他の犯罪と同様、サイバー犯罪では、サプライヤー、ディストリビューター、マネーロンダラー、その他の専門家が緩く繋がった、多層のエコシステムを形成しています。TA573 は、誰かが作成したマルウェアを送信する「アフィリエイト」です。

アフィリエイトは、マルウェア サプライチェーンの最後の一歩を担っています。マルウェアの作成や攻撃用のインフラストラクチャの運用はしていません。アフィリエイトはマルウェアのディストリビューターで、ターゲットの選定、そして受信者を騙して特定の行動をとらせるようなメールの作成を行います。サイバー犯罪のビジネスモデルはさまざまですが、アフィリエイトは通常、感染数に応じた手数料を受け取ります。

TA573 は、2019年はほぼ活動せず2020年に復活したマルウェアである Dridex の、アフィリエイト ディストリビューターです。このマルウェアは、Evil Corp 6と名乗るロシアのサイバー犯罪グループによって作成され長い間猛威をふるっていましたが、最近ランサムウェアに変化しました。7 米国当局は6月に、Evil Corp の逮捕につながる情報提供に500万ドル (サイバー犯罪で最高額) の懸賞金を提示しました。

TA800 は医療データを人質に

TA800 は The Trick (Trickbot とも呼ばれる) と BazaLoader のアフィリエイト ディストリビューターです (アフィリエイトの仕組みは TA573 の説明を参照)。

TA800 は北米のさまざまな業界にバンキング型トロイの木馬やマルウェアローダー (不正アクセスしたデバイスに他のマルウェアをダウンロードするマルウェア) を送り付けています。悪意のあるメールには、受信者の名前、役職、会社名が書かれ、また狙った会社のページに似せたフィッシングページがなどが含まれています。メールの件名や本文には、支払い、会議、解雇、ボーナス、苦情など、クリックしたくなるようなキーワードが書かれています。

第4四半期には、TA800 は BazaLoader というローダーを使ってヘルスケアセクターに波状攻撃を仕掛けています。この BazaLoader は別の攻撃者が制御するローダーで、その後に Ryuk というランサムウェアをインストールします (BazaLoader は The Trick を作ったマルウェアチームが作成したと考える研究者もいます。BazaLoader も The Trick も Ryuk への感染を引き起こすためです)。

ランサムウェアは感染したデバイスのデータを暗号化し、被害者が身代金を支払うまでデータやシステムをロックします。

ヘルスケア組織は、ランサムウェア攻撃者にとって魅力的な標的です。他のセクターよりセキュリティが弱いことが多く、また生死にかかわる業務であるためシステムダウンが許されないからです。

3つの米国政府機関は10月、ランサムウェア攻撃を含むサイバー犯罪の「急増と緊急性」について病院に警告しました。8

TA574: レガシーマルウェアを活用する新規参入者

TA574 は比較的新しい攻撃者で、マルウェアの配布を行うアフィリエイトと考えられています (アフィリエイトの仕組みは TA544 の説明を参照)。

TA574 は、15年前から存在するバンキング型トロイの木馬の Zloader のアップデート版を使ってさまざまな業界に攻撃を仕掛けています。Zloader は被害者の銀行口座から数百万ドルを盗んだ悪名高い Zeus バンキング型トロイの木馬の派生版です。

この攻撃者グループは Ostap も使用しています。Ostap は JavaScript ベースのダウンローダーでセキュリティ サンドボックス分析ツールを回避します (サンドボックス回避技術の詳細は「よく利用される攻撃テクニック」セクションを参照)。

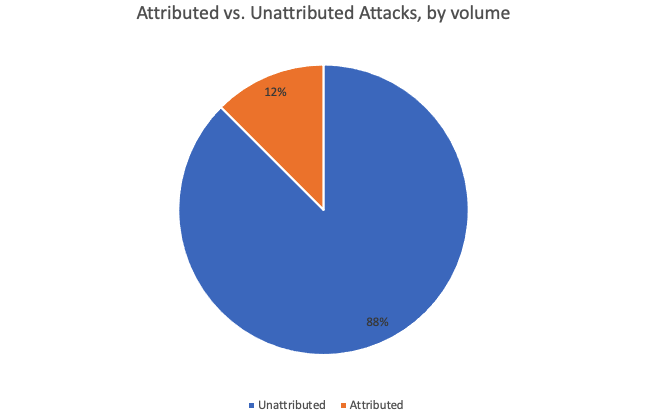

アトリビューション: 既知と未知

本セクションで説明したように、図1には既知の攻撃者に関連付けられた攻撃だけが示されています。こういった視点は役立つものの、攻撃者が実際よりも集中しているように見えてしまいます。

図2に示すように、第4四半期のキャンペーンメールの約90%は既知の攻撃者に紐づけられませんでした (この数字は、キャンペーンではないメールだとさらに多くなります)。

図 3 アトリビューションできた攻撃とアトリビューション付けができなかった攻撃のメッセージ量比較

その理由は簡単です。技術的スキルの低い新人ハッカーでもキャンペーンに必要なマルウェアやインフラストラクチャに簡単にアクセスできるため、参入が容易になるのです。

前のセクションで説明したように、多くの攻撃ではこういったツールを必要としません。必要なのは人の性質を的確に理解して人を説得するためのコツのみです。

これは現在の脅威状況の規模と多様性を表しており、またユーザー、データ、システムを保護するにはあらゆるものへの備えが必要であることを示しています。

結論と推奨事項

第4四半期からわかるように、攻撃はインフラストラクチャではなく人を標的にしています。そのためサイバーセキュリティには People-Centric なアプローチが必要になります。このアプローチでは、ユーザーレベルでの脆弱性、攻撃、特権を可視化し、個々のユーザーリスクに合わせた制御を行います。

>まずは以下を行うことを推奨します。

- ユーザーを教育し、ユーザーが悪意のあるメールを見つけて報告できるようにします。

定期的なトレーニングと攻撃のシミュレーションによって、多くの攻撃を食い止めること、また騙されやすいユーザーを特定することができます。実際の攻撃技術を真似るのが一番良いシミュレーションになります。実際の攻撃傾向や最新の脅威インテリジェンスに基づいたソリューションを見つけてください。 - 同時に、ユーザーが騙されてクリックしてしまう場合もあることを想定します。

攻撃者は人の性質を悪用する新しい方法を常に生み出しています。従業員を標的にした攻撃メールを、受信箱に到達する前に発見してブロックするソリューションが必要です。マルウェア攻撃だけでなくあらゆるメール攻撃を管理できるソリューションへの投資が必要です。ビジネスメール詐欺 (BEC) やその他のメール詐欺などは、従来のセキュリティ ツールではなかなか検知できません。リューションは外部だけでなく内部のメールも分析できるものでなければなりません。攻撃者は不正アクセスしたアカウントを使って組織内の他のユーザーを騙すこともあるからです。Web 分離技術は未知で高リスクな URL 対策に不可欠です。 - 機密データへのアクセスや内部脅威を管理します。

クラウド アクセス セキュリティ ブローカーはクラウドアカウントを保護し、組織にとって最も重要なリスク要因をベースにして、サードパーティ アドオン アプリやユーザーに適切なアクセス権を割り当てることができます。内部リスク管理プラットフォームは内部脅威対策 (外部から不正アクセスされたユーザーを含む) に役立ちます。 - 脅威インテリジェンスベンダーと提携します。

よりターゲットを絞った標的型攻撃に対抗するには、高度な脅威インテリジェンスが必要です。静的手法と動的手法を組み合わせて、新たな攻撃ツール、戦術、標的を検出し、そこから学習することのできるソリューションを活用してください。

1 Europol. “World’s Most Dangerous Malware Emotet Disrupted Through Global Action.” January 2021.

2 U.S. Department of Justice. “Emotet Botnet Disrupted in International Cyber Operation.” January 2021.

3 Danny Palmer (ZDNet). “Emotet: The world's most dangerous malware botnet was just disrupted by a major police operation.” January 2021.

4 Catalin Cimpanu (ZDNet). “Authorities plan to mass-uninstall Emotet from infected hosts on April 25, 2021.” January 2021.

5 Andy Greenberg (Wired). “Cops Disrupt Emotet, the Internet's ‘Most Dangerous Malware.’” January 2021.

6 Krebs on Security. “Inside ‘Evil Corp,’ a $100M Cybercrime Menace.” December 2019.

7 BBC. “Russian hacker group Evil Corp targets US workers at home.” June 2020.

8 Nationals Cyber Awareness System. “Alert (AA20-302A): Ransomware Activity Targeting the Healthcare and Public Health Sector.” October 2020.